محققان امنیتی در ارتباط با یک حقه جدید و دارای روش بهرهبرداری ساده که مربوط به پست الکترونیک است هشدار دادند که میتواند به یک مهاجم اجازه دهد که یک پست الکترونیک بهظاهر بیخطر را به یک پست الکترونیک مخرب تبدیل کرده حتی پسازاینکه این پست الکترونیک به صندوق پستی شما تحویل دادهشده باشد.

این حقه که Ropemaker نامیده شده است مخفف کلمات حملات گول زننده پستهای الکترونیک پس از تحویل و از راه دور است که پستهای الکترونیک را در معرض خطر قرار میدهد(۱) و توسط Francisco Ribeiro کشف شده است[۱] که یک محقق در شرکت امنیتی Mimecast است.

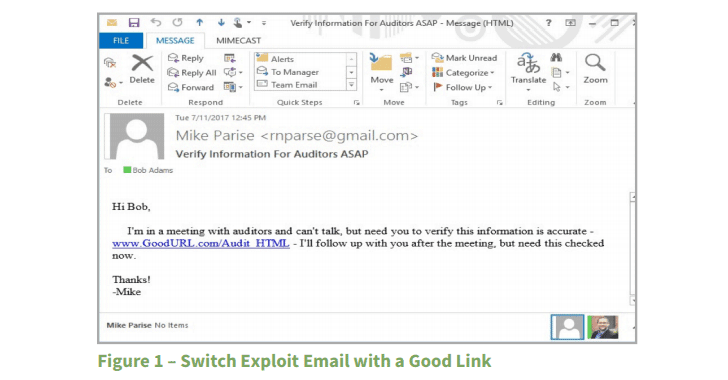

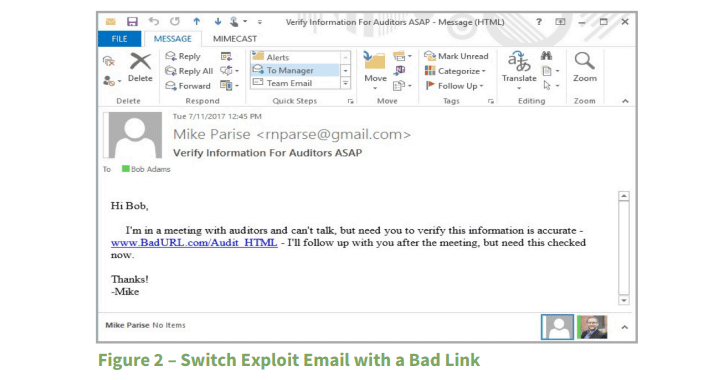

یک بهرهبرداری موفق از حمله Ropemaker میتواند به یک مهاجم اجازه دهد تا از راه دور محتویات یک پست الکترونیک فرستادهشده را تغییر دهد، برای مثال یک URL بیخطر را با یک URL مخرب عوض کند.

این حمله حتی میتواند پس از انتقال داده شدن پست الکترونیک به صندوق پستی گیرنده نیز صورت گیرد. در حقیقت پست الکترونیک بیخطر از تمامی فیلترهای امنیتی و فیلترهای مربوط به اسپم عبور کرده و به صندوق گیرنده تحویل داده میشود، در این مرحله این حمله میتواند بدون نیاز به دسترسی مستقیم به کامپیوتر فرد گیرنده یا برنامههای پست الکترونیک، صدها میلیون از کاربران پست الکترونیک را در معرض خطر قرار دهد.

Ropemaker در حقیقت از CSS و HTML که بخشهای اساسی در نحوه ارائه اطلاعات در اینترنت میباشند، سوءاستفاده میکند.

Matthew Gardiner، مدیر فروش و بازاریابی شرکت Mimecast، در یک وبلاگ مینویسد: “منشأ Ropemaker در محل تقاطع پست الکترونیک و فنآوریهای وب نهفته است، بهطور خاص CSS هایی که توسط HTML مورداستفاده قرار میگیرند. درحالیکه استفاده از این فناوریهای وب، پست الکترونیک را بهصورت بصری و نسبت به بر پایه متن بودن آن درگذشته جذاب و پویا کرده است، اما همچنین باعث رونمایی از یک شاخص حمله قابل بهرهبرداری برای پستهای الکترونیک، شده است.”

ازآنجاکه CSS از راه دور ذخیره میشود، محققان میگویند یک مهاجم میتواند محتویات یک پست الکترونیک را از طریق تغییرات بر روی یک Style دلخواه درون پست الکترونیک و از راه دور انجام داده و به کاربر ارائه دهد بدون اینکه دریافتکنندهای داشته باشد.

بر طبق گفته محققان، حمله Ropemaker میتواند بهعنوان یک اهرم مورداستفاده قرار گیرد که این امر بستگی به خلاقیت شاخصهای تهدیدکننده دارد.

برای مثال، مهاجمان میتوانند یک URL را که از ابتدا در اختیار کاربر قرار داده شده و به یک وبسایت قانونی مربوط میشود را با یک URL مخرب عوض کنند که این URL کاربر را به یک سایت مخرب هدایت کرده که بهمنظور آلوده کردن کاربران توسط بدافزارها یا دزدیدن اطلاعات آنها مانند دادههای بانکی طراحی شده است.

درحالیکه برخی از سیستمها طوری طراحی شدهاند که قابلیت شناسایی تغییر داده شدن URL ها را دارند و از دسترسی کاربران به باز شدن لینک مخرب جلوگیری میکنند، اما کاربران دیگر میتوانند با یک خطر امنیتی جدی مواجه باشند.

یک سناریوی حمله دیگر که Matrix Exploit و توسط شرکت Mimecast نامگذاری شده است از سناریوی حمله Switch Exploit پیچیدهتر بوده و به همین خاطر روشهای تشخیص داده شدن و دفاع در برابر آن نیز سختتر است.

در حمله Matrix Exploit، مهاجمان یک ماتریس متنی را در یک پست الکترونیک مینویسند و سپس از یک CSS راه دور استفاده میکنند تا بهطور انتخابی آنچه نمایش داده میشود را کنترل کنند، که این امر به مهاجم اجازه میدهد تا هر چیزی که میخواهد را نمایش دهد، که میتواند شامل اضافه کردن URLهای مخرب به متن یک پست الکترونیک باشد.

مقابله کردن با این حمله مشکل است چراکه پست الکترونیک اولیه و دریافت شده توسط کاربر هیچگونه URLای را نمایش نمیدهد و به همین علت هیچیک از نرمافزارهای امنیتی این پست الکترونیک را مخرب تشخیص نمیدهند.

در گزارش مربوط به این حمله اینگونه آمده است: “ازآنجاکه URL پس از تحویل ارائه میشود، یک راهحل gateway پست الکترونیک مانند Mimecast نمیتواند سایت مقصد را که پس از کلیک نمایش داده میشود، پیدا، بازنویسی و یا بررسی کند، زیرا در زمان تحویل هیچ URL ای برای شناسایی وجود ندارد. بهمنظور انجام این کار، تفسیر فایلهای CSS، که فراتر از محدوده سیستمهای امنیتی پست الکترونیک است، موردنیاز است.”

اگرچه این شرکت امنیتی، حملهی Ropemaker را در سطح اینترنت مشاهده نکرده است، اما معتقد است که این بدان معنا نیست که این حمله در جایی خارج از دید این شرکت و در سطح اینترنت صورت نگرفته باشد.

به گفته این شرکت امنیتی، Ropemaker میتواند توسط مهاجمان و برای دور زدن رایجترین سیستمهای امنیتی مورداستفاده قرار گیرد و حتی کاربران متخصص فناوری را در تعامل با یک URL مخرب، فریب میدهد.

بر طبق گفته شرکت Mimecast بهمنظور محافظت از خود در برابر چنین حملاتی، به کاربران توصیه میشود از کلاینتهای پست الکترونیک بر پایه وب مانند Gmail، iCloud و Outlook استفاده کنند که توسط بهرهبردارهای CSS و حمله Ropemaker آلوده نشدهاند.

اگرچه کلاینتهای پست الکترونیک مانند نسخههای دسکتاپ و موبایل از Apple Mail ،Microsoft Outlook و Mozilla Thunderbird همگی نسبت به حمله Ropemaker آسیبپذیر هستند.

منابع

[۱] https://www.mimecast.com/blog/2017/08/introducing-the-ropemaker-email-exploit

[۲] http://thehackernews.com/2017/08/change-email-content.html

(۱) Remotely Originated Post-delivery Email Manipulation Attacks Keeping Email Risky

ثبت ديدگاه