چند ماه قبل یک گزارش مبنی بر اینکه چگونه باز کردن یک فایل Microsoft Word ساده میتواند با استفاده از یک آسیبپذیری در مایکروسافت آفیس، کامپیوتر شما را به خطر اندازد، منتشر شد[۱].

آسیبپذیری اجرای کد از راه دور در مایکروسافت آفیس در رابط Object Linking and Embedding یا OLE قرار داشت که در ماه آوریل ۲۰۱۷ وصله مرتبط با آن منتشر شد[۲]، ولی مهاجمان همچنان از این آسیبپذیری و به شکلهای متفاوت سوءاستفاده میکنند.

محققان امنیتی یک کمپین جدید بدافزاری را کشف کردند که از یک بهرهبردار مشابه استفاده میکند اما برای اولین بار در پشت یک فایل ارائه پاورپوینت یا PPSX دستکاریشده مخفی شده است.

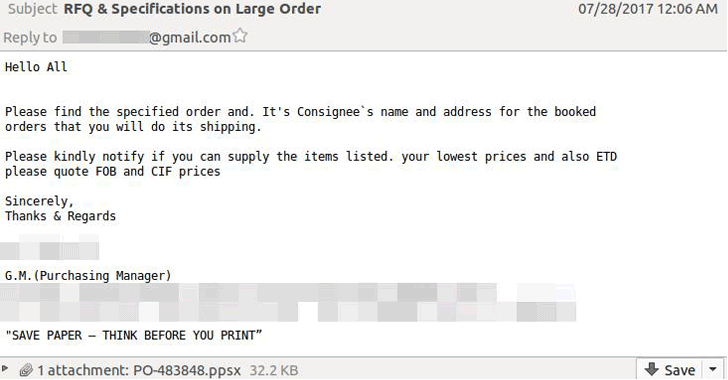

بر طبق گفته محققان در شرکت Trend Micro که کمپین این بدافزار را کشف کردند[۳]، حمله انجامشده توسط این بدافزار با یک ضمیمه پست الکترونیک spear-phishing متقاعدکننده آغاز میشود که ظاهراً از طرف یک شرکت تولیدکننده کابل ارسال شده است و بهطور عمده شرکتهای فعال در صنایع الکترونیک را مورد هدف قرار میدهد.

محققان بر این باورند که این حمله از یک آدرس فرستنده استفاده کرده است که خود را بهعنوان یک پست الکترونیک قانونی که توسط بخش فروش یک شرکت فرستاده شده است جا میزند.

این حمله چگونه کار میکند؟

سناریوی کامل این حمله در اینجا آورده شده است:

مرحله ۱: این حمله با یک پست الکترونیک آغاز میشود که شامل یک فایل مخرب پاورپوینت در ضمیمه خود است و تظاهر میکند که حاوی اطلاعات ارسال در مورد یک درخواست سفارش است.

مرحله ۲: هنگامیکه این فایل اجرا شود، فایل PPSX یک فایل XML برنامهریزیشده را فرامیخواند تا فایل logo.doc را از یک مکان دور دانلود کند و آن را از طریق ویژگی انیمیشنهای PowerPoint Show اجرا کند.

مرحله ۳: فایل logo.doc دستکاریشده در محله بعد از آسیبپذیری CVE-2017-0199 استفاده کرده که فایل RATMAN.exe را بر روی سیستم هدف دانلود و اجرا میکند.

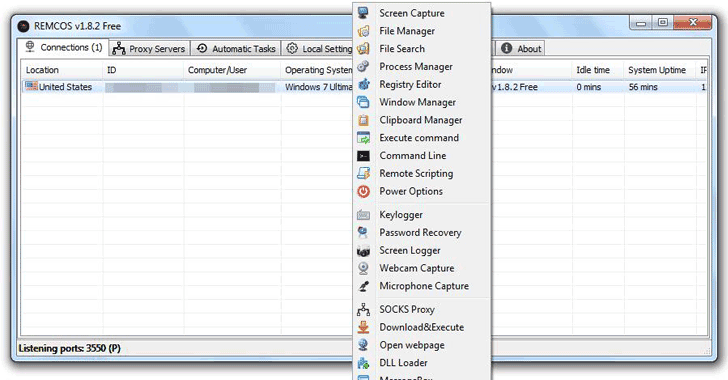

مرحله ۴: RATMAN.exe در حقیقت نسخه تروجان شده ابزار کنترل از راه دور Remcos است که بعد از نصب شدن، به مهاجمان اجازه میدهد تا کامپیوترهای آلودهشده را از طریق سرورِ راه دور command-and-control کنترل کنند.

Remcos یک ابزار دسترسی از راه دور قانونی و قابل تنظیم است که به کاربران اجازه میدهد تا سیستمهای خود را از هرجای جهان و با یک سری قابلیتهای خاص کنترل کنند که شامل دانلود و اجرای یک دستور، یک keylogger، یک screen logger و ضبط کردن تصاویر وب کم و صداهای میکروفن میشود.

ازآنجاکه این بهرهبردار بهمنظور انتقال پروندههای Rich Text File یا RTF مورداستفاده قرار میگرفت، بیشتر روشهای تشخیص برای آسیبپذیری CVE-2017-0199 بر روی RTF متمرکز شدهاند. بنابراین استفاده از فایلهای PPSX جدید به مهاجمان اجازه میدهد تا از تشخیص داده شدن توسط آنتیویروس فرار کنند.

راحتترین راه برای جلوگیری از موردحمله واقعشدن توسط این نوع حمله این است که وصلههای منتشرشده توسط مایکروسافت در ماه آوریل ۲۰۱۷ را که آسیبپذیری CVE-2017-0199 را برطرف کردهاند، دانلود و نصب کنید.

منابع

[۱] https://apa.aut.ac.ir/?p=2406

[۲] http://thehackernews.com/2017/04/microsoft-patch-tuesday.html

[۳]http://blog.trendmicro.com/trendlabs-security-intelligence/cve-2017-0199-new-malware-abuses-powerpoint-slide-show/

[۴] http://thehackernews.com/2017/08/powerpoint-malware-ms-office.html

ثبت ديدگاه