یک خبر بد برای کاربران اندروید: منبع کد یکی از قدیمیترین باجگیر افزارهای تحت اندروید معروف بهصورت آنلاین منتشر شد و این امکان را برای مجرمان اینترنتی فراهم کرد تا از این کد برای توسعه باجگیر افزارهای تحت اندروید پیشرفته استفاده کنند.

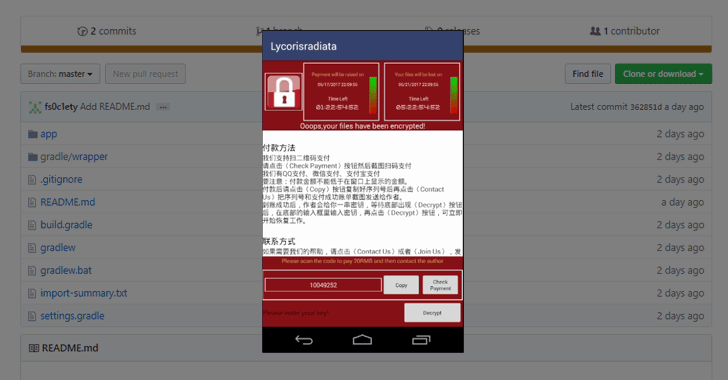

منبع کد باجگیر افزار تحت اندروید SLocker که نسخههای مختلف آن طی ۶ ماه اخیر افزایش ۶ برابری داشته است در GitHub منتشر شده است[۱] و در حال حاضر در دسترس هرکسی که به آن نیاز داشته باشد قرار گرفته است.

منبع کد SLocker توسط کاربری با نام مستعار fs0c1ety منتشر شده است و تمامی کاربران GitHub را به مشارکت در این کد و ارسال کردن گزارشهای آسیبپذیری تشویق کرده است.

SLocker یا Simple Locker یک قفل کننده صفحهنمایش موبایل و نوعی باجگیر افزار رمز کننده فایل است که فایلهای موجود بر روی گوشی را رمزنگاری کرده و از Tor برای ارتباطات از نوع command and control استفاده میکند.

این باجگیر افزار در آلوده کردن دستگاههای دارای سیستمعامل اندروید در سال ۲۰۱۶ بسیار معروف شده بود و محققان امنیتی ۴۰۰ نوع مختلف از این باجگیر افزار را در سطح اینترنت و در ماه می کشف کردند و درست بعد از ۱ ماه، مشخص شد این باجگیر افزار مخرب، GUI را از WannaCry کپی میکند[۲].

هنگامیکه سیستم موردنظر آلوده میشود، SLocker بهصورت مخفی و در پشتصحنه بر روی دستگاه فرد قربانی اجرا میشود بدون اینکه این شخص از این موضوع اطلاع داشته باشد یا رضایت به این کار داده باشد و عکسها، پروندهها و فیلمها را در گوشی موبایل موردنظر رمزنگاری میکند.

هنگامیکه این باجگیر افزار فایلها را بر روی گوشی موبایلِ آلوده شده رمزنگاری کرد، این باجگیر افزار گوشی موردنظر را hijack میکند و دسترسی کاربر را به گوشی موردنظر بهطور کامل بلاک کرده و تلاش میکند تا قربانی را تهدید کند تا با پرداخت مبلغ باج درخواستی موفق به باز کردن قفل فایلهایش شود.

چرا باید نگران باشید؟

با توجه به فعال بودن این باجگیر افزار از سال ۲۰۱۵، Slocker بهعنوان یکی از اولین نمونههای باجگیر افزار شناخته میشود که فایلهای اندروید را قفل میکند. این بدافزار بهگونهای طراحی شده است که فراتر از قفلکردن صفحهنمایش و درخواست باج حتی میتواند با داشتن سطح دسترسی مدیریتی میکروفون، بلندگوها و دوربین گوشی فرد قربانی را کنترل کند.

و در حال حاضر و با توجه به منتشر شدن منبع کد این باجگیر افزار اندرویدی مخرب در GitHub، دستگاههای دارای سیستمعامل اندروید بهاحتمالزیاد و در روزهای آتی آماج حملات باجگیر افزارها قرار خواهند گرفت.

منتشر شدن منبع کد این باجگیر افزار میتواند یک فرصت طلایی برای آنهایی باشد که همیشه به دنبال خریدن اینچنین بدافزارهایی از منابع زیرزمینی هستند اما در حال حاضر Slocker برای مجرمان اینترنتی و کلاهبرداران بهصورت رایگان در دسترس است.

در اوایل سال جاری، محققان یک نوع از تروجان بانکی به نام BonkBot را در سطح اینترنت کشف کردند که از یک منبع کد مربوط به یک بدافزار که در سطح اینترنت منتشر شده بود برای پیادهسازی استفاده میکرد[۳].

سال گذشته، منبع کد یک نسخه بهبودیافته از GM Bot به نام MazarBot بهصورت آنلاین و توسط سازندهاش منتشر شد تا بتواند در انجمنهای زیرزمینی دچار شهرت و اعتبار شود[۴].

چگونه باید از خود محافظت کنید؟

به کاربران همیشه برای محافظت در برابر چنین تهدیدهایی توصیه میشود که برخی اقدامات احتیاطی را انجام دهند:

- هرگز ضمیمههای داخل یک پست الکترونیک را که منبع آن شناخته شده نیست، باز نکنید.

- هرگز بر روی لینکهای داخل SMS یا MMS ها کلیک نکنید.

- حتی اگر یک پست الکترونیک به نظر میرسید که از طرف یک شرکت معروف ارسال شده است، مستقیماً به وبسایت اصلی مراجعه کرده و هر بهروزرسانی ممکنی را تأیید کنید.

- به بخش امنیتی در تنظیمات گوشی خود رفته و گزینهای که اجازه میدهد برنامهها از منابع بهغیراز play Store دانلود شوند را غیرفعال کنید.

- همیشه اندروید، برنامهها و آنتیویروس خود را بهروزرسانی کنید.

- به Wi-Fi های غیر ایمن و ناشناخته متصل نشوید و Wi-Fi خود را وقتی از آن استفاده نمیکنید خاموش کنید.

منابع

[۱] https://github.com/fs0c1ety/SLocker

[۲]http://blog.trendmicro.com/trendlabs-security-intelligence/slocker-mobile-ransomware-starts-mimicking-wannacry/

[۳] http://thehackernews.com/2017/01/android-banking-malware.html

[۴] http://thehackernews.com/2016/02/hack-android-malware.html

[۵] http://thehackernews.com/2017/07/android-ransomware-source-code.html

ثبت ديدگاه