محققان امنیتی کشف کردهاند که تروجان معروف دستیابی از راه دور و از نوع cross platform به نام Adwind که در جاوا نوشتهشده است، دوباره ظهور پیداکرده است و در حال حاضر شرکتهای بزرگ صنایع هوایی را در سوئیس، اتریش، اوکراین و آمریکا مورد هدف قرار داده است.

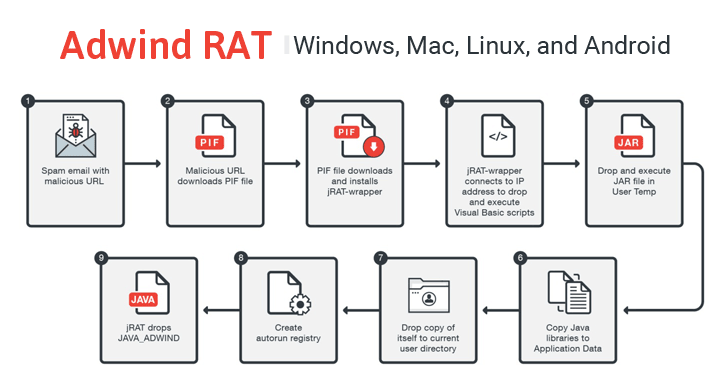

تروجان Adwind که به AlienSpy ،Frutas ،jFrutas ،Unrecom ،Sockrat ،JSocket و jRat نیز معروف است، از سال ۲۰۱۳ درحالتوسعه بوده است و قادر است که تمامی سیستمعاملهای معروف شامل ویندوز، Mac، لینوکس و اندروید را آلوده کند.

Adwind دارای چندین قابلیت مخرب است که شامل سرقت مدارک، ذخیرهسازی کلیدهای فشردهشده بر روی کیبورد، گرفتن عکس یا اسکریپتشان و جمعآوری دادهها میشود. این تروجان حتی میتواند ماشینهای آلودهشده را به یک بات نت تبدیل کند تا از آنها برای تخریب سرویسهای آنلاین توسط انجام حملات DDoS سوءاستفاده کند.

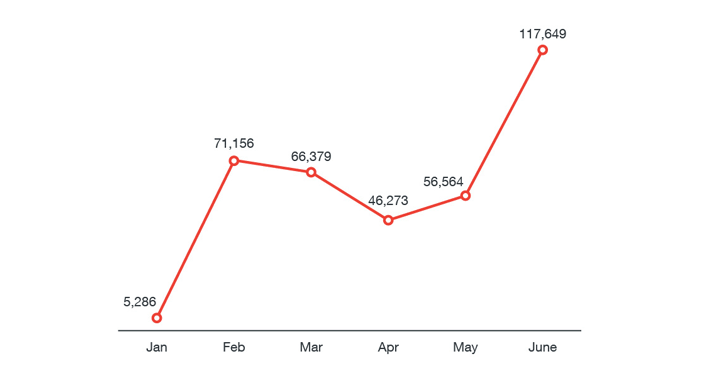

محققان شرکت Trend Micro اخیراً متوجه یک افزایش ناگهانی در تعداد آلودگیهای Adwind در ماه ژوئن ۲۰۱۷ شدند که حداقل ۱۱۷٫۶۴۹ مورد از آن در سطح اینترنت بوده است که بیش از ۱۰۷ درصد بیشتر از ماه قبل از آن بوده است.

بر طبق یک گزارش منتشرشده[۱] در تاریخ ۱۱ جولای ۲۰۱۷، این کمپین مخرب در دو مورد مختلف دیدهشده است.

مورد اول در روز ۷ ژوئن ۲۰۱۷ مشاهدهشده است و از یک لینک استفاده میکرده تا قربانیان را به سمت یک بدافزار نوشتهشده توسط .NET که دارای قابلیتهای جاسوسی است، هدایت کند. این در حالی است کهموج دوم حملات در تاریخ ۱۴ ژوئن ۲۰۱۷ مشاهده شد که از دامنههای متفاوت استفاده میکرد و میزبانی آنها توسط سرورهای فرمان و کنترا و بدافزارها انجام میشد.

هر دو موج این حملات درنهایت از یک روش مهندسی اجتماعی مشابه برای گول زدن قربانیان استفاده کردند تا آنها بر روی لینکهای مخرب که درون هرزنامهها قرار دادهشده بودند کلیک کنند که این پستهای الکترونیک در حقیقت هویت رئیس کمیته فرمان MYBA را جعل کرده بودند.

هنگامیکه یک سیستم آلوده شود، این بدافزار همچنین شروع به جمعآوری اثرات انگشت سیستم میکند که این کار همراه است با جمعآوری لیست برنامههای فایروال و آنتیویروس نصبشده بر روی این سیستم.

محققان در این مورد اینگونه توضیح دادهاند: “این امر همچنان میتواند نوعی بازتاب تولید یک کد دینامیک در جاوا باشد. این در حقیقت یک ویژگی سودمند در جاواست که این فرصت را برای برنامهنویسان و توسعهدهندگان فراهم میکند تا بهصورت دینامیک و در هنگام اجرا، کلاسها را بازبینی و فراخوانی کنند. با قرار گرفتن این ویژگی در دست مجرمان سایبری، این ویژگی میتواند بهمنظور فرار کردن از تحلیل استاتیک از راهحلهای آنتیویروسها مورد سوءاستفاده قرار گیرد.”

به کاربران توصیه میشود تا بهمنظور در امان ماندن از چنین بدافزارهایی همیشه نسبت به پروندههای ناخواسته فرستادهشده از طریق پست الکترونیک مشکوک باشند و هرگز بر روی لینکهای موجود در آنها کلیک نکنند مگر اینکه از منبع آن اطمینان حاصل کنند.

علاوه بر این، همیشه سیستمها و آنتیویروسهای خود را بهروزرسانی کنید تا بتوانید خود را نسبت به آخرین تهدیدات احتمالی مصون نگهدارید.

منابع

[۱]http://blog.trendmicro.com/trendlabs-security-intelligence/spam-remote-access-trojan-adwind-jrat/

[۲] http://thehackernews.com/2017/07/adwind-rat-malware.html

ثبت ديدگاه