این موضوع کاملاً روشن است که مهاجمان و مجرمان سایبری هرروزه بهطور قابلتوجهی ماهرتر و خلاقتر شده و بهصورت مخفیانهتری اقدامات مخرب خود را انجام میدهند.

درحالیکه انواع جدیدی از جرائم اینترنتی در حال افزایش است، به نظر میرسد فعالیتهای سنتی در حال تغییر یافتن به روشهای مخفیتر هستند که دارای بینهایت شاخص حمله بوده که تشخیص دادن آنها بسیار سخت خواهد بود.

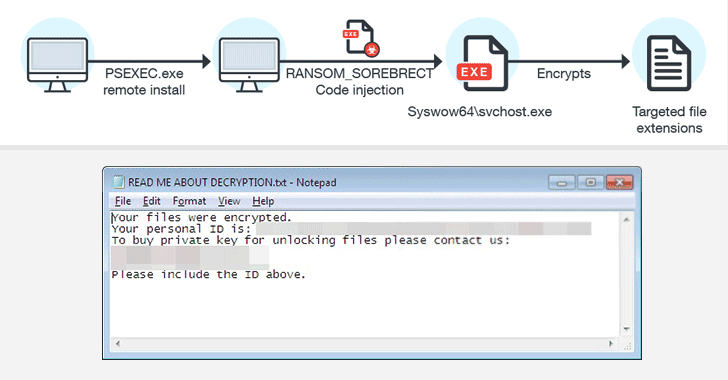

محققان امنیتی اخیراً یک باجگیر افزار بدون فایل را کشف کردند که Sorebrect نامگذاری شده است[۱] و کد مخرب را درون یک فرآیند قانونی سیستم مانند svchost.exe بر روی سیستم هدف تزریق کرده و سپس بهصورت خودکار خود را نابود میکند تا از تشخیص داده شدن فرار کند.

برخلاف باجگیر افزارهای سنتی، Sorebrect بهگونهای طراحی شده است که سرورهای سازمانهای بزرگ را هدف قرار دهد. پس از آلوده شدن سیستم، کد تزریقشده شروع به فرآیند رمزنگاری فایلها بر روی سیستم محلی و همچنین سیستمهای متصل به آن در شبکه میکند.

این باجگیر افزار بدون فایل در ابتدا توسط brute force یا روشهای دیگر با گواهینامههای مدیریتی سازش میکند و سپس از ابزار command-line مایکروسافت با نام Sysinternals PsExec استفاده میکند تا فایلها را رمزنگاری کند.

شرکت Trend Micro میگوید: “PsExec میتواند مهاجمان را قادر سازد تا از راه دور دستورات را اجرا کنند بهجای آنکه یک login session را آماده و از آن استفاده کنند، یا اینکه بهصورت دستی بدافزار موردنظر را مانند RDPها به سیستم مورد هدف انتقال دهند.”

باجگیر افزار Sorebrect همچنین فایلهای به اشتراک گذاشتهشده در یک شبکه را نیز رمزنگاری میکند.

باجگیر افزار Sorebrect همچنین تمامی شبکههای داخلی را جستجو میکند تا دیگر کامپیوترهای متصل را که دارای فایلهای به اشتراک گذاشته هستند پیدا کند و این فایلها را نیز قفل میکند.

محققان میگویند: “اگر فولدر به اشتراک گذاشتهشده گزینه دسترسی بهصورت خواندن و نوشتن را برای همه افراد فعال کرده باشد، درنتیجه این فایلها نیز رمزگذاری خواهند شد.”

این باجگیر افزار مخرب در مرحله نهایی تمامی logها را بر روی سیستم آلودهشده توسط wevtutil.exe و shodow copy ها با استفاده از vssadmin پاک میکند. این logها میتوانند شواهد قانونی مانند اجرا شدن یک فایل بر روی سیستم و زمان اجرای آنها را در اختیار قرار دهند که این باجگیر افزار با پاک کردن این logها بهسختی تشخیص داده میشود.

بهعلاوه، Sorebrect از پروتکل شبکه Tor استفاده میکند تا ارتباطات خود را با سرور C&C خود بهصورت مخفیانه انجام دهد که این کار مشابه روش استفاده شده در دیگر بدافزارهاست.

باجگیر افزار Sorebrect در تمام جهان گسترده شده است.

باجگیر افزار بدون فایل Sorebrect بهگونهای طراحی شده است تا سیستمهای متعلق به صنایع مختلف ازجمله تولیدکنندهها، فنآوری و ارتباطات را هدف قرار دهد.

بر طبق گفته شرکت Trend Micro، باجگیر افزار Sorebrect در ابتدا کشورهایی در خاورمیانه مانند کویت و لبنان را مورد هدف قرار داده بود اما از ماه گذشته، این تهدید شروع به آلوده کردن سیستمها در کانادا، چین، کرواسی، ایتالیا، ژاپن، مکزیک، روسیه، تایوان و ایالاتمتحده کرده است.

محققان میگویند: “با توجه به تأثیر بالقوه و سودآوری باجگیر افزارها، نباید تعجب کنیم که باجگیر افزار Sorebrect راه خود را به دیگر کشورهای جهان و یا حتی بهعنوان سرویسدهنده به مجرمان سایبری دیگر نیز باز کرده است.

این اولین باری نیست که محققان یک نوع بدافزار بدون فایل را کشف میکنند. دو ماه قبل، محققان شرکت Talos یک حمله از نوع DNSMessenger را کشف کردند که بهطور کامل بدون فایل بود و از تواناییهای پیامرسان DNS TXT استفاده میکرد تا سیستمها را به خطر بیندازد[۲].

همچنین در ماه فوریه ۲۰۱۷ محققان کاسپرسکی نوعی بدافزار بدون فایل را کشف کردند که بهتنهایی در حافظه کامپیوترهای مورد هدف قرار میگرفت و بانکها، شرکتهای مخابراتی و سازمانهای دولتی را در ۴۰ کشور مختلف هدف قرار داده بود[۳].

چگونه از خود در برابر حملات باجگیر افزار Sorebrect محافظت کنیم؟

ازآنجاکه این باجگیر افزار افراد عادی را مورد حمله قرار نداده و تنها سازمانها را هدف میگیرد، مدیران سیستمها و متخصصان امنیت اطلاعات میتوانند از خود و از طریق روشهای زیر محافظت کنند:

- محدود کردن مجوز نوشتن کاربران: یک عامل مهم که فایلهای به اشتراک گذاشتهشده در شبکه را در معرض آلوده شدن توسط این باجگیر افزار قرار میدهد این است که بهتمامی کاربران اجازه کامل برای خواندن و نوشتن فایلها بر روی شبکه داده شود.

- محدود کردن اختیارات PsExec: PsExec را محدود کنید و اجازه اجرا شدن آن را فقط به مدیران سیستم بدهید.

- سیستم و شبکه خود را بهروزرسانی کنید: همیشه سیستمهای عامل، نرمافزارها و دیگر برنامههای خود را بهروزرسانی کنید.

- بهصورت مرتب از دادههای خود پشتیبان تهیه کنید: بهمنظور حفظ و سالم نگهداشتن فایلهای مهم و پروندههای دیجیتالی، همیشه و بهصورت مرتب از آنها و در یک محل ذخیره خارجی که همیشه به سیستم متصل نیست، پشتیبان تهیه کنید.

- نیروهای خود را نسبت به مسائل امنیت سایبری آگاه کنید: آموزش کارمندان در ارتباط با بدافزارها، شاخصهای تهدید و اقدامات امنیتی همیشه نقش مهمی در سازمانها برای جلوگیری از به وجود آمدن چنین تهدیداتی دارد.

منابع

[۱]http://blog.trendmicro.com/trendlabs-security-intelligence/analyzing-fileless-code-injecting-sorebrect-ransomware

[۲] http://thehackernews.com/2017/03/powershell-dns-malware.html

[۳] https://apa.aut.ac.ir/?p=2239

[۴] http://thehackernews.com/2017/06/fileless-ransomware-code-injection.html

ثبت ديدگاه