“Macros را غیرفعال کنید و اگر آن را به صور دستی و در هنگام باز کردن پروندههای Word فعال میکنید، بسیار محتاط باشید.”

شما ممکن است در ارتباط با هشدار امنیتی اشاره شده در بالا که چندین بار در اینترنت خبر آن بهصورت گسترده پخش شده شنیده باشید. مهاجمان بهطورمعمول از این روش تهاجم بر پایه macros بیش از یک دهه است که برای مورد حمله قرار دادن کامپیوترها از طریق فایلهای مایکروسافت آفیسِ دستکاریشده استفاده میکنند[۱]. بیشترین نوع سوءاستفاده کردن از این مشکل از طریق ضمیمه کردن فایلهای Word و ارسال آنها از طریق هرزنامههاست.

اما یک حمله مهندسی اجتماعی جدید در سطح اینترنت کشف شده است که نیازی به فعال کردن macros ندارد[۲] و به جای آن یک بدافزار را بر روی سیستم هدف و با استفاده از دستورات PowerShell که درون یک فایل پاورپوینت جاسازی شده است، اجرا میکند.

علاوه بر این، این کد PowerShell مخرب در داخل یک پرونده مخفی شده است و هنگامیکه شخص قربانی نشانگر ماوس را بر روی لینک مربوطه قرار میدهد و حتی بدون اینکه بر روی آن کلیک کند، یک payload اضافی بر روی دستگاه آلوده شده دانلود میشود.

محققان شرکت امنیتی SentinelOne کشف کردهاند که گروهی از مهاجمان از فایلهای پاورپوینت مخرب استفاده میکنند تا یک تروجان بانک به نام Zusy را که به Tinba یا Tiny Banker نیز معروف است، گسترش دهند.

Zusy یک تروجان بانکی است که در سال ۲۰۱۲ کشف شد و وبسایتهای مالی را هدف قرار میداد و این قابلیت را داشت که ترافیک شبکه را شنود کند و حملات Man-in-The-Browser را اجرا کند. این تروجان از این طریق برگههای اضافی را به سایتهای بانکی قانونی تزریق میکرد و از قربانیان درخواست میکرد تا دادههای حساس بیشتری را مانند شماره کارت اعتباری، TANs و کدهای تأیید اعتبار را به اشتراک گذارند.

محققان شرکت SentinelOne Labs در یک گزارش اینگونه توضیح دادهاند[۳]: “نوعی جدید از بدافزارها به نام Zusy در سطح اینترنت کشف شده است که از طریق فایلهای پاورپوینت که به هرزنامهها وصله شدهاند پخش میشود و عنوان هرزنامه ارسالی، Purchase Order #130527 و Confirmation است. این موضوع جالب است چراکه این بدافزار نیاز به فعال بودن macros جهت اجرا شدن ندارد.”

فایلهای پاورپوینت از طریق هرزنامهها توزیع و گسترش مییابند و موضوع این هرزنامهها Purchase Order و یا Confirmation است و هنگامیکه باز میشوند متنی با عنوان Loading…Please Wait نمایش میدهند که نوعی هایپرلینک است.

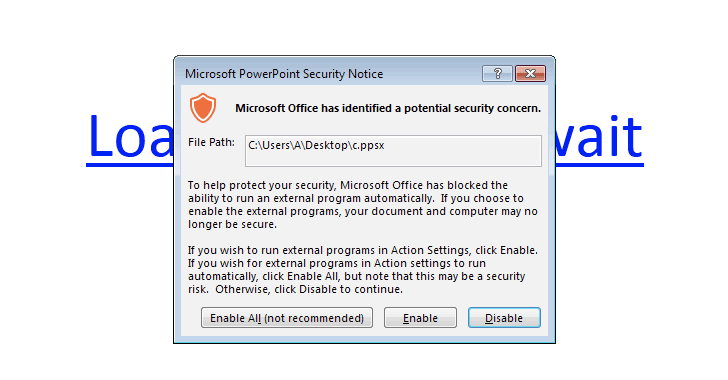

هنگامیکه یک کاربر ماوس خود را بر روی این لینک میبرد، این لینک بهصورت خودکار تلاش میکند تا یک کد PowerShell را اجرا کند، اما ویژگی امنیتی Protected View که بهصورت پیشفرض و در بیشتر نسخههای دارای پشتیبانی مایکروسافت مانند آفیس ۲۰۱۰ و آفیس ۲۰۱۳ فعال است، یک اخطار شدید را نمایش میدهد و کاربر را ترغیب میکند که محتوا را فعال یا غیرفعال کند.

اگر که کاربر این اخطار را نادیده بگیرند و به محتوای مربوطه اجازه دهد که دیده شود، برنامه مخرب به نام دامنه cccn.nl وصل شده که از طریق آن میتوان یک فایل را دانلود و اجرا کند که درنهایت مسئولیت تحویل این نوع جدید از تروجانهای بانکی به نام Zusy را بر عهده دارد.

SentinelOne Labs میگوید: “کاربران ممکن است هنوز هم به نحوی به برنامههای خارجی اختیار دهند چراکه کاربران تنبل بوده، عجله دارند و یا فقط عادت کردهاند که macros را بلاک کنند. همچنین بعضی از تنظیمات ممکن است در اجرای برنامههای خارجی مجاز باشند که این تنظیمات در macros مجار نبودند.”

یک محقق امنیتی دیگر، به نام Ruben Daniel Dodge نیز این حمله جدید را آنالیز کرده است[۴] و تأیید کرده است که این حمله جدید به macros، جاوا اسکریپت یا VBA برای اجرای روش خود وابسته نیست.

Dodge میگوید: “این حمله توسط تعریف اصل عمل تکان دادن نشانه ماوس انجام گرفته است. این عمل برنامهریزی شده است تا هنگامیکه کاربر ماوس خود را بر روی یک متن نگه میدارد، یک برنامه را اجرا کند. در تعریف منابع slide1، rID2 بهعنوان یک هایپرلینک تعریف شده است که هدف آن یک دستور PoweShell است.”

شرکت SentinelOne Labs همچنین گفته است که اگر فایل مخرب در PowerPoint Viewer باز شود، عمل نمیکند و از اجرا کردن برنامه موردنظر امتناع میکند. اما این روش همچنان در بعضی از موارد کاربرد دارد.

منابع

[۱] http://thehackernews.com/2017/03/github-email-scam.html

[۲] http://thehackernews.com/2017/04/microsoft-word-dridex-trojan.html

[۳]https://sentinelone.com/blogs/zusy-powerpoint-malware-spreads-without-needing-macros

[۴]https://www.dodgethissecurity.com/2017/06/02/new-powerpoint-mouseover-based-downloader-analysis-results

[۵] http://thehackernews.com/2017/06/microsoft-powerpoint-malware.html

ثبت ديدگاه