برای یک گروه از مهاجمان تحت حمایت دولت که از لحاظ مالی نیز بهخوبی حمایت میشوند، کار سختی نیست که به شبکههای سازمانها وارد شده و سیستمهای آنها را از طریق یک بدافزار به خطر اندازند. اما نکتهای که برای این افراد چالشبرانگیز است این است که در پشتی(۱) استفادهشده و ارتباطات خود را از یک فایروال و یا دیگر نرمافزارهای مانیتورینگ شبکه مخفی نگه دارند.

اگرچه، یک گروه سایبری جاسوسی[۱] به نام Platinum که بهصورت فعال و از سال ۲۰۰۹ سازمانهای دولتی را مورد هدف قرار میدهند و از شرکتها و ارائهدهندگان خدمات مخابراتی محافظت میکنند، روشی را کشف کردند تا فعالیتهای مشکوک خود را از مکانیزمهای محافظت مبتنی بر میزبان مخفی کنند.

شرکت مایکروسافت اخیراً کشف کرده بود[۲] که یک گروه سایبری جاسوسی از کانال فناوری مدیریت فعال زنجیره بر روی شبکه(۲) شرکت اینتل بهعنوان یک ابزار انتقال فایل استفاده میکند تا از کامپیوترهای هدف قرار داده شده دادههای موردنیاز را بدزدد بدون اینکه ردیابی شود.

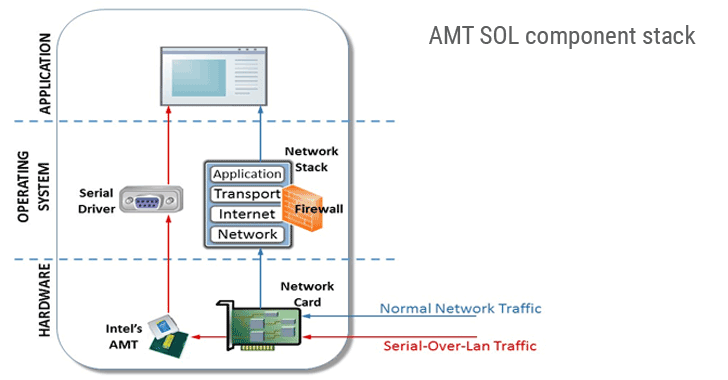

مجموعههای چیپِ بر پایه اینتل با یک تکنولوژی تعبیهشده به نام AMT ارائه شدند که طراحی شده بود تا به مدیران IT اجازه دهد تا از راه دور کامپیوترهای شخصی، workstationها و سرورهای سازمانهای خود را مدیریت و تعمیر کنند.

تکنولوژی AMT اینتل بهصورت جداگانه از سیستمعامل عمل میکند و حتی درزمانی که سیستم خاموش است و تا زمانی که سیستم به برق و همچنین به شبکه متصل باشد نیز کار میکند.

این بدان معنی است که زمانی که AMT فعال باشد، هر بستهای که به پورت شبکهی باسیم کامپیوتر ارسال شود به موتور مدیریتی انتقال داده شده و از AMT عبور میکند و سیستمعامل و همچنین ابزارهای مانیتورینگ نصب بر روی سیستم، هیچگاه متوجه این فرآیندها نخواهند شد.

علاوه بر این، سیستمهای لینوکس که دارای چیپست اینتل هستند و AMT بر روی آنها فعال است نیز ممکن است در معرض حمله بدافزار Platinum قرار گیرند.

مایکروسافت میگوید: “ازآنجاکه این پردازنده از پردازنده اصلی اینتل جداست، حتی در مواقعی که پردازنده اصلی خاموش است نیز میتواند مورد بهرهبرداری قرار گیرد[۳] و درنتیجه قادر خواهد بود تواناییهای مدیریتی خارج از گروه(۳) را مانند power-cycling از راه دور و کنترل کیبورد، ویدیو و ماوسِ از راه دور یا همان KVM را تأمین کند. علاوه بر این، ازآنجاکه ترافیک SOL پشته(۴) شبکه میزبان را دور میزند، درنتیجه نمیتواند توسط نرمافزارهای فایروال نصب شده بر روی دستگاه میزبان قفل شود. برای فعال کردن قابلیت SOL، قابلیت AMT دستگاه باید فعال باشد.”

برخلاف نقض احراز هویت از راه دور که در ماه گذشته کشف شد[۴] و مهاجمان را قادر میساخت تا کنترل کامل یک دستگاه را با استفاده از ویژگیهای AMT و بدون نیاز به کلمه عبور بر عهده گیرند[۵]، بدافزار Platinum از هیچگونه عیبی در AMT بهرهبرداری نمیکند و بهجای آن فقط نیاز دارد که AMT بر روی سیستمهای آلوده شده فعال باشد.

مایکروسافت به این نکته نیز اشاره کرده است که جلسه SOL نیازمند یک نام کاربری و کلمه عبور است و احتمالاً این گروه از مهاجمان از گواهینامههای دزدیده شده استفاده میکنند تا بدافزار آنها از راه دور و با سرورهای C&C ارتباط برقرار کند و یا اینکه در طول فرآیند آمادهسازی، PLATINUM میتواند انتخاب کند که از هر نام کاربری و کلمه عبوری که میخواهد استفاده کند.

گروه مهاجمان Platinum از بهرهبردارهای روز صفر، روش وصله داغ(۵)[۶] و دیگر تکنیکهای پیشرفته استفاده میکند تا به سیستمهای مورد هدف و شبکهها در کشورهای جنوب آسیا نفوذ کند اما این اولین باری است که شخصی از ابزارهای مدیریتی قانونی سوءاستفاده میکند تا از تشخیص داده شدن فرار کند.

منابع

[۱] http://thehackernews.com/2016/04/windows-hotpatching-malware.html

[۲]https://blogs.technet.microsoft.com/mmpc/2017/06/07/platinum-continues-to-evolve-find-ways-to-maintain-invisibility

[۳]https://sec.ch9.ms/ch9/78cf/646930d5-711f-41af-99df-b83cf5f478cf/platinumdemo_high.mp4

[۴] https://apa.aut.ac.ir/?p=2489

[۵] http://thehackernews.com/2017/05/intel-amt-vulnerability.html

[۶] http://thehackernews.com/2016/04/windows-hotpatching-malware.html

[۷] http://thehackernews.com/2017/06/intel-amt-firewall-bypass.html

(۱) backdoor

(۲) Active Management Technology (AMT) Serial-over-LAN (SOL)

(۳) out-of-band (OOB)

(۴) stack

(۵) hot patching technique

ثبت ديدگاه