“اگر شما میخواهید به زندگی کردن ادامه دهید، باج درخواستی را بپردازید، یا بمیرید!” این امر میتواند اتفاق بیفتد، چراکه محققان هزاران آسیبپذیری را در دستگاههای تنظیمکننده ضربان قلب(۱) پیدا کردهاند که مهاجمان میتوانند از آنها بهرهبرداری کنند.

دستگاه تنظیمکننده ضربان قلب یک دستگاه الکتریکی کوچک است که با باطری کار میکند و با عمل جراحی درون قفسه سینه جای میگیرد تا ضربان قلب را کنترل کند. این دستگاه از پالسهای الکتریکی دارای انرژی پایین استفاده میکند تا ضربان قلب را بهگونهای شبیهسازی کند که با نرخ نرمال بزند.

درحالیکه شرکتهای امنیت سایبری مرتباً در حال بهبود نرمافزاری و امنیتی سیستمها بهمنظور جلوگیری کردن از مورد حمله واقعشدن آنها توسط مهاجمان هستند، دستگاههای پزشکی مانند پمپهای انسولین و دستگاههای تنظیمکننده ضربان قلب همچنان نسبت به حملات تهدیدکننده زندگی آسیبپذیر هستند.

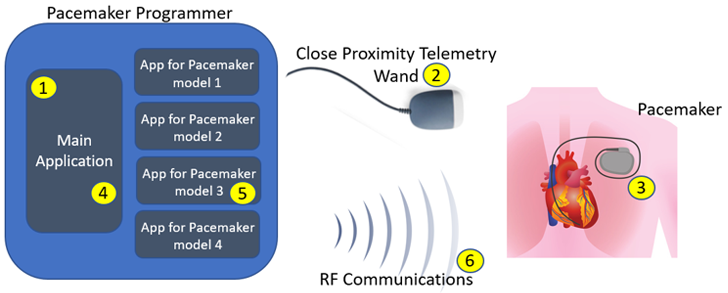

در یک تحقیق انجام شده، محققان شرکت White Scope هفت محصول تنظیمکننده ضربان قلب را که متعلق به ۴ سازنده مختلف بودند، آنالیز کرده و کشف کردند که آنها از بیش از ۳۰۰ کتابخانه شخص ثالث استفاده میکنند که ۱۷۴ عدد از این کتابخانهها بیش از ۸۶۰۰ آسیبپذیری دارند که مهاجمان میتوانند از آنها و در برنامههای مربوط به دستگاههای تنظیمکننده ضربان قلب بهرهبرداری کنند.

محققان در مورد این تحقیق اینگونه توضیح دادهاند[۱]: “برخلاف تلاش سازمان غذا و دارو برای سادهسازی فرآیند بهروزرسانیهای امنیت سایبری، تمامی برنامههایی که ما مورد بررسی قرار دادیم دارای نرمافزارهای تاریخ گذشته بوده که حاوی آسیبپذیریهای شناخته شده بودند. ما اعتقاد داریم که این آمار نشاندهنده این است که اکوسیستم دستگاههای تنظیمکننده جریان قلب برای بهروزرسانی برنامههای خود، دچار یک چالش جدی خواهند شد. وقتی شرکتهای سازنده این دستگاهها را با هم مقایسه کردیم، هیچ شرکتی نبود که نسبت به دیگری ازنظر بهروزرسانی امنیتی نرمافزارهای مورد استفاده در دستگاههایش برتری داشته باشد.”

آنالیز شرکت White Scope دستگاههای قابل کاشت در بدن، تجهیزات نظارت خانهها، برنامههای دستگاههای تنظیم ضربان قلب و سیستمهای بر پایه Cloud را در برمیگرفت که این سیستمها دادههای حیاتی بیمار را از طریق اینترنت و بهمنظور بررسی شدن برای پزشکان ارسال میکنند.

تمامی برنامههای تنظیمکننده ضربان قلب توسط این شرکت امنیتی مورد بررسی قرار گرفت و همگی دارای نرمافزارهای تاریخ گذشته بودند که اکثراً از ویندوز ایکسپی استفاده کرده و دارای آسیبپذیریهای شناخته شدهای بودند.

موضوع ترسناکترچیست؟ محققان کشف کردهاند که دستگاههای تنظیمکننده ضربان قلب، این نرمافزارها را احراز هویت نمیکنند و این بدان معنی است که هر کسی که به دستگاه خارجی دسترسی داشته باشد بهطور بالا قوه این توانایی را دارد که از طریق دستگاه تنظیمکننده ضربان قلب به قلب بیمار صدمه رسانده و حتی موجب کشته شدن او شود.

یک مشکل کشفشده دیگر توسط محققان، نحوه توزیع برنامههای مربوط به دستگاههای تنظیمکننده ضربان قلب است.

اگرچه انتظار میرود توزیع برنامههای دستگاههای تنظیمکننده ضربان قلب باید توسط سازندگان آنها و با دقت کنترل شود، اما این محققان تمامی تجهیزات و برنامههای مرتبط با آنها را که مورد آزمایش قرار دادند، از طریق eBay خریداری کردهاند.

بنابراین، هر ابزاری که مرتبط با این نوع دستگاههاست و از طریق eBay به فروش میرسد این قابلیت بالاقوه را دارد که به بیماران صدمه بزند.

این محققان میگویند: “تمامی سازندگان دارای دستگاههایی هستند که در وبسایتهای حراجی در دسترس هستند. نرمافزارهای مرتبط با این دستگاهها قیمتی در حدود ۵۰۰ تا ۳۰۰۰ دلار، تجهیزات نظارت خانگی قیمتی بین ۱۵ تا ۳۰۰ دلار و دستگاههای تنظیمکننده ضربان قلب قیمتی بین ۲۰۰ تا ۳۰۰۰ دلار دارند.

در بعضی موارد، محققان دادههای رمزنشده بیمارانی را کشف کردهاند که درون برنامههای مربوط به این دستگاهها ذخیره شده بود که شامل نام، شماره تلفن، دادههای پزشکی و شماره امنیت اجتماعی این افراد میشد که بهصورت آزادانه رها شده بود تا مهاجمان بتوانند از آنها سوءاستفاده کنند.

مشکل دیگری که در سیستمهای دستگاههای تنظیمکننده ضربان قلب کشف شد، فقدان فرآیند پایهای احراز هویت بود که شامل نام کاربری و کلمه عبور میشود و به پزشکان اجازه میدهد تا بدون وارد شدن هیچگونه کلمه عبوری توسط کاربر، یک دستگاه یا برنامه را احراز هویت کنند.

این امر بدان معنی است که هرکسی که در محدوده دسترسی به دستگاهها یا سیستمها قرار داشته باشد میتواند تنظیمات دستگاههای تنظیمکننده ضربان قلب را از طریق یک برنامه مشابه که توسط همان سازنده تولید شده است، تغییر دهد.

Matthew Green که یک استاد علوم کامپیوتر در دانشگاه جان هاپکینز است در توییتر خود اشاره کرده است[۲] که پزشکان نمیخواهند که سیستمهای امنیتی، مراقبت از بیمار را مختل کند. بهبیاندیگر، کارکنان پزشکی نباید مجبور شوند تا در مواقع اضطراری نام کاربری و کلمه عبور را وارد کنند.

Green میگوید: “اگر شما از پزشکان بخواهید تا برای ورود به یک دستگاه از کلمه عبور استفاده کنند، شما باید فهرستی از کلمات عبور را نیز به پشت دستگاه موردنظر بچسبانید.”

لیست آسیبپذیریهای امنیتی که توسط محققان بر روی دستگاههای ساخته شده توسط ۴ سازنده مختلف کشف شده است شامل گواهینامههای hardcode شده، ارتباطات USB خارجی غیر ایمن، عدم موفقیت در ترسیم کردن firmware برای محافظت از حافظه، فقدان بهروزرسانیهای رمزنگاریشده برای firmware دستگاهها و استفاده از کد تأیید اعتبار جهانی برای pair شدن با اینگونه دستگاههاست.

شرکت White Scope در حال حاضر با گروه پاسخ سریع سایبری سیستمهای کنترل صنعتی(۲) در دپارتمان امنیت داخلی تماس داشته است و بنابراین سازندگان دستگاههای آزمایش شده میتوانند از این طریق برای بررسی آسیبپذیریهای موجود اقدام کنند.

منابع

[۱] http://blog.whitescope.io/2017/05/understanding-pacemaker-systems.html

[۲] https://twitter.com/matthew_d_green/status/867172724975775744

[۳] http://thehackernews.com/2017/06/pacemaker-vulnerability.html

(۱) Pacemakers

(۲) Industrial Control Systems Cyber Emergency Response Team (ICS-CERT)

ثبت ديدگاه