هفته گذشته گزارشی منتشر شد[۱] مبنی بر اینکه یک مهاجم هوشیار نزدیک به ۱۰٫۰۰۰ دستگاه اینترنت اشیاء آسیبپذیر شامل روترهای خانگی و دوربینهای متصل به اینترنت را از طریق یک بدافزارِ از نوع باتنت و ظاهراً بهمنظور ایمنسازی آنها موردحمله قرار داده بود.

در حال حاضر و بر طبق گزارش منتشرشده[۲] توسط کاسپرسکی در تاریخ ۲۵ آوریل ۲۰۱۷، آن مهاجم هشیار از طریق این botnet شناختهشده به نام Hajime نزدیک به ۳۰۰٫۰۰۰ دستگاه اینترنت اشیا را موردحمله قرار داده و این عدد روز به روز در حال افزایش است.

این بدافزارِ باتنتِ مربوط به اینترنت اشیا در ماه اکتبر ۲۰۱۶ همزمان با باتنت Mirai که یکی از بدنامترین باتنتهاست[۳]، پدیدار شده بود و در سال گذشته اینترنت را توسط حملات DDoS علیه تأمینکننده معروف DNS به نام Dyn تحت تأثیر خود قرار داده بود[۴].

باتنت Hajime چگونه کار میکند؟

باتنت Hajime مشابه Mirai از طریق پراکنده کردن خود توسط دستگاههای اینترنت اشیا غیر ایمن که پورتهای Telnet باز دارند و با استفاده از کلمات عبور پیشفرض و همچنین استفاده از لیست مشابهی از ترکیب نامهای کاربری و کلمات عبوری که Mirai از آن استفاده میکند، فعالیت میکند.

اگرچه، بخش جالبتوجه باتنت Hajime این است که برخلاف Mirai هنگامیکه یک دستگاه اینترنت اشیا را آلوده میکند، در مرحله بعد توسط بلاک کردن ۴ پورت شامل پورتهای ۲۳، ۷۵۴۷، ۵۵۵۵ و ۵۳۵۸ که بیشترین پورتهایی هستند که برای آلوده شدن دستگاههای اینترنت اشیا مورداستفاده قرار میگیرند، این دستگاهها را ایمن کرده و جلوی حمله Mirai و دیگر تهدیدات مشابه را میگیرد.

همچنین Hajime بهجای استفاده از یک سرور فرمان و کنترل از یک شبکه غیرمتمرکز peer-to-peer استفاده میکند تا بهروزرسانیها را بر روی دستگاههای آلودهشده انجام دهد و این امر کار را برای ISP ها و تأمینکنندههای اینترنت سختتر میکند که بتوانند این باتنت را از پای درآورند.

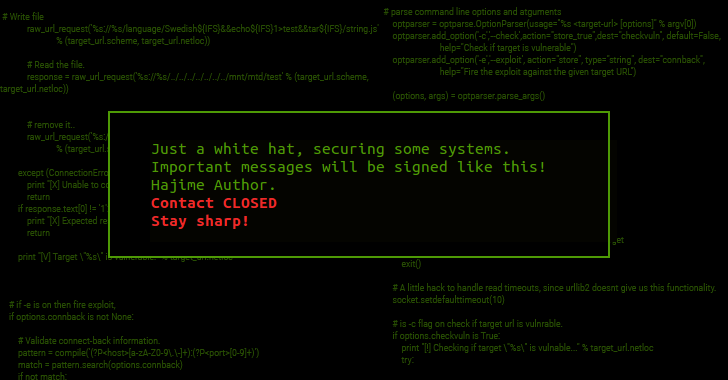

یکی دیگر از موارد جالب در ارتباط با Hajime این است که این باتنت همچنین یک پیام امضاشده و رمز شده را هر ۱۰ دقیقه ۱ بار بر روی ترمینالهای دستگاههای آلوده شده نمایش میدهد (شکل زیر) مبنی بر اینکه سازندگان خود را بیخطر توصیف کرده و در حال ایمنسازی سیستم است.

برخلاف Mirai و دیگر باتنتهای اینترنت اشیا، Hajime فاقد تواناییهای حملات DDoS و دیگر مهارتهای موردنیاز برای حمله کردن است. تنها قابلیت این باتنت داشتن کد پخش شدن است که به دستگاههای اینترنت اشیا آلودهشده اجازه میدهد تا به دنبال دیگر دستگاههای آسیبپذیر بگردند و آنها را آلوده کنند.

چیزی که شناختهشده نیست این است که: هدف اصلی Hajime چه چیزی است و یا اینکه چه فرد یا افرادی در پشت آن قرار دارند؟

محققان امنیتی کاسپرسکی میگویند: “بزرگترین چالش موجود در ارتباط با Hajime هدف آن است. درحالیکه این باتنت با توجه به ماژولهای بهرهبرداری جدید روزبهروز بزرگتر میشود، اما همچنان هدف آن ناشناخته باقیمانده است. ما هنوز هیچگونه حمله و یا فعالیت مشکوکی از آن مشاهده نکردیم اما همچنان هدف واقعی آن نامشخص است.”

همچنین محققان بر این باورند که شاید هیچ حملهای از طریق این باتنت صورت نگیرد چراکه باتنت Hajime مراحلی را دنبال میکند تا فرآیندهای اجرایی و فایلهای خود را بر روی سیستم موردنظر مخفی کرده که این امر تشخیص دادن سیستم آلوده را سختتر کرده است.

تا بدین جای کار هدف ساختن این باتنت بهطور کامل روشن نیست اما تمامی نشانهها به این موضوع اشاره دارد که ممکن است یک مهاجم کلاهسفید(۱) پشت آن باشد و هدف او ایمن کردن سیستمهای آسیبپذیر در اینترنت باشد.

اگرچه بیشترین نگرانی موجود این است که آیا تضمینی وجود دارد که نویسنده Hajime تواناییهای حمله کردن به آن اضافه نکند تا از این طریق بتواند دستگاههای اینترنت اشیا را جهت اهداف مخرب موردحمله قرار دهد؟

شاید در حال حاضر، هدف نویسنده Hajime ایمن کردن دستگاهها در سراسر جهان باشد، اما موقعی که او متوجه شود که میتواند از طریق اجاره دادن آنلاین آن به دیگران پولدار شود، ممکن است به یکAdam Mudd دیگر تبدیل شود.

Mudd که نوجوانی ۱۹ ساله است، اخیراً به ۲ سال زندان به جرم ساختن و راهاندازی یک سرویس DDoS-for-hire به نام Titanium Stresser محکوم شده است. این سرویس ۱٫۷ میلیون قربانیِ حملاتِ DDoS از سال ۲۰۱۷ تاکنون ایجاد کرده است[۵].

ثانیاً، چه اتفاقی خواهد افتاد اگر که این باتنت دارای نیت خیر، توسط دیگر مهاجمان بدنام به سرقت برود؟

اگر این اتفاق بیفتد، این باتنت هوشیار اینترنت اشیا میتواند برای اهداف مخرب شامل انجام حملات DDoS در برابر سایتهای آنلاین و سرویسها مورداستفاده قرار گیرد و این بدافزار را گسترش داده و یا دستگاه موردنظر را بلافاصله و با یک کلیک از کار بیندازد.

همچنین محققان شرکت Radware بر این باورند که ذات انعطافپذیر و توسعهپذیر باتنت Hajime میتواند برای اهداف مخرب مورداستفاده قرار گیرد که این اهداف میتواند شامل سرقت تصاویر زنده از وب کمهای متصل به اینترنت باشد که گزارش آن توسط محققان این شرکت در روز چهارشنبه ۲۶ آوریل ۲۰۱۷ منتشرشده است[۶].

آیا واقعاً ما نیاز به همچنین مهاجمان هوشیاری داریم تا از دستگاهها و شبکههای ما محافظت کنند؟

این راهحل یک راه حل موقتی است و در حقیقت باتنت Hajime بهعنوان یک چسب زخم عمل میکند.

ازآنجاییکه Hajime، هیچگونه مکانیزم اعمال فشاری ندارد بهمحض راهاندازی مجددِ دستگاهِ آلودهشده، دستگاه موردنظر مجدداً به حالت غیر ایمن خود بازمیگردد بهطوریکه کلمه عبور آن پیشفرض بوده و پورت Telnet آن نیز باز است.

چگونه از دستگاههای اینترنت اشیا خود محافظت کنیم؟

تنها راهحل ممکن خود شما هستید. بهجای نشستن در کنار و منتظر ماندن برای اینکه یک مهاجم هوشیار برای شما معجزه کند، شما میتوانید بهگونهای از دستگاه اینترنت اشیا خود محافظت کنید که نهتنها Hajime بلکه هیچ باتنت دیگری نیز اینطور نتواند از شما محافظت کند.

بنابراین برای شروع firmware تمامی دستگاههای خود را بهروزرسانی کنید و کلمات عبور پیشفرض را تغییر داده و آنها را پشت یک فایروال قرار دهید و اگر هر دستگاهی بهصورت پیشفرض آسیبپذیر بوده و نمیتواند بهروزرسانی شود، آن را دور انداخته و یک دستگاه جدید بخرید.

فقط این موضوع را در ذهن داشته باشید که اگر یکی از دستگاههای اینترنت اشیا شما مور خطر قرار گیرد، تمام شبکه شما و همچنین تمام دستگاههای شما که به این شبکه وصل هستند، در معرض خطر قرار میگیرند.

منابع

[۱] https://apa.aut.ac.ir/?p=2444

[۲] https://securelist.com/blog/research/78160/hajime-the-mysterious-evolving-botnet

[۳] https://apa.aut.ac.ir/?p=2221

[۴] https://apa.aut.ac.ir/?p=1672

[۵] http://thehackernews.com/2016/11/titanium-stresser-ddos-tool.html

[۶] https://security.radware.com/ddos-threats-attacks/hajime-iot-botnet

[۷] http://thehackernews.com/2017/04/vigilante-hacker-iot-botnet_26.html

(۱) white-hat hacker

ثبت ديدگاه