بر طبق گفته McAfee Labs حملات بدافزارها علیه کامپیوترهای اپل تا ۷۴۴ درصد در سال ۲۰۱۶ افزایش داشته است[۱] و محققان آنها نزدیک به ۴۶۰٫۰۰۰ بدافزار مربوط به سیستمعامل Mac را کشف کردهاند که البته بخش اندکی از بدافزارهایی هستند که در سطح اینترنت وجود دارند.

در تاریخ ۲۷ آوریل ۲۰۱۷، تیم تحقیقاتی بدافزار شرکت CheckPoint یک بدافزار جدید و غیرقابل شناسایی جدید را که تحت سیستم عامل Mac کار میکند، کشف کرد[۲] که بر طبق گفته آنها، بر روی تمامی نسخههای سیستمعامل Mac قابل اجراست و توسط ZeroTotal قابل شناسایی نبوده و توسط یک گواهینامه معتبر که توسط اپل تصدیق شده، امضا شده است.

این بدافزار که DOK نامگذاری شده است از طریق کمپین فیشینگ پستهای الکترونیک هماهنگ شده(۱) گسترش یافته است و بر طبق گفته محققان، اولین بدافزاری است که در مقیاس بزرگ، کاربرانِ macOS را مورد هدف قرار داده است.

این بدافزار به گونهای طراحی شده است که دسترسیهای در سطح ادمین را به دست آورده و یک گواهینامه ریشه جدید را بر روی سیستم هدف نصب کند. این بدافزار به مهاجمان اجازه میدهد تا به تمامی ارتباطات فرد قربانی از جمله ترافیک رمزنگاری شده SSL دسترسی داشته و آنها را شنود کند.

تقریبا ۳ ماه قبل، محققان شرکت Malwarebytes یک بدافزار مخرب بر پایه Mac را کشف کرده بودند[۳] که Fruitfly نامیده شده بود و برای جاسوسی از مراکز تحقیقاتی پزشکی مورد استفاده قرار میگرفت و سالها بود که شناسایی نشده بود.

بدافزار DOK چگونه کار میکند؟

این بدافزار از طریق پستهای الکترونیکِ phishing که در زیر یک پیام مبنی بر “تناقضات در اظهارنامه مالیاتی” مخفی شدهاند، گسترش مییابد و قربانیان را گول میزند تا فایل ضمیمه مخربِ دارای پسوند zip را باز کنند که شامل یک بدافزار است.

از آنجاکه سازنده این بدافزار از یک گواهینامه معتبر امضا شده توسط اپل استفاده میکند، این بدافزار به راحتی Gatekeeper که یک ویژگی امنیتی سیستمعامل Mac هست و توسط اپل طراحی شده را دور میزند. نکته قابل توجه اینجاست که این بدافزار تقریبا برای تمامی آنتیویروسها غیرقابل تشخیص است.

هنگامی که این نرمافزار نصب میشود، خود را بر روی فولدر /Users/Shared/ کپی کرده و سپس خود را به loginItem اضافه میکند تا حضور خود را دائمی کرده و پس از هر بار راهاندازی مجدد سیستم نیز مجددا فعال شود تا اینکه فرآیند نصب کردن payloadهای خود را به اتمام برساند.

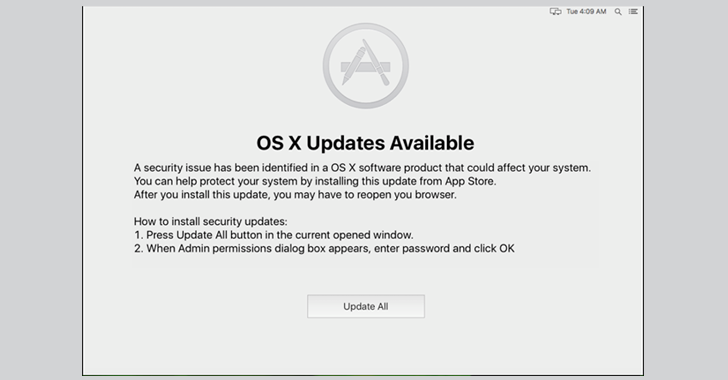

در مرحله بعد این بدافزار یک پنجره بالای تمامی دیگر پنجرهها میسازد و پیامی را نمایش میدهد که ادعا میکند یک مشکل امنیتی در سیستمعامل شناسایی شده و یک به روزرسانی نیز در دسترس است و از کاربر میخواهد که نام کاربری و کلمه عبور خود را وارد کند.

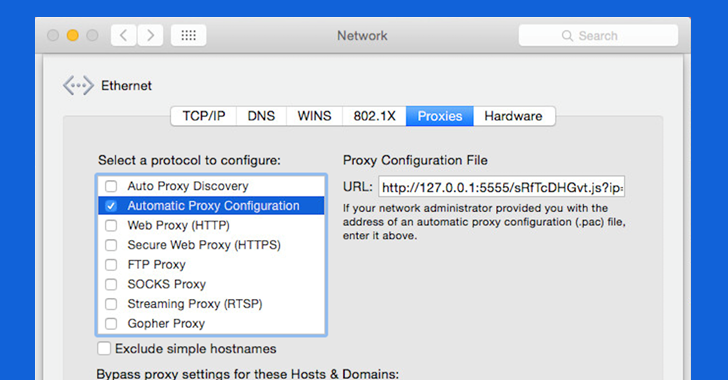

هنگامی که کاربر به روز رسانی مورد نظر را نصب کرد، این بدافزار به سطح دسترسی ادمین بر روی سیستم قربانی دستیابی پیدا کرده و تنظیمات شبکه سیستم قربانی را تغییر میدهد و اجازه میدهد تا تمامی ارتباطات خروجی از طریق یک پروکسی عبور کنند.

بر طبق گقته محققان شرکت CheckPoint: “با استفاده از این سطح دسترسی، این بدافزار در مرحله بعد یک بسته مدیریتی برای OS X نصب میکند، که برای نصب کردن دیگر ابزارها مانند TOR و SOCAT مورد استفاده قرار میگیرد.”

بدافزار DOK پس از تنظیم کردن پروکسی مهاجم، خود را پاک میکند.

این بدافزار در مرحله بعد یک گواهینامه ریشه جدید بر روی سیستمعامل آلوده Mac نصب میکند، که به مهاجم اجازه میدهد تا جلوی ارتباطات فرد قربانی را از طریق حمله فردی در میان یا همان MiTM بگیرد.

محققان میگویند: “در نتیجه فعالیتهای انجام شده توسط این بدافزار، هنگامی که کاربر تلاش میکند یک صفحه وب را باز کند، مرورگر فرد قربانی در ابتدا از صفحه وب مهاجم در TOR درخواست تنظیمات پروکسی میکند. سپس ترافیک کاربر از طریق یک پروکسی کنترل شده توسط مهاجم تغییر مسیر داده که حامل یک حمله MiTM بوده و سایتهای مختلفی را که کاربر میخواهد از آنها بازدید کند را جعل هویت میکند. مهاجم قادر است تا ترافیک فرد قربانی را آزادانه بخواند و هرگونه که بخواهد در آن مداخله کند.”

بر طبق گفته محققان، از آنجا که این بدافزار پس از انجام تغییرات بر روی پروکسی سیستم مود هدف به منظور تداخل در ترافیک، خودش را پاک میکند؛ تقریبا هیچ آنتیویروسی به روز نشانی نشده تا بتواند بدافزار DOK OS X را تشخیص دهد.

اپل میتواند این مشکل را به راحتی و با لغو کردن گواهینامه سازنده آن که توسط تولید کننده این بدافزار از آن سوء استفاده میشود، حل کند.

در همین حال، به کاربران اکیدا توصیه میشود تا از کلیک کردن بر روی لینکهایی که در پیامها یا پستهای الکترونیک فرستاده شده از منابع غیرقابل اعتماد قرار دارند، خودداری کنند و همیشه قبل از وارد کردن کلمه عبور ریشه خود در هرجایی بسیار دقت کنند.

منابع

[۱] https://www.mcafee.com/us/resources/reports/rp-quarterly-threats-mar-2017.pdf

[۲] http://blog.checkpoint.com/2017/04/27/osx-malware-catching-wants-read-https-traffic

[۳] https://apa.aut.ac.ir/?p=2013

[۴] http://thehackernews.com/2017/04/apple-mac-malware.html

(۱) coordinated email phishing campaign

ثبت ديدگاه