گزارش شده است که مجرمان آنلاین در سراسر جهان شروع به بهرهبرداری از یک ابزار متعلق به NSA کردهاند که در آخر هفته گذشته به بیرون درز کرده بود[۱] تا از این طریق هزاران کامپیوتر دارای سیستمعامل ویندوز را که از اینترنت استفاده میکنند، در معرض خطر قرار دهند.

هفته گذشته، یک گروهِ هکری مرموز به نام Shadow Brokers یک مجموعه از ابزارهای هکِ ویندوز را که ویندوزهای ایکسپی، سرور ۲۰۰۳، ۷، ۸ و ویندوز ۲۰۱۲ را مورد هدف قرار میداد را منتشر کردند و ادعا کردند که این ابزارها متعلق به گروه Equation آژانس امنیت ملی است[۲].

موضوع بدتر چیست؟

مایکروسافت بهسرعت ریسکهای امنیتی ناشی از به بیرون درز کردن این ابزارها را توسط منتشر کردن وصلههایی برای تمامی آسیبپذیریهای منتشرشده[۳]، کماهمیت جلوه داد. اما همچنان در سطح اینترنت برای سیستمهای پشتیبانی نشده و همچنین برای سیستمهایی که هنوز وصلههای موردنیاز را نصب نکردهاند، این خطر وجود دارد.

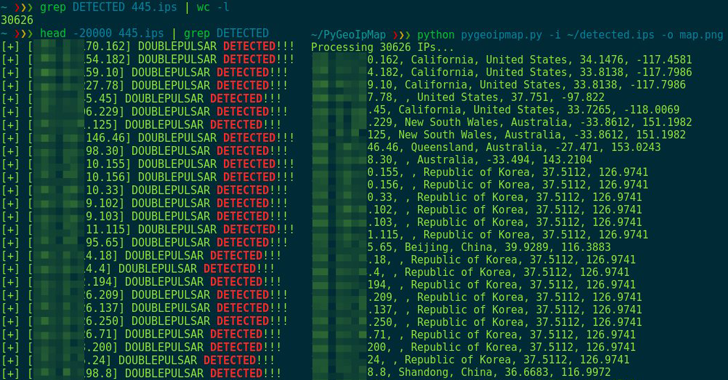

چندین محقق امنیتی پویشهای اینترنتی عظیمی را در چند روز گذشته انجام دادند و دریافتند که دهها هزار کامپیوترِ دارای سیستمعامل ویندوز در سطح جهان توسط DoublePulsar آلوده شدهاند که در حقیقت نتیجه به بیرون درز کردن یک ابزار رایگان یا همان ایمپلنت مشکوک جاسوسی NSA است که در GitHub در اختیار عموم قرار گرفت[۴].

همچنین محققان امنیتی از کشور سوئیس و از شرکت امنیتی Binary Edge یک پویش اینترنتی انجام داده و بیش از ۱۰۷٫۰۰۰ کامپیوتر دارای سیستمعامل ویندوز را پیدا کردند که نسبت به DoublePulsar آلوده هستند.

یک پویش دیگر نیز که توسط Rob Graham که مدیر Errata Security است انجام شده است که تقریباً ۴۱٫۰۰۰ کامپیوتر آلوده را پیدا کرده است و همچنین پویش دیگری که توسط محققان شرکت Below0day انجام شده است، بیش از ۳۰٫۰۰۰ کامپیوتر آلوده شده را تشخیص داده است[۵] که بیشتر آنها در ایالاتمتحده آمریکا قرار دارند.

تأثیر این آسیبپذیری چیست؟

DoublePulsar در حقیقت نوعی backdoor است که برای تزریق و اجرای کد مخرب بر روی سیستمهای آلوده مورد استفاده قرار میگیرد و توسط بهرهبردار EternalBlue نصب میشود و سرویسهای اشتراکگذاری فایل SMB را بر روی ویندوزهای ایکسپی تا ویندوز سرور ۲۰۰۸ نسخه R2 مورد هدف قرار میدهد.

بنابراین، بهمنظور در معرض خطر قرار دادن یک ماشین، این ماشین باید یک نسخه آسیبپذیر از سیستمعامل مایکروسافت را به همراه سرویس SMB در معرض حمله یک مهاجم قرار دهد.

هر دوی DoublePulsar وEternalBlue مشکوک به این هستند که ابزارهای گروه Equation بوده و در حال حاضر در اختیار عموم و ازجمله مجرمان اینترنتی قرار دارند تا دانلود شده و علیه کامپیوترهای آسیبپذیر مورد استفاده قرار گیرند.

بعد از نصب شدن، DoublePulsar از کامپیوترهای دزدیده شده استفاده کرده تا این بدافزار را منتشر کرده و دیگر حملات سایبری را علیه قربانیان جدید راهاندازی کند. برای مخفی ماندن، این backdoor هیچگونه فایلی را بر روی سیستمهای آلوده شده قرار نمیدهد و از ماندن آن بر روی کامپیوتر آلوده شده بعد از راهاندازی مجدد جلوگیری میشود.

درحالیکه مایکروسافت در حال حاضر بیشتر آسیبپذیریهای بهرهبرداری شده را در سیستمعاملهای ویندوز وصله کرده است، آسیبپذیریهای که وصله نشدهاند نسبت به بهرهبردارهایی نظیر EternalBlue ،EternalChampion ،EternalSynergy ،EternalRomance ،EmeraldThread و EducatedScholar آسیبپذیر هستند.

بهعلاوه سیستمهایی که همچنان از پلتفرمهایی استفاده میکنند که عمر آنها تمام شده است نظیر ویندوز ایکسپی، ویندوز سرور ۲۰۰۳ و IIS نسخه ۶ دیگر بهروزرسانی امنیتی نشده و نسبت به بهرهبردارهای در سطح اینترنت آسیبپذیر هستند.

ازآنجاییکه برای مهاجمان تنها چند ساعت وقت لازم است تا Shadow Brokers را دانلود کرده و با استفاده از ابزاری که در روز دوشنبه ۱۷ آوریل ۲۰۱۷ منتشر شده، اینترنت را پویش کرده و بهرهبردارهای اینترنت را تحویل دهند، محققان انتظار دارند که تعداد بیشتری از کامپیوترهای وصله نشده و آسیبپذیر قربانی DoublePulsar شوند.

بعد از انتشار این اخبار، مایکروسافت بهطور رسمی بیانیهای صادر کرد و در آن گفت: “ما به میزان دقیق بودن این گزارشها مشکوک هستیم و در حال تحقیق بر روی آن هستیم.”

در همین حال، به کاربران ویندوزی که تا الان وصله MS17-010 را اعمال نکردهاند اکیداً توصیه میشود تا این وصلهها را هر چه زودتر دانلود و نصب کنند.

منابع

[۱] http://thehackernews.com/2017/04/swift-banking-hacking-tool.html

[۲] http://thehackernews.com/2017/04/nsa-hacking-tools.html

[۳] http://thehackernews.com/2017/04/window-zero-day-patch.html

[۴] https://github.com/countercept/doublepulsar-detection-script

[۵] https://twitter.com/belowzeroday/status/855063572107448325

[۶] http://thehackernews.com/2017/04/windows-hacking-tools.html

ثبت ديدگاه