میلیونها گوشی و گجت هوشمند شامل سیستمعامل شرکت اپل و بسیاری از دستگاههای دارای سیستمعامل اندروید که متعلق به سازندگان مختلف هستند و از چیپهای شرکت Broadcom استفاده میکنند نسبت به hijack شدن بهصورت Over-the-Air و بدون دخالت کاربر آسیبپذیر هستند.

در روز ۳ آوریل ۲۰۱۷، شرکت اپل وصله اضطراری ۱۰٫۳٫۱ را منتشر کرد که مربوط به سیستمعامل iOS بود و یک عیب جدی را خطاب قرار داده بود که به یک مهاجم اجازه میدهد تا از طریق شبکه WiFi مشابه، یک کد مخرب را از راه دور و بر روی نرمافزار چیپ Broadcom که بر روی آیفون، آیپد و آیپاد قرار دارد، اجرا کند.

این آسیبپذیری بهعنوان یک مشکل سرریز بافر شناخته شده است و توسط کارمند تیم پروژه Zero در شرکت گوگل به نام Gal Beniamini کشف شده است. جزئیات این آسیبپذیری در تاریخ ۴ آوریل ۲۰۱۷ در یک وبلاگ منتشر شد[۱] و در این گزارش قید شده است که این آسیبپذیری نهتنها بر روی دستگاههای اپل، بلکه بر روی تمام دستگاههایی که از چیپ شرکت Broadcom استفاده میکنند تأثیرگذار است.

Beniamini میگوید این مشکل سرریز بافر در کد firmware چیپ Broadcom قرار داشته و میتواند منجر به آسیبپذیری اجرای کد از راه دور شود و به مهاجمی که در محدوده WiFi گوشی هوشمند موردنظر قرار دارد اجازه میدهد تا کد مورد نظر را به گوشی آلوده شده ارسال کند.

مهاجمانِ با مهارتهای بالا همچنین میتوانند یک کد مخرب را پیادهسازی کنند تا کنترل کامل دستگاه فرد قربانی را بر عهده گیرند و نرمافزارهای مخرب را مانند تروجانهای بانکی، باجگیر افزارها و ابزارهای تبلیغاتی مزاحم، بدون فهمیدن کاربر، بر روی دستگاه مورد نظر نصب کنند.

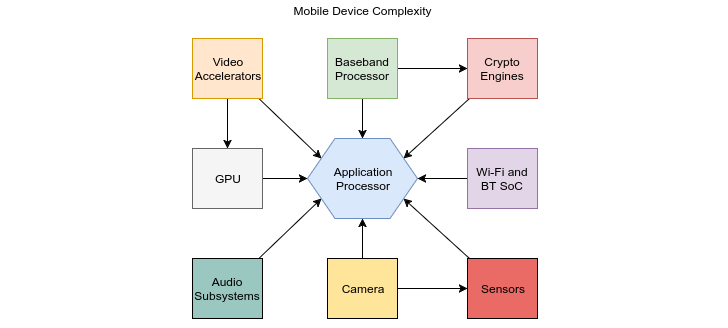

Beniamini گفته است که در گزارش بعدی خود که به زودی منتشر میشود، چگونگی تحت کنترل درآوردن فرضی Wi-Fi SoC (1) توسط مهاجمان را به منظور افزایش سطح دسترسی مهاجمان به پردازنده نرمافزارها و در نهایت در اختیار گرفتن تمامی سیستمعامل، توضیح میدهد.

حمله Wi-Fi SoC از طریق Over-the-Air بر روی چیپهای شرکت Broadcom

بر طبق گفته این محقق، firmware در حال اجرا بر روی WiFi SoC شرکت Broadcom میتواند گول زده شود تا بافرهای پشته(۲) را بهصورت پشت سر هم اجرا کند و میتواند به مهاجم اجازه دهد تا فریمهای WiFi دستکاری شده و دارای مقادیر غیرطبیعی را با دقت برای کنترلکننده WiFi ارسال کرده تا پشته Firmware سرریز کند.

در مرحله بعد Beniamini این مقدار را با خارج کردن تایمر بهصورت متداول از چیپست(۳) ترکیب میکند تا بهتدریج تکههای خاص از حافظه دستگاه را بازنویسی کرده تا اینکه کد مخرب خود را اجرا کند.

بنابراین، برای بهرهبرداری از این کد، یک مهاجم نیاز دارد تا در محدوده WiFi دستگاه مورد هدف قرار داشته باشد تا بهصورت مخفیانه بتواند کنترل آن را در دست گیرد.

Beniamini اینگونه توضیح میدهد: “درحالیکه پیادهسازی firmware بر روی Wi-Fi SoC بهطور باورنکردنی پیچیده است، اما هنوز از لحاظ امنیتی دچار اشکال است. بهطور خاص این پیادهسازی فاقد تمامی محدودیتهای بهرهبرداری شامل پشته کوکیها(۴)، جدا کردن پیوندهای بهصورت ایمن و دسترسی حفاظت با مجوز(۵) است.”

این محقق همچنین در گزارش منتشر شده یک اثبات ادعای مربوط با بهرهبرداری اجرای کد از راه دور از طریق Wi-Fi را قرار داده است و بهطور موفقیتآمیز آن را بر روی آخرین نسخه از Nexus 6P که دارای سیستمعامل اندروید ۷٫۱٫۱ نسخه NUF26K است (آخرین دستگاه Nexus در دسترس در تاریخ اجرای این کد در ماه فوریه ۲۰۱۷)، اجرا کرده است.

این عیب یکی از چندین آسیبپذیری است که توسط Beniamini و بر روی firmware نسخه ۶٫۳۷٫۳۴٫۴۰ از چیپهای Wi-Fi شرکت Broadcom کشف شده است[۲].

وصله امنیتی برای نکسوس و iOS منتشر شده است، بقیه همچنان باید منتظر باشند.

تیم پروژه Zero شرکت گوگل این مشکل را به Broadcom در دسامبر ۲۰۱۶ گزارش داده بود. ازآنجاکه این اشکال در کد Broadcom وجود دارد، سازندگان گوشیهای هوشمند باید منتظر انتشار یک وصله از سوی سازندگان این چیپها باشند.

هر دو شرکت اپل و گوگل این آسیبپذیری را با انتشار بهروزرسانیهای امنیتی در روز دوشنبه ۳ آوریل ۲۰۱۷ برطرف کردند. گوگل از طریق انتشار بولتن امنیتی ماه آوریل برای اندروید[۳] و اپل توسط انتشار نسخه ۱۰٫۳٫۱ سیستمعامل خودش[۴].

محققان میگویند این آسیبپذیری همچنان بر روی دستگاههای شرکت سامسونگ شامل گوشیهای زیر وجود دارد:

Galaxy S7 (G930F, G930V)

Galaxy S7 Edge (G935F, G9350)

Galaxy S6 Edge (G925V)

Galaxy S5 (G900F)

Galaxy Note 4 (N910F)

برای دسترسی به جزئیات فنی بیشتر در ارتباط با این آسیبپذیری به گزارش منتشر شده توسط تیم Zero شرکت گوگل مراجعه کنید[۱].

منابع

[۱] https://googleprojectzero.blogspot.in/2017/04/over-air-exploiting-broadcoms-wi-fi_4.html

[۲]https://bugs.chromium.org/p/project-zero/issues/list?can=1&q=Broadcom%20owner%3Alaginimaineb%40google.com

[۳] https://source.android.com/security/bulletin/2017-04-01.html

[۴] https://support.apple.com/en-us/HT207688

[۵] http://thehackernews.com/2017/04/broadcom-wifi-hack.html

(۱) Software-on-Chip

(۲) Stack

(۳) frequent timer firings of the chipset

(۴) stack cookies

(۵) access permission protection

ثبت ديدگاه