سازندگان منبع باز که از سایت معروف اشتراکگذاری کدِ GitHub استفاده میکنند بعد از کشف کمپین پستهای الکترونیک phishing، در معرض خطر قرار گرفتند. این پستهای الکترونیکی تلاش میکردند تا کامپیوترهای مورد هدف را توسط یک تروجانِ از نوع بدافزار آلوده کنند.

این تروجانِ شناسایی و جاسوسی که Dimnie نامیده شده است توانایی جمعآوری اطلاعات شخصی، دانلود فایلهای حساس، گرفتن اسکرینشاتها، ثبت کلیدهای فشرده شده بر روی صفحه کلید بر روی معماریهای ۳۲ و ۶۴ بیتی، دانلود بدافزارهای دیگر بر روی سیستمهای آلوده شده و خود تخریبی در مواقع لزوم را دارد.

این بدافزار به علت ماهیت مخفی بودن روشهای command and control آن، در طی ۳ سال گذشته فعال بوده و طی این مدت شناسایی نشده است.

این تهدید، در اواسط ماه ژانویه سال جاری کشف شد و در هنگامی که این بدافزار چندین صاحب Github را از طریق پستهای الکترونیک phishing مورد هدف قرار داده بود اما شرکت امنیت سایبری Palo Alto که این کمپین را در روز سه شنبه ۲۸ مارچ گزارش داده بود، گفته است که این حملات چند هفته قبل آغاز شده است[۱].

این حمله چگونه کار میکند؟

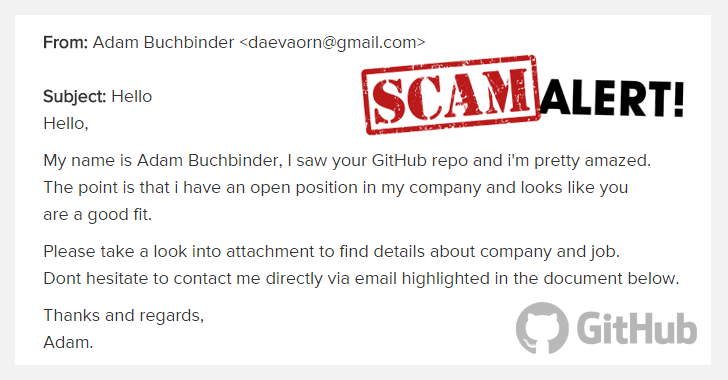

این حمله با فرستادن هرزنامهها به کاربران فعال Github با عنوان پیشنهادات شغلی آغاز میشود. پیامهایی که در این کمپین مورد استفاده قرار میگیرند بدین منظور هستند که قربانیان را گول بزنند تا فایل مخرب ضمیمه شده و دارای پسوند doc. را اجرا کنند.

این فایل doc شامل کدهای macro جاسازی شده است که اگر به آن اجازه داده شود، یک دستور PowerShell را به منظور دانلود و نصب بدافزار-تروجان Dimnie اجرا میکند. این بدافزار میتواند از راه دور مهاجمان را قادر سازد تا کامپیوترهای آلوده شده را hijack کرده و دیگر بدافزارهای مورد نیاز را بر روی آنها نصب کنند.

Dimnie یک بدافزار جدید نیست و برای اولین بار در سال ۲۰۱۴ کشف شد، اما به علت استفاده از روشهای command and control مخفی در نسخه جدید آن، باعث شده بود که تا به امروز مخفی باقی بماند.

ویژگیهای مخفیانه بدافزار Dimnie باعث شده بود که ۳ سال مخفی بماند.

نسخه جدید این بدافزار، این قابلیت را دارد که ترافیک مخرب خود را در زیر دامنههای قلابی و درخواستهای DNS مخفی کند. برای استتار ارتباط، Dimnie از درخواستهای پروکسی HTTP استفاده میکند که ظاهرا از طرف دامنههای متعلق به گوگل فرستاده میشوند، اما در واقع در حال ارتباط با آدرسی که توسط مهاجمان کنترل میشود هستند که هیچگونه ارتباطی با گوگل ندارد.

برای مخفی شدن بیشتر، این بدافزار تمامی ماژولهای خود را در هنگام انتقال رمزنگاری میکند و هنگامی که آنها به مقصد رسیدند و بر روی کامپیوتر هدف، آنها را رمزگشایی میکند. این ماژولها هیچگاه بر روی هارد نوشته و یا اجرا نمیشوند. به جای این کار، Dimnie خودش را به طور مستقیم بر روی حافظه فرآیندهای هسته ویندوز تزریق میکند. در مرحله بعد خودش را در حافظه سیستم عامل اجرا میکند و بدون اینکه ردی از خودش بر روی هارد کامپیوتر هدف قرار داده باشد. این امر به عملگرهای Dimnie اجازه میدهد تا ماژول مخرب خود را بر روی فرآیند هر برنامه قانونیای تزریق کنند.

محققان شرکت Palo میگویند: “دستیابی جهانی به کمپین ژانویه ۲۰۱۷ که در این پست مورد آنالیز قرار گرفته است، یک حرکت مشخص شده از تاکتیکهای مورد استفاده در نسخه قبلی Dimnie است. فاکتورهای مختلفی به عمر نسبتا طولانی بدافزار Dimnie کمک کردهاند. توسط پنهان کردن ترافیک دانلود و آپلود شبکه به عنوان فعالیتهای یک کاربر بی خطر، Dimnie با فرض شبیه کردن ترافیک خود به یک ترافیک نرمال، نسبت به سیستمهای مورد هدف برتری داشته است.”

از آنجا که این بدافزار ارتباطات خود را در پشت ترافیکهای با قاعده پنهان میکند و در حافظه سیستمعامل اجرا میشود، محققان Palo نتوانستند مهاجمان پشت پرده حملات phishing پستهای الکترونیک اخیر را شناسایی کنند و یا اینکه انگیزه اصلی آنها برای حمله به سازندگان منبع باز را متوجه شوند.

اگرچه، به دست آوردن دسترسی به کامپیوترهای متعلق به صاحبان GitHub خصوصی به مهاجمان روشی ارائه میدهد تا به منبع کد برنامههایی که آنها برای مدیریت سازمانهای خود استفاده میکنند، دسترسی داشته باشند و این امر به مهاجمان اجازه میدهد تا به شبکههای داخلی دیگر سازمانها نیز دسترسی داشته باشند.

منابع

[۱] http://researchcenter.paloaltonetworks.com/2017/03/unit42-dimnie-hiding-plain-sight/

[۲] http://thehackernews.com/2017/03/github-email-scam.html

ثبت ديدگاه