چند سالی است که از ظهور باجگیر افزارها میگذرد؛ اما در دو سال گذشته این نوع از بدافزارها دردسرهای بزرگی ایجاد کردهاند و کسبوکارهای مختلف، بیمارستانها، مؤسسات مالی و کامپیوترهای شخصی را در سراسر جهان مورد حمله قرار داده و میلیونها دلار را اخاذی کردهاند.

باجگیر افزار در حقیقت نوعی بدافزار است که کامپیوترها را آلوده کرده و محتواهای آنها را توسط الگوریتمهای رمزنگاری قوی، رمز میکند و سپس میزان مشخصی باج جهت رمزگشایی دادههای مورد نظر درخواست میکند.

باجگیر افزار به نوعی بازی آزاردهنده برای مهاجمان تبدیل شده است که از طریق آن و بدون دردسر به آنها پول پرداخت میشود.

در ابتدا، باجگیر افزارها برای هدف قرار دادن کاربران عادی اینترنت مورد استفاده قرار میگرفتند، اما در طی چند ماه گذشته، مشاهده شده است که این نوع تهدیدات شرکتهای سرمایهگذاری، مراکز آموزشی، بیمارستانها، هتلها و دیگر مراکز کسبوکار را نیز مورد هدف قرار دادهاند و در حال حاضر، این نوع تهدیدات بسیار بدتر شده است.

این باجگیر افزارِ PoC میتواند منابع آب را آلوده کند.

محققانِ مؤسسه فناوری جورجیا این قابلیت را برای یک باجگیر افزار اثبات کردند[۱] که میتواند زیرساختهای اساسی شهرها را از کار بیندازد و باعث آشوب در میان مردم شود.

این محققان، یک اثباتِ ادعا برای باجگیر افزار مورد نظر تهیه کردند که در یک محیط شبیهسازی شده، میتواند کنترل یک کارخانه تصفیه آب را به عهده گیرد و تهدید کند که پروسه تصفیه آب را بهطورکلی خاموش کرده یا آب شهر را با افزایش میزان کلر در آن سمی کند.

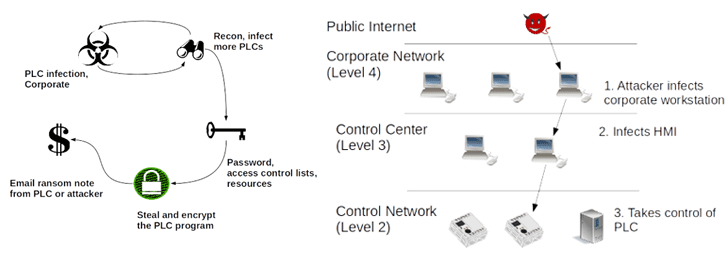

این باجگیر افزار که LogicLocker نامیده شده است در کنفرانس RSA سال ۲۰۱۷ در سانفرانسیسکو معرفی شد[۲]. این باجگیر افزار به مهاجمان اجازه میدهد تا کنترلکنندههای منطقی قابل برنامهریزی(۱) را تغییر دهند. این کنترلکنندهها در حقیقت کامپیوترهای بسیار کوچکی هستند که زیرساختهای سیستمهای کنترل صنعتی(۲) و نظارت کنترل و جمعآوری دادهها(۳) را مانند نیروگاهها و تجهیزات تصفیه آب، کنترل میکنند.

این باجگیر افزار به مهاجمان این امکان را میدهد تا دریچهها را ببندند، میزان کلر موجود در آب را کنترل کنند و خروجیهای غلط را نمایش دهند.

خوشبختانه این اتفاق هنوز رخ نداده است اما محققان گفتهاند در این میان فقط موضوع زمان مطرح است.

این حمله توسط محققان به این دلیل شبیهسازی شده است تا چگونگی مختل کردن سرویسهای حیاتی توسط مهاجمان را که نیازهای اساسی ما را برآورده میکنند، مانند سیستمهای مدیریت منابع آب، تأمینکنندههای انرژی، کنترلکنندههای پلهبرقی، سیستمهای گرمایشی، تهویه مطبوع و دیگر سیستمهای مکانیکی را مورد بررسی قرار دهند.

بیش از ۱۵۰۰ سیستمِ PLC در معرض خطر حمله باجگیر افزار قرار دارند.

باجگیر افزار LogicLocker سه نوع از PLC ها را که به صورت آنلاین در دسترس هستند مورد هدف قرار میدهد و آنها را بهگونهای آلوده میکند تا کامپیوتر کوچک داخل آنها به همراه کلمات عبور جدید دوباره برنامهریزی شده، صاحبان قانونی آنها را تحریم کرده و در هنگام در دست داشتن کنترل برنامه، باج مورد نظر را درخواست دهد.

اگر که صاحبان برنامه میزان باج درخواست شده را پرداخت کنند، آنها مجدداً کنترل PLC مربوطه را در دست میگیرند. اما اگر باج درخواستی را پرداخت نکنند، مهاجمان میتوانند در سیستمهای مدیریت آب نقص ایجاد کنند و یا حتی بدتر از آن اینکه میتوانند مقدار بیشتری کلر را در ذخایر آب خالی کنند تا به نوعی ذخیره آب مربوطه مسموم شده و تمامی مردم یک شهر را مسموم کنند.

محققان مرکز فناوری جورجیا بر روی اینترنت و در ارتباط با دو مدل از PLCها جستجو کردند که در طی حمله شبیهسازی شده از آنها استفاده کردند و بیش از ۱۵۰۰ عدد از PLC های مشابه که به صورت آنلاین در دسترس بوده و در معرض حمله این نوع باجگیر افزار هستند را پیدا کردند.

یک محقق به نام David Formby میگوید: “در ارتباط با اینکه چه چیزی در واقع به اینترنت متصل است، تصورات غلط مشترکی وجود دارد. کاربران ممکن است این اعتقاد را داشته باشند که سیستم آنها air-gapped بوده و هیچ راهی وجود ندارد تا کسی بتواند به کنترل کنندهها دسترسی داشته باشد، اما اینگونه سیستمها همیشه از طریقی به اینترنت متصل خواهند بود.”

حمله به سیستمهای کنترل صنعتی و SCADA موضوع جدیدی نیست، مجرمان سایبری و نیروهای تحت حمایت دولتها در طی سالهای گذشته اینگونه حملات را از طریق برنامههایی نظیر Stuxnet ،Flame و Duqu انجام میدادند اما بدافزارهای باجگیر افزار بهزودی گزینه مالی جدیدی به اینگونه حملات اضافه خواهند کرد.

بنابراین، این اجتنابناپذیر خواهد بود که مجرمانی که انگیزههای مالی را دنبال میکنند در آیندهای نزدیک زیرساختهای حیاتی را به صورت مستقیم مورد هدف قرار دهند. بهعلاوه، نیروهای تحت حمایت دولتها نیز میتوانند مقاصد خود را در پشت اینگونه حملات صورت گرفته از طریق باجگیر افزارها پنهان کنند.

بنابراین، در حال حاضر این امر برای سیستمهای کنترل صنعتی و کاربران SCADA مهم است تا رویههای امنیتی استاندارد را بر روی سیستمهای خود پیادهسازی کنند. این رویههای امنیتی میتواند شامل تغییر دادن کلمات عبور پیشفرض PLC ها، محدود کردن ارتباطات آنها با قرار دادن آنها در پشت firewall، پویش شبکهها برای یافتن تهدیدهای احتمالی و نصب کردن سیستمهای نظارتی باشد.

منابع

[۱] http://www.rh.gatech.edu/news/587359/simulated-ransomware-attack-shows-vulnerability-industrial-controls

[۲] http://www.cap.gatech.edu/plcransomware.pdf

[۳] http://thehackernews.com/2017/02/scary-scada-ransomware.html

(۱) Programmable Logic Controllers (PLCs)

(۲) Industrial Control Systems (ICS)

(۳) Supervisory Control and Data Acquisition (SCADA)

ثبت ديدگاه