بعد از مورد هدف قرار دادن کامپیوترهای دارای سیستمعامل ویندوز در چند سال اخیر، مهاجمان در حال حاضر سیستمعامل Mac را مورد توجه قرار دادهاند.

کشف اولین حمله پرونده Word بر پایه Macro علیه پلتفرم دارای سیستمعامل اپل آخرین مثال برای اثبات این موضوع است.

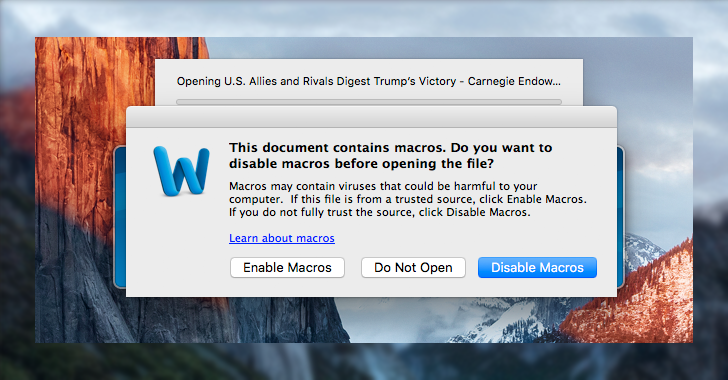

مفهوم اصلی Macro به سال ۱۹۹۰ برمیگردد. شما ممکن است به این پیام تابهحال برخورده باشید: “اخطار: این پرونده شامل macro میشود.”

Macro یک سری از دستورات و رفتارهاست که به فرآیند خودکار انجام شدن بعضی از وظایف کمک میکند. برنامههای مایکروسافت آفیس از Macroهایی که در Visual Basic برای برنامهها نوشته شده است پشتیبانی میکند، اما آنها همچنین میتوانند برای فعالیتهای مخرب نظیر نصب کردن بدافزارها مورد استفاده قرار گیرند.

تا به امروز، مهاجمان از این روش برای مورد هدف قرار دادن ویندوز استفاده میکردند.

بااینحال، محققان امنیتی اولین مورد از استفاده مهاجمان از macro های مخرب را در پروندههای Word در سطح اینترنت کشف کردند تا یک بدافزار را بر روی کامپیوترهای بر پایه Mac نصب کرده و دادههای شما را بدزدند. این روش در حقیقت همان روش قدیمی مورد استفاده شده در ویندوز است.

این حمله قربانی را گول میزند تا پروندههای Word آلوده شده را باز کند که در ادامه منجر به اجرا شدن macros مخرب میشود. چنین فایل Word مخربی توسط یک محقق و با این عنوان کشف شد:

U.S. Allies and Rivals Digest Trump’s Victory – Carnegie Endowment for International Peace.docm.

اگرچه، بعد از کلیک کردن بر روی پرونده Word مخرب و قبل از اجرا شدن آن بر روی سیستم شما، از کاربران Mac همیشه خواسته میشود تا macros را فعال کنند.

اجازه ندادن به فعال شدن macro میتواند شما را نجات دهد ولی اگر اخطارهای نادیدهگیری فعال باشد، macro جاسازی شده یک تابع را اجرا میکند که توسط کد Python نوشته شده است، که payload بدافزار را دانلود کرده تا کامپیوترهای Mac را آلوده کند و به مهاجمان اجازه میدهد تا وبکمها را مونیتور کنند، به logهای ثبت شده در history مرورگر دسترسی پیدا کرده و همچنین کلمات عبور و کلیدهای رمزنگاری را بدزدند.

بر طبق یک گزارش منتشر شده[۱] در هفته جاری توسط Patrick Wardle که مدیر بخش تحقیقاتی در شرکت امنیتی Synack است، تابع Python تقریباً با EmPyre یکسان است که نوعی عامل بهرهبرداری منبع باز مربوط به Mac و Linux است.

Wardle گفته است: “این نوع یک راهحل low-tech است، اما ازیکطرف این از عملکرد قانونی سوءاستفاده میکند و بنابراین این عمل منجر به crash کردن مانند یک تخریب حافظه یا سرریز نمیشود و این مشکل قرار نیست برطرف شود.”

Wardle آدرس IP موردنظر را ردیابی کرده که از آن پروندههای Word مخرب پخش شدهاند و IP مورد نظر متعلق به روسیه بوده است و این آدرس IP در گذشته با فعالیتهای مخربی نظیر حملات phishing در ارتباط بوده است.

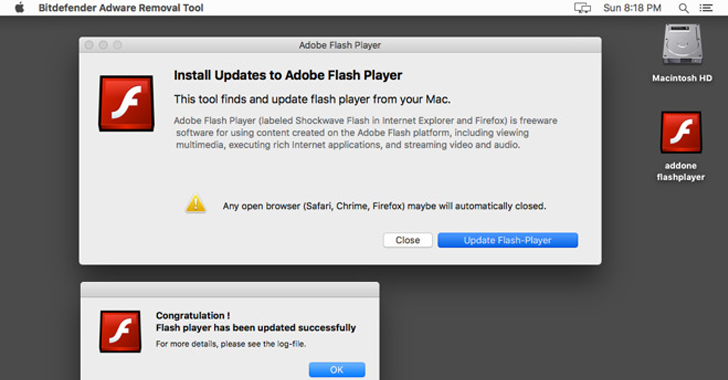

یک حمله مخرب دیگر که توسط محققان در این هفته کشف شده است نیز همچنین بر پایه روشهای استاندارد ویندوز هستند که باعث میشود کاربران یک بهروزرسانی نرمافزار قلابی را دانلود و نصب کنند اما در حقیقت این فایل قلابی منجر به جمعآوری Keychain کاربر، phish کردن نامهای کاربری و کلمات عبور و دیگر اطلاعات حساس میشود.

این ویروس بدذاتِ MacDownloader خود را به صورت یک بهروزرسانی برای Adobe Flash و یا به صورت یک Bitdefender Adware Removal Tool معرفی میکند که همیشه توسط کاربران نادیده گرفته شده و رد میشوند[۲].

این همان چیزی است که مهاجمان نیاز دارند. هنگامیکه کاربر بر روی بهروزرسانی کلیک کرده و یا آن را رد میکند و یا فقط بر روی گزینه yes کلیک میکند تا آن را برای یکبار و برای همیشه نادیده بگیرد، بدافزار موردنظر سیگنال سبز را دریافت کند تا keychain کاربر را برداشت کرده، کلمات عبور و نامهای کاربری را phish کند، دادههای حساس و خصوصی را جمعآوری کند و آن را برای مهاجمان ارسال کند.

بهترین راه برای در امان ماندن از چنین حملاتی، نادیده گرفتن دادن اجازه به فعال کردن macros در هنگام باز کردن یک پرونده مشکوک Word و عدم دانلود کردن نرمافزار از یک App Store شخص ثالث یا وبسایتهای غیرقابلاعتماد است.

منابع

[۱] https://objective-see.com/blog/blog_0x17.html

[۲] http://appleinsider.com/articles/17/02/08/new-mac-malware-from-iran-targets-us-defense-industry-human-rights-advocates-with-fake-flash-updates

[۳] http://thehackernews.com/2017/02/mac-osx-macro-malware.html

ثبت ديدگاه