هفته گذشته یک نقص روزِ صفر در WordPress گزارش شد[۱] که بدون سروصدا و قبل از آنکه مهاجمان بتوانند توسط این نقص از میلیونهای وبسایت دارای سیستم مدیریت WordPress بهرهبرداری کنند، توسط شرکت مربوطه و با انتشار یک وصله برطرف شد.

برای اطمینان از امنیت میلیونها وبسایت و کاربرانشان، WordPress افشاسازی در ارتباط با این آسیبپذیری را یک هفته به تعویق انداخت و با همکاری نزدیک با شرکتهای امنیتی و میزبانها برای نصب این وصله اقدام نمود و از این موضوع که این مشکل پیش از عمومی شدن برطرف شده است، اطمینان حاصل کرد.

اما با وجود تلاشهای گسترده این شرکت برای محافظت از مشتریانش، هزاران مدیر وبسایت خود را به زحمت نینداختند تا وبسایتهای خود را بهروزرسانی کنند که همچنان نسبت به این آسیبپذیری حیاتی آسیبپذیر بوده و در حال حاضر توسط مهاجمان مورد بهرهبرداری قرارگرفتهاند.

هنگامیکه WordPress یک ویژگی پیشفرض را فعال کرده تا سایتهای به روز نشده بهصورت خودکار بهروزرسانی شوند، بعضی از مدیران وبسایتها سرویسهایی را اجرا کردهاند که این ویژگی را غیرفعال کرده است.

CIO گزارش داده است[۲] که حتی یک وبلاگ خبری مربوط به یک از معروفترین توزیعهای لینوکس یعنی OpenSUSE به آدرس news.opensuse.org نیز مورد حمله قرار گرفت اما به سرعت و بدون رخنه به دیگر بخشها توانست مجدداً خود را بازیابی کند.

این آسیبپذیری در بخش REST API در WordPress قرار دارد که منجر به ایجاد اشکالات جدید میشود و مهاجم غیرمجاز اجازه میدهد تا صفحات را پاک کند یا تمامی صفحات یک وبسایت آسیبپذیر را ویرایش کرده و بازدیدکنندگان را به بهرهبردارهای مخرب و تعدادی زیادی از حملات هدایت کند.

یک محقق امنیتی در شرکت Sucuri که این آسیبپذیری را به صورت محرمانه به WordPress گزارش داده بود و آنها از ۴۸ ساعت قبل از افشاسازی این آسیبپذیری، شروع به توجه به حملاتی که توانایی بهرهبرداری از آسیبپذیری را داشتند، کردند. آنها متوجه حداقل ۴ گروه مختلف شدند که وبسایتهای وصله نشده را مورد حمله قرار میدادند.

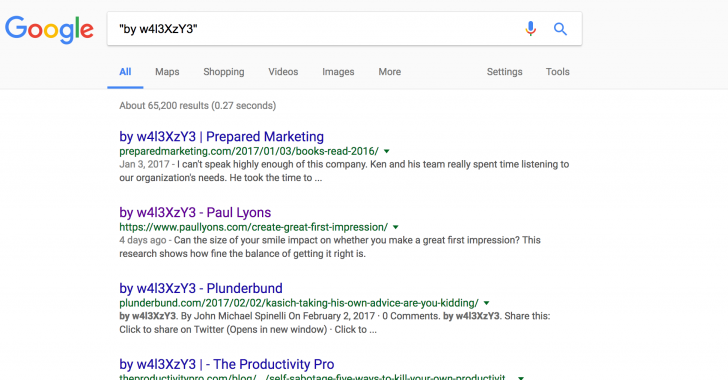

در یکی از این گروهها، مهاجمان موفق شدند محتویات بیش از ۶۶٫۰۰۰ وبسایت را با پیامهای “Hacked by” جایگزین کنند. دیگر گروهها مجموعاً ۱۰۰۰ صفحه وب را مورد حمله قرار دادند.

علاوه بر deface کردن وبسایتها، اینگونه حملات بیشتر مربوط به گروه black hat SEO بودند و بهمنظور گسترانیدن اسپمها و به دست آوردن جایگاه در موتورهای جستجو مورد استفاده قرار میگیرند که اینگونه حملات به مسمومیت موتور جستجو شناخته میشوند.

Daniel Cid صاحب شرکت Sucuri اینگونه توضیح میدهد[۳]: “ما انتظار مشاهده تعداد بسیار بیشتری از حملات SEO یا مسمومیت موتور جستجو بودیم. در حال حاضر چند بهرهبردار وجود دارند که در تلاش هستند تا تصاویر اسپم و یا محتوا را به یک پست اضافه کنند. با توجه به احتمالات کسب درآمد، این روش احتمال بیشترین استفاده از این آسیبپذیری خواهد بود.”

بنابراین به مدیران وبسایتهایی که هنوز وبسایتهای خود را به WordPress نسخه ۴٫۷٫۲ بهروزرسانی نکردهاند به شدت توصیه میشود تا هر چه زودتر و قبل از اینکه یکی از قربانیان حملات بعدی مهاجمان و SEO Spammer ها باشند، این کار را انجام دهند.

منابع

[۱] https://apa.aut.ac.ir/?p=2144

[۲] http://www.cio.com/article/3166446/security/opensuse-site-hacked-quickly-restored.html

[۳]https://blog.sucuri.net/2017/02/wordpress-rest-api-vulnerability-abused-in-defacement-campaigns.html

[۴] http://thehackernews.com/2017/02/wordpress-hack-seo.html

ثبت ديدگاه