در آخر هفته گذشته، یک محقق امنیتی یک آسیبپذیری روز صفر در ویندوز ۱۰، ویندوز ۸٫۱ و نسخههای سرورِ ویندوز را به صورت عمومی فاش کرد؛ پس از اینکه مایکروسافت پس از گذشت ۳ ماه موفق به انتشار وصله مناسب برای آن نشده بود.

نقصِ تخریبِ حافظه روز صفر بر روی پیادهسازی پروتکل اشتراکگذاری فایل در شبکهی SMB قرار دارد که میتواند به یک مهاجم از راه دور و غیرمجاز اجازه دهد تا سیستم را توسط حمله DoS دچار crash کند که در مرحله بعد سیستم را نسبت به حملات دیگر نیز آسیبپذیر میکند.

بر طبق گفته US-CERT این آسیبپذیری همچنین میتواند توسط دسترسی هسته در ویندوز برای اجرای کد دلخواه بر روی سیستم آسیبپذیر مورد بهرهبرداری قرار گیرد، اما این موضوع هنوز توسط مایکروسافت تأیید نشده است.

بدون آشکار کردن محدوده گستره این آسیبپذیری و نوع تهدیداتی که در اثر بهرهبرداری از آن فرد قربانی را تحت تأثیر قرار میدهد؛ مایکروسافت شدت این موضوع را کماهمیت جلوه داده و گفته است: “ویندوز تنها پلتفرمی است که به مشتریان خود تعهد داده است که بر روی مسائل امنیتی گزارششده تحقیق میکند و به صورت فعال دستگاههای تحت تأثیر قرار گرفته را در اسرع وقت بهروزرسانی میکند. ما به مشتریان توصیه میکنیم برای داشتن بهترین حفاظت از ویندوز ۱۰ و مرورگر Edge استفاده کنند.”

بااینحال، کد بهرهبردار مربوط به اثبات این ادعا (Win10.py) برای ویندوز ۱۰ توسط محقق امنیتی Laurent Gaffie، در حال حاضر در اختیار عموم قرار گرفته است[۱] و نیازی به استفاده هدف مورد نظر از یک مرورگر ندارد.

نقص تخریب حافظه روز صفر بر روی روشی قرار گرفته است که ویندوز ترافیک SMB را مدیریت میکند که در نهایت میتواند توسط مهاجمان مورد بهرهبرداری قرار گیرد؛ تمام کاری که یک مهاجم باید بکند این است که قربانی را گول بزند تا به یک سرور مخرب SMB متصل شود که این امر بهسادگی و با ترفندهای مهندسیشده قابل انجام است.

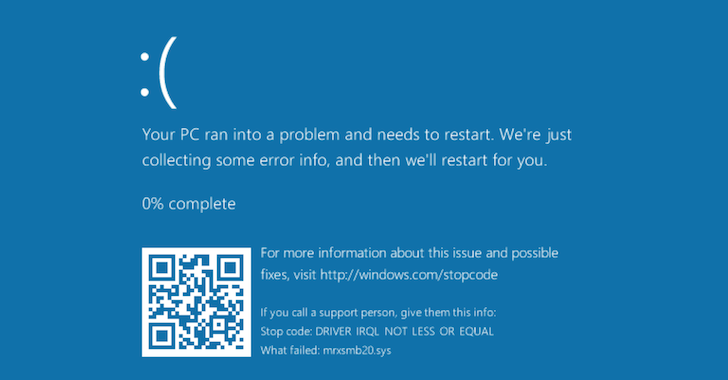

CERT در یک گزارش میگوید[۲]: “به طور خاص، ویندوز در نحوه مدیریت درستِ یک پاسخ از سرور که شامل تعداد زیادی بایت که دنبال کننده ساختار تعریف شده در ساختار پاسخ SMB2 TREE_CONNECT است، شکست میخورد. با متصل شدن به یک سرورِ SMB مخرب، یک سیستم مشتری که داری ویندوزِ آسیبپذیر است، ممکن است در mrxsmb20.sys. دچار crash شود.”

از آنجایی که کد بهرهبردارِ این آسیبپذیری در اختیار عموم قرار گرفته است و هیچ وصلهی رسمی از سوی مایکروسافت برای آن منتشر نشده است، تمامی کاربران ویندوز در حال حاضر به طور بالقوه تحت تأثیر این آسیبپذیری قرار دارند.

تا زمانی که مایکروسافت وصله مورد نظر را برای این نقص تخریب حافظه در بهروزرسانی بعدی ویندوز منتشر کند، کاربران ویندوز میتوانند به صورت موقتی این مشکل را توسط بلاک کردن ارتباطات SMB خارج از محدوده از یک شبکه محلی به یک WAN برطرف کنند. این ارتباطات شامل پورتهای TCP 139 و ۴۴۵ و پورتهای UDP 137 و ۱۳۸ است.)

این آسیبپذیری در سیستم امتیازدهی مشترک آسیبپذیریها نمره ۷٫۸ را دریافت کرده است. همچنین کدِ اثبات این ادعا در GitHub منتشر شده است.

منابع

[۱] https://github.com/lgandx/PoC/blob/master/SMBv3%20Tree%20Connect/Win10.py

[۲] https://www.kb.cert.org/vuls/id/867968

[۳] http://thehackernews.com/2017/02/windows-smb-0day.html

ثبت ديدگاه