روترهای شرکت Netgear دچار یک آسیبپذیری امنیتی دیگر شدند، اما این بار بیش از ۲۴ مدل از انواع روترهای تولیدی توسط شرکت Netgear تحت تأثیر این آسیبپذیری قرار دارند.

محققان امنیتی از شرکت Trustwave نسبت به یک آسیبپذیریِ تأییدِ هویتِ جدید در حداقل ۳۱ مدل از روترهای شرکت Netgear هشدار دادند که باعث تحت تأثیر قرار گرفتن بیش از ۱ میلیون مشتری میشود.

این آسیبپذیری جدید که توسط محقق امنیتی، Simon Kenin، از شرکت Trustwave’s SpiderLabs کشف شده است میتواند به مهاجمانِ از راه دور اجازه دهد تا کلمه عبور مدیر روتر Netgear را از طریق یک نقص در فرآیند بازیابی کلمه عبور به دست آورند[۱].

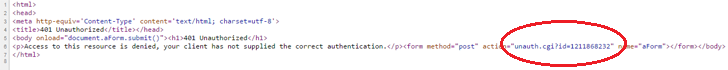

این آسیبپذیری که CVE-2017-5521 نامگذاری شده است[۲]، توسط Kenin و در حالی کشف شد که او سعی بر دسترسی به پنل مدیریتی روتر خود داشت اما کلمه عبور را فراموش کرده بود.

بهرهبرداری از این اشکال موجب دسترسی کامل به روترهای آسیبپذیر میشود.

درنتیجه این محقق شروع به بررسی روشهای مختلف برای هک کردن روتر خود کرد و چندین بهرهبردار پیدا کرد که متعلق به سال ۲۰۱۴ بود و به او به کشف این آسیبپذیری کمک کردند. این بهرهبردارها به او اجازه دادند تا روترها را به طور کامل بازرسی و موارد مورد نیاز برای ورود به آنها را بازیابی کند و در نهایت کنترل کامل دستگاه را بر عهده گیرد.

اما Kenin گفته است که این نقص کشف شده جدید تنها در صورتی میتواند از راه دور مورد بهرهبرداری قرار گیرد که گزینه remote management در روتر مورد نظر فعال باشد.

در حالی که سازندگان این نوع روترها ادعا کردهاند که گزینه remote management به صورت پیشفرض در روترها غیرفعال است، اما بر طبق گفته محققان، صدها هزار روتر وجود دارند که از راه دور قابل دسترسی هستند.

Kenin میگوید:”این آسیبپذیری میتواند توسط یک مهاجم از راه دور مورد استفاده قرار گیرد اگر که گزینه دسترسی از راه دور مدیریتی در این روتر بر روی internet facing قرار داشته باشد و به صورت پیشفرض این گزینه غیرفعال است. اگرچه، هر کسی که به صورت فیزیکی به شبکه مورد نظر دسترسی داشته باشد که روتر آسیبپذیر در آن قرار دارد میتواند به صورت محلی از این آسیبپذیری بهرهبرداری کند. این موضوع شامل مکانهایی نظیر کافهها و کتابخانهها که اینترنت را به صورت Wi-Fi در اختیار مشتریان قرار میدهند و دارای روتر آسیبپذیر هستند نیز میشود.”

اگر این آسیبپذیری توسط یک مهاجم بدذات مورد بهرهبرداری قرار گیرد، میتواند به طور کامل هر کلمه عبوری را بر روی یک روتر که متعلق به شرکت Netgear است Bypass کند و کنترل کامل روتر آسیبپذیر را در اختیار مهاجمان قرار داده که این کنترل شامل توانایی تغییر دادن تنظیمات، تبدیل کردن روتر به botnet و یا حتی آپلود یک firmware جدید نیز میشود.

بعد از بررسی این آسیبپذیری بر روی مدلهای مختلف روترهایی که متعلق به شرکت Netgear بود، Kenin متوجه شد که بیش از دهها هزار دستگاه آسیبپذیر که از این firmware استفاده میکنند وجود دارد و از راه دور قابل دسترسی هستند.

او همچنین کد بهرهبردار این آسیبپذیری را که توسط زبان Python نوشته شده است را منتشر کرده است[۳].

لیست مدلهای روتر NETGEAR که آسیبپذیر هستند.

این محقق SpiderLabs متوجه شد که این آسیبپذیری بسیار جدی است و بر روی تعداد زیادی از مدلهای روتر Netgear آسیبپذیر وجود دارد. در اینجا لیستی از روترهای آسیبپذیرِ متعلق به شرکت Netgear آورده شده است:

- R8500

- R8300

- R7000

- R6400

- R7300DST

- R7100LG

- R6300v2

- WNDR3400v3

- WNR3500Lv2

- R6250

- R6700

- R6900

- R8000

- R7900

- WNDR4500v2

- R6200v2

- WNDR3400v2

- D6220

- D6400

- C6300 (firmware released to ISPs)

هماکنون Firmware روتر خود را بهروزرسانی کنید.

Kenin این آسیبپذیری را به شرکت Netgear گزارش داده است و این شرکت تأیید کرده است که این آسیبپذیری بر روی تعداد زیادی از محصولاتش تأثیرگذار است.

Netgear بهروزرسانی مربوط به firmware تمامی روترهای آسیبپذیر را منتشر کرده است[۴] و به کاربران به شدت توصیه میشود تا دستگاههای خود را بهروزرسانی کنند.

این دومین باری است که در طول دو ماه گذشته محققان، مشکلات امنیتی در روترهای شرکت Netgear کشف میکنند. در ماه گذشته، US-CERT به کاربران خود توصیه کرده بود تا از روترهای مدل R7000 و R6400 شرکت Netgear استفاده نکنند چراکه دارای اشکالی بودند که اجازه تزریق دستور را صادر میکردند.

بااینحال، شرکت Netgear در تلاش برای ایمنسازی محصولات خود است و اخیراً با Bugcrowd وارد مذاکره شده است تا یک برنامه bug bounty را راهاندازی کرده و به محققان جوایزی تا سقف ۱۵٫۰۰۰ دلار به منظور پیدا کردن و گزارش کردن آسیبپذیریهای موجود در محصولات سختافزاری، API ها و برنامههای کاربردی موبایل اهدا کند.

منابع

[۱]https://www.trustwave.com/Resources/SpiderLabs-Blog/CVE-2017-5521–Bypassing-Authentication-on-NETGEAR-Routers/

[۲]https://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2017-5521

[۳]https://www.trustwave.com/Resources/Security-Advisories/Advisories/TWSL2017-003/?fid=8911

[۴]http://kb.netgear.com/30632/Web-GUI-Password-Recovery-and-Exposure-Security-Vulnerability

[۵]http://thehackernews.com/2017/01/Netgear-router-password-hacking.html

ثبت ديدگاه