بیش از ۲ سال و نیم از روزی که آسیبپذیری حیاتی Heartbleed در OpenSSL کشف شد میگذرد، اما این اشکال همچنان وجود دارد چراکه بسیاری از سازمانها این عیب امنیتی جدی را بهدرستی بر روی سرورهای خود برطرف نکردهاند.

این عیب یکی از بزرگترین آسیبپذیریها در تاریخ اینترنت بود که بر روی هسته امنیتی بیش از دوسوم سرورهای جهان تأثیر گذاشت که شامل بیش از نیم میلیون سرور در زمان کشف این آسیبپذیری یعنی آوریل ۲۰۱۴ میشد.

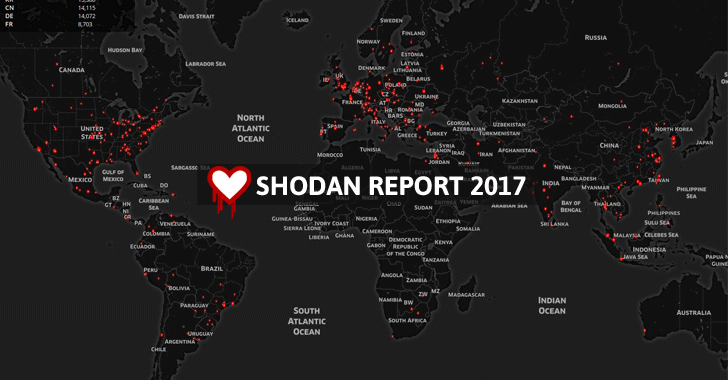

اگرچه بر طبق گزارش جدید منتشر شده توسط Shodan که نوعی موتور جستجو برای یافتن دستگاههای آسیبپذیر است[۱]؛ این آسیبپذیری حیاتی همچنان بر روی بیش از ۱۹۹٫۵۰۰ سیستم باوجود گذشت ۲ سال و ۹ ماه از آن، تأثیرگذار است.

بیش از ۱۹۹٫۵۰۰ سیستم هنوز نسبت به Heartbleed آسیبپذیر هستند.

Heartbleed که به نام CVE-2014-0160 نامگذاری شد، یک اشکال بسیار مهم در پیادهسازی افزونه TLS/DTLS heartbeat در OpenSSL بود که به مهاجمان اجازه میداد تا بخش تحت تأثیر حافظه سرور را بخوانند و به صورت بالقوه دادههای کاربران را آشکار میکرد که البته سرور بههیچوجه قصد آشکارسازی آنها را ندارد.

بر طبق گفته John Matherly که CEO موتور جستجوی Shodan است، درحدود ۱۹۹٫۵۰۰ سرویسدهنده به علت وصله نکردن OpenSSL، همچنان نسبت به آسیبپذیری Heartbleed قابل بهرهبرداری هستند.

کشورهایی که نسبت به Heartbleed بیشترین تأثیرگذاری را دارند عبارتاند از: کره، چین، آلمان، فرانسه، روسیه، انگلستان، هند، برزیل و ایتالیا.

Matherly تعداد ۴۲٫۰۳۲ سرویسدهنده قابل بهرهبرداری توسط Heartbleed را در آمریکا کشف کرده است. (همچنین ۱۵٫۳۸۰ سرویسدهنده در کره، ۱۴٫۱۱۶ سرویسدهنده در چین و ۱۴٫۰۷۲ سرویسدهنده در آلمان)

از بین بزرگترین سازمانهای آسیبپذیر نسبت به این اشکال در OpenSSL میتوان به SK Broadband و Amazon.com اشاره کرد و همچنین در حدود ۷۵٫۰۰۰ سرویسدهنده آسیبپذیر از گواهینامههای منقضی شده SSL استفاده میکنند و Linux 3.x را اجرا میکنند.

Heartbleed، یکی از چندین آسیبپذیریای است که همچنان در سطح اینترنت به صورت وصله نشده باقی ماندهاند، و حالا که این آسیبپذیری بیش از ۲ و سال و نیم از عمرش میگذرد و برای همه شناخته شده است، هرکسی به راحتی میتواند از آن برای انجام حملات خود علیه سیستمهایی که همچنان آسیبپذیر هستند، استفاده کند.

در حدود ۲۰۰٫۰۰۰ عدد، واقعاً عدد نگرانکنندهای است و شما میتوانید تصور کنید که خطر و خسارات ناشی از بهرهبرداری این آسیبپذیری چقدر خطرناک خواهد بود.

اشکالات نرمافزاری، ممکن است ایجاد و برطرف شوند؛ اما این نقص اساسیتر است و احتمالاً بزرگترین نقص اینترنت در تاریخ به حساب میآید چراکه به سبب آن محتویات حافظه سرویسدهنده که حساسترین دادهها در آنجا ذخیره میشوند، برای مهاجمان افشا میشود.

چه مراحلی باید طی شود تا سیستم شما در مقابل حمله Heartbleed محافظت شود؟

این مراحل که باعث اصلاح سرویس شما نسبت به این آسیبپذیری میشود شامل مراحل زیر است:

- وصله کردن: نرمافزار خود را به آخرین نسخه منتشر شده از OpenSSL بهروزرسانی کنید، خوشبختانه تقریباً تمامی سازمانها این مرحله را انجام دادهاند.

- کلیدهای خصوصی جدید بسازید: ساختن کلیدهای خصوصی جدید از حملات مهاجمی که قبل از وصله کردن OpenSSL اقدام به بهرهبرداری از این آسیبپذیری بر روی سرویس شما کرده است، جلوگیری میکند.

- صدور مجدد گواهیهای امنیتی: این مرحله توانایی اینکه یک مهاجم بتواند از یک سازمان کلاهبرداری کند و یا از مشتریان آن سرقت کند را از بین میبرد.

منابع

[۱]https://www.shodan.io/report/DCPO7BkV?utm_campaign=news-alert&utm_medium=email&utm_source=app

[۲] http://thehackernews.com/2017/01/heartbleed-openssl-vulnerability.html

ثبت ديدگاه