Carbanak یکی از موفقترین گروههای متشکل از مجرمان سایبری است که در سال ۲۰۱۵ یک میلیارد دلار از بیش از ۱۰۰ بانک واقع در ۳۰ کشور در سراسر دنیا دزدیدند.

این موضوع بهتازگی کشف شده است که گروه سایبری Carbanak از سرویسهای گوگل سوءاستفاده میکند تا ارتباطات فرمان و کنترل را برای مونیتور کردن و کنترل سیستمهای قربانیان که آلوده به یک بدافزار هستند، برقرار کند.

محققان آزمایشگاههای امنیتی Forcepoint در روز سهشنبه (۱۷ ژانویه ۲۰۱۷) در هنگام تحقیقات بر روی یک بهرهبردار فعال که بر روی پیامهای phishing و به عنوان یک ضمیمه RTF فرستاده شده بود، این موضوع را کشف کردند که گروه Carbanak در سایت زمینه و توسط سرویسهای گوگل و به منظور فرمان و کنترل مخفی شده است.

Nicholas Griffin، محقق امنیتی ارشد شرکت Forcepoint، در یک وبلاگ[۱] میگوید: “گروه Carbanak در حال بررسی روشهای نامرئی به منظور انجام فعالیتهای خود هستند تا از تشخیص داده شدن فرار کنند. استفاده از گوگل به عنوان یک کانال C&C مستقل به احتمال زیاد موفقیتآمیزتر از استفاده از دامنههای جدید ساخته شده است که دارای اعتبار نیستند.”

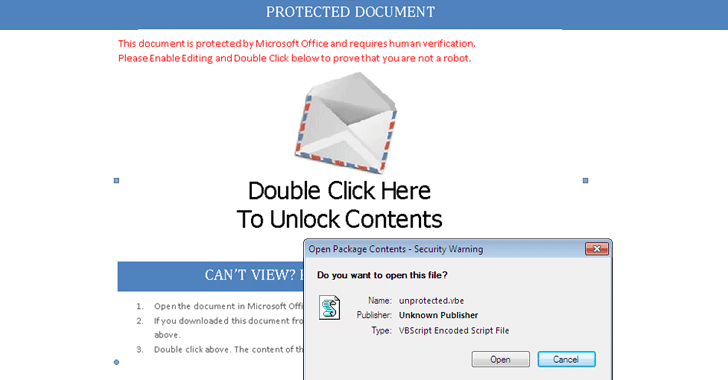

ویژگیهای پرونده RTF یک هدف OLE جاسازی شده است که شامل یکVBScript است و قبلاً توسط بدافزار Carbanak استفاده میشده است؛ آنها از مهندسی اجتماعی استفاده میکردند تا قربانیان را گول بزنند تا به منظور باز کردن محتویات، بر روی تصویر یک پاکت نامه کلیک کنند.

این امر مشخص شده است که تصویر نامه در واقع هدف OLE جاسازی شده را مخفی میکند و به محض اینکه قربانی بر روی تصویر دو بار کلیک میکند یک کادر محاورهای باز شده و از قربانی سؤال میکند که میخواهد فایل unprotected.vbe را اجرا کند یا نه.

اگر قربانی این فایل را اجرا کند، بدافزار VBScript متعلق به Carbanak اجرا خواهد شد و بر طبق گفته شرکت Forcepoint، این بدافزار دستورات را به و از Google Apps Script، Google Sheets و سرویسهای Google Forms ارسال و دریافت میکند.

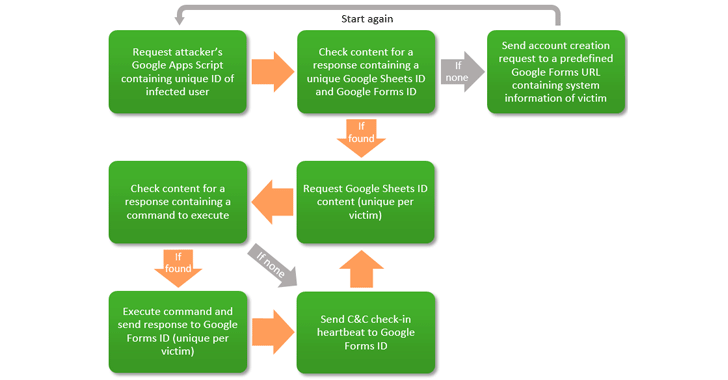

علاوه بر بدافزار VBScript، محققان شرکت Forcepoint همچنین یک ماژول اسکریپت جدید به نام ‘ggldr’ را کشف کردند که داخل فایل اصلی VBScript به همراه دیگر ماژولهای مختلف مربوط به VBScript، encode شده بود و قادر است از سرویسهای گوگل به عنوان یک کانال فرمان و کنترل استفاده کند.

Griffin میگوید: “اسکریپت ‘ggldr’ دستورات را به و از Google Apps Script، Google Sheets و سرویسهای Google Forms ارسال و دریافت میکند. برای هر کاربر آلوده شده یک Google Sheets spreadsheet واحد وجود دارد که به صورت پویا ساخته شده است تا هر قربانی را مدیریت کند. استفاده از یک سرویس شخص ثالث قانونی، مانند همین مورد به مهاجم این توانایی را میدهد تا از انظار مخفی بماند. این غیرمحتمل است که این سرویسهای خدمات میزبانی گوگل به صورت پیشفرض در یک سازمان مسدود شوند، بنابراین به احتمال زیاد مهاجم یک کانال C&C را به صورت موفقیتآمیز راهاندازی میکند.”

محققان شرکت Forcepoint میگویند که این احتمال وجود دارد که این گروه هکری به این دلیل از سرویسهای گوگل استفاده میکنند که این سرویسها به صورت پیشفرض در بسیاری از شرکتهای خصوصی و سازمانهای دولتی فعال هستند که این مسئله کار را برای مهاجمان راحت میکند تا دادهها را استخراج کنند و دستورات را ارسال کنند.

Carbanak که با نام Anunak نیز شناخته میشود یکی از موفقترین گروههای مجرمان سایبری در جهان است و یک گروه بسیار منظم و حرفهای است که به صورت مداوم روشهای خود را تکمیل و بهبود میبخشد تا عملیاتهای خود را انجام دهد و این در حالی است که اعمال مجرمانه آنها توسط مقامات و اهداف موردنظر قابل شناسایی نیست.

این گروه برای اولین بار در سال ۲۰۱۵ به عنوان یک گروه از مجرمان سایبری شناخته شد که انگیزههای مالی داشته و مؤسسات مالی را در سراسر دنیا مورد هدف قرار میدهد. از سال ۲۰۱۳ که این گروه فعالیت خود را آغاز کرده است، بیش از یک میلیارد دلار از بیش از ۱۰۰ بانک در سراسر دنیا تا به امروز دزدیده است.

شرکت Forcepoint این مشکل را به گوگل گزارش داده است و محققان آنها در حال همکاری با این غول تکنولوژی وب بر روی این سوءاستفاده به خصوص از سرویسهای وب گوگل هستند.

منابع

[۱] https://blogs.forcepoint.com/security-labs/carbanak-group-uses-google-malware-command-and-control

[۲] http://thehackernews.com/2017/01/google-banking-malware.html

(۱) session hijacking

(۲) persistent input validation flaw

ثبت ديدگاه