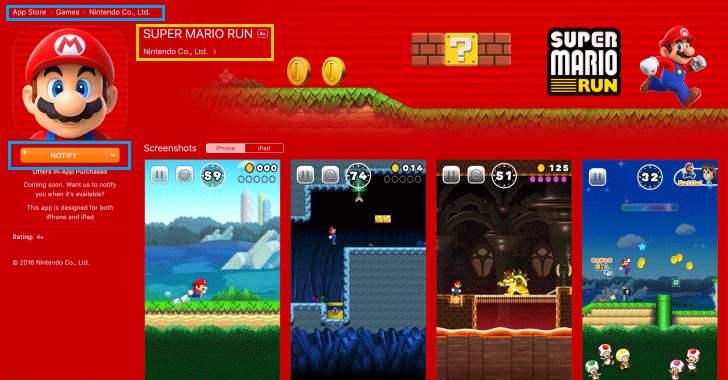

اخیراً اپل یک ویژگی جدید را برای کاربران آیفون و آیپد منتشر کرده است که به نام Notify شناخته میشود، یک دکمه به رنگ نارنجی روشن که کاربران با کلیک بر روی آن میتوانند از هر بازی یا برنامهای که بهتازگی در App Store منتشر شود از طریق پست الکترونیک iCloud باخبر شوند.

آزمایشگاه آسیبپذیری Benjamin Kunz Mejri چندین آسیبپذیری در ویژگی Notify که مربوط به iTunes و پست الکترونیک iCloud میشد، کشف کرده است که میتواند به یک مهاجم اجازه دهد که دیگر کاربران اپل را از طریق یک بدافزار آلوده کند.

Mejri در یک گزارش که در تاریخ ۱۶ ژانویه ۲۰۱۶ منتشر شده است، اینگونه مینویسد: “بهرهبرداری موفق از این آسیبپذیری ربودن جلسه(۱)، حملات phishing مداوم، تغییر مسیر مداوم به منابع خارجی، دستکاری مداوم سرویس ماژول context متصل یا آلوده شده را به دنبال دارد.”

این حمله چگونه کار میکند؟

این حمله شامل بهرهبرداری از ۳ آسیبپذیری از طریق iTunes و تابع Notify مربوط به App Store در سیستمعامل iOS است.

هنگامیکه شما بر روی ویژگی Notify برای هر برنامه منتشر نشدهای، کلیک میکنید، این تابع به صورت خودکار دادهها را از دستگاه شما بازیابی میکند که این دادهها شامل نام دستگاه شما و نام کاربری پست الکترونیک iCloud میشود؛ بدین منظور که در هنگام منتشر شدن برنامه مربوطه از این طریق به شما اطلاع رسانی کند.

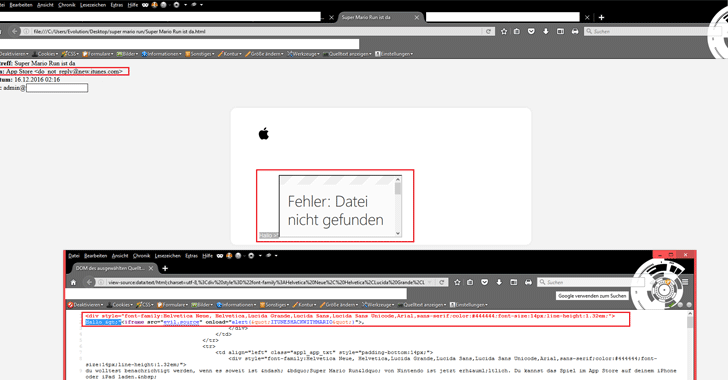

با این وجود، این ویژگی نام دستگاه نسبت به عیب اعتبارسنجی ورودی مداوم(۲) آسیبپذیر است، که به یک مهاجم اجازه میدهد تا یک payload جاوا اسکریپت مخرب را در بخش نام دستگاه وارد کند که در نهایت توسط یک بهرهبرداری موفق بر روی دستگاه فرد قربانی اجرا میشود.

علاوه بر این، مهاجم از راه دور، حتی میتواند پست الکترونیک فرد قربانی را به عنوان پست الکترونیک اصلی خودش قرار دهد بدون اینکه از فرد قربانی تأییدیهای دریافت کند، و در نتیجه عیب دوم در این بخش پدیدار میشود.

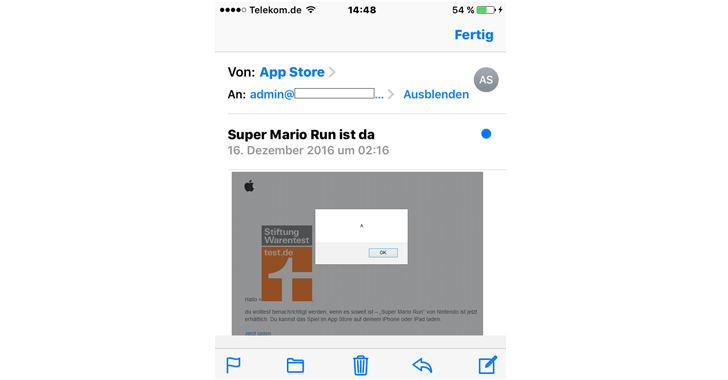

بنابراین، هنگامی که برنامه مورد نظر، در دسترس قرار میگیرد، اپل یک پست الکترونیک به آدرس فرد قربانی ارسال میکند و این در حالی است که مهاجم، پست الکترونیک فرد قربانی را به عنوان پست الکترونیک اصلی خود در هنگام به اشتراکگذاری اطلاعیهها قرار داده است.

بنابراین فرد قربانی یک پست الکترونیک از اپل دریافت میکند که شامل یک payload مخرب جاسازی شده توسط مهاجم در بخش نام دستگاه است.

در این مرحله، payload مخرب بر روی دستگاه فرد قربانی اجرا شده (همانطور که در اسکرینشات زیر نمایش داده شده است.) و این سومین عیبی است که در سرویسگیرنده پست الکترونیک اپل وجود دارد که در حقیقت به علت عدم توانایی در بررسی محتوای پست الکترونیک فرستاده شده به کاربران توسط این شرکت است.

بهرهبرداری موفق از این آسیبپذیری میتواند به مهاجم اجازه دهد تا کارهای مختلفی بر روی سیستم قربانی از جمله دزدیدن جلسات را انجام دهد.

Merji مینویسد: “خطر امنیتی اعتبارسنجی ورودی مداوم و آسیبپذیری وب مربوط به mail encoding به عنوان درجه بالا و نمره ۵٫۸ توسط سیستم نمرهدهی رایج آسیبپذیری یا CVSS به آن داده شده است. بهرهبرداری از آسیبپذیریهای نام برده شده نیاز به یک سطح دسترسی پایین کاربرِ appstore یا iCloud دارد و تعامل با کاربر کم یا متوسط است.”

Merji گفته است که اولین تلاش او برای بهرهبرداری از این کد برای تابع Notify به سپتامبر ۲۰۱۶ برمیگردد هنگامی که اپل برای اولین بار از این ویژگی پردهبرداری کرد. در تاریخ ۱۵ دسامبر ۲۰۱۶ و در هنگامی که بازی Super Mario Run در App Store منتشر شد، او تأیید کرد که بهرهبرداری او موفقیتآمیز بوده است.

اپل نسبت به این آسیبپذیری آگاهی دارد و در حال برطرف کردن آن است.

منبع

[۱] http://thehackernews.com/2017/01/apple-itunes.html

(۱) session hijacking

(۲) persistent input validation flaw

ثبت ديدگاه