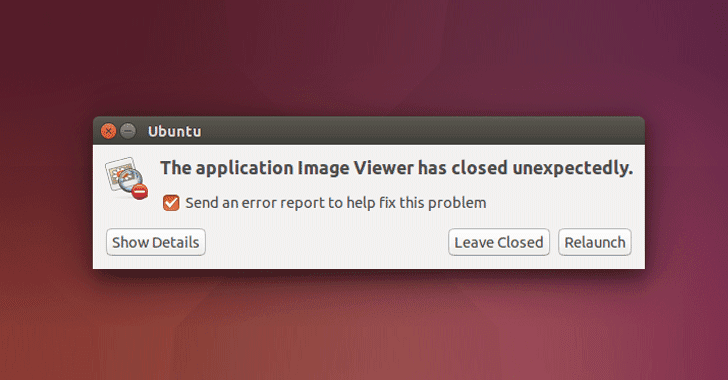

یک محقق امنیتی آسیبپذیری حیاتیای را در سیستم عامل لینوکس Ubuntu کشف کرده است که به مهاجم اجازه میدهد تا از راه دور و توسط یک فایل مخرب کامپیوتر هدف را مورد حمله قرار دهند. این آسیبپذیری بر روی تمامی نسخههای پیشفرض لینوکس Ubuntu از نسخه ۱۲٫۱۰ به بعد تأثیرگذار است. Donncha O’Cearbhaill که یک محقق است، این اشکال امنیتی را که بر اساس ابزار گزارش خرابی Aport کار میکند بر روی Ubuntu کشف کرده است[۱].

بهرهبرداری موفقیتآمیز از اشکل اجرای کد CrashDB، به مهاجم اجازه میدهد تا از راه دور کد دلخواه را بر روی کامپیوتر قربانی اجرا کند. تمام چیزی که یک مهاجم نیاز دارد این است که کاربر Ubuntu را گول بزند تا یک فایل crash مخرب از نوع booby-trapped را باز کند.

این عمل باعث وارد کردن کد مخرب در نگهدارنده فایل crash سیستمعامل Ubuntu میشود که سپس تجزیه شده و کد Python دلخواه را اجرا میکند.

O’Cearbhaill اینگونه توضیح میدهد که: “این کد در ابتدا بررسی میکند که رشته CrashDB با } آغاز شده است یا نه که نشاندهنده شروع دیکشنری Python است. اگر اینگونه باشد، Apport روش builtin eval() را که مربوط به Python است فراخوانی میکند که منجر به اجرای مستقیم و قابل اعتماد کد Python میشود.”

این کد معیوب در ابتدا در ۲۲ آگوست سال ۲۰۱۲ در ویرایش تجدید نظر شده ۲۴۶۴ Apport معرفی شد و نسخه ۲٫۶٫۱ را شامل میشد.

O’Cearbhaill نسخه اثبلا مربوط به منبع کد خود را بر روی GitHub منتشر کرد[۲].

ویدیویی که حمله نفوذ کد CrashDB را ثابت میکند.

این محقق همچنین یک فایل ویدیویی را برای اثبات حرف خود به اشتراک گذاشته است [۳] که نشان میدهد این امکان وجود دارد تا با استفاده از این آسیبپذیری و به کمک فایل مخرب، کنترل سیستم دارای سیستم عامل Ubuntu در دست مهاجم بیفتد.

O’Cearbhaill یک محاسبهگر Gnome راهاندازی کرده است که دارای یک فایل ساده Aport مربوط به گزارش crash است و توضیح داده است که این کد میتواند با پسوند .crash یا هر پسوندی که در Ubuntu به ثبت نرسیده است، ذخیره شود.

این محقق این اشکال نرمافزاری گزارش crash را که CVE-2016-9949 و CVE-2016-9950 نامگذاری شده است، به تیم Ubuntu گزارش داده است و خبر خوب این است که این تیم در حال حاضر این اشکال را در تاریخ ۱۴ دسامبر ۲۰۱۶ با انتشار وصله امنیتی رفع کردهاند[۴]. همچنین این تیم جایزه نقدی ۱۰٫۰۰۰ دلاری را به O’Cearbhaill پرداخت کردهاند.

به کاربران و مدیران شبکهای که از دستگاههای دارای لینوکس Ubuntu استفاده میکنند به شدت توصیه میشود که سیستمهای خود را هرچه سریعتر از طریق روش رایج، به روز رسانی کنند.

منابع

[۱] https://donncha.is/2016/12/compromising-ubuntu-desktop

[۲] https://github.com/DonnchaC/ubuntu-apport-exploitation

[۳] https://bugs.launchpad.net/apport/+bug/1648806

[۴] https://vimeo.com/194867494

[۵] http://thehackernews.com/2016/12/ubuntu-hack.html

ثبت ديدگاه