یک اثبات ادعا(۱) برای یک آسیبپذیری حیاتی در (۲)ntpd به صورت عمومی منتشر شد که میتواند به هر کسی اجازه دهد تا یک سرور را تنها با یک بسته دستکاریشده بدخواهانه(۳) از کار بیاندازد.

این آسیبپذیری توسط Network Time Foundation با انتشار نسخه NTP 4.2.8p9 برطرف شده است که شامل ۴۰ وصله امنیتی و بهروزرسانیهای گوناگون است.

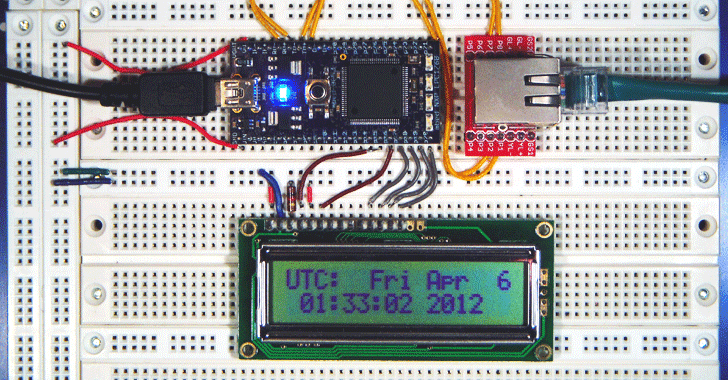

NTP daemon تقریباً بر روی هر دستگاهی که نیاز به همگامسازی زمان کامپیوتر با ساعت دارد، استفاده میشود. NTP در اواخر سال ۲۰۱۴ و در سال ۲۰۱۵ هنگامیکه مهاجمان از آن استفاده میکردند تا حملات تقویتشده DDoS را علیه سرورها انجام دهند، موردتوجه قرار گرفت.

این آسیبپذیری توسط یک محقق امنیتی به نام Magnus Stubman کشف شد و به صورت خصوصی و در تاریخ ۲۴ ژوئن ۲۰۱۶ به شرکت Network Time Foundation گزارش شد. این آسیبپذیری بر روی نسخههای nptd قبل از ۴٫۲٫۸p9 تأثیرگذار است، اما شامل نسخه ntp-4.3.94 نمیشود.

یک وصله برای این آسیبپذیری آمادهسازی شد و در تاریخ ۲۹ سپتامبر ۲۰۱۶ برای Stubman فرستاده شده و دو روز بعد از آن، این محقق اطلاع داد که این آسیبپذیری برطرف شده است و در حال حاضر او این اطلاعات را در اختیار عموم قرار داده است.

Stubman در یک Advisory که در روز دوشنبه (۲۱ نوامبر ۲۰۱۶) منتشر شد نوشته است: “این آسیبپذیری به کاربران غیرمجاز اجازه میداد تا ntpd را توسط یک بسته ناهنجار UDP(4) از کار بیاندازند که این امر سبب ارجاع مجدد null pointerمیشد.

همچنین Stubman یک بهرهبردار PoC منتشر کرد[۱] که میتواند NTP daemon را دچار crash کند و شرایط DoS را ایجاد کند. این مشکل تنها بر روی سیستمعامل ویندوز تأثیرگذار است[۲].

علاوه بر آسیبپذیری Stubman که دارای شدت بالایی نیز بود، آخرین بهروزرسانی NTP همچنین ۲ مشکل را با شدت متوسط، ۲ مشکل با شدت کم، ۵ مشکل امنیتی داری شدت کم و ۲۸ مشکل ابتدایی را نیز برطرف کرده است.

یک مشکل اساسی دیگر یک آسیبپذیری trap-crash بود که توسط Matthew Van Gundy در شرکت سیسکو گزارش داده شده بود.

اگر سرویس trap بهطور صریح فعال شود، یک مهاجم میتواند یک بسته دستکاریشده ویژه را ارسال کند تا موجب ارجاع مجدد null pointerشود که درنهایت منجر به crash کردن ntpd میشود.

پایگاه CERT واقع در دپارتمان مهندسی نرمافزار دانشگاه Carnegie Mellon نیز یک لیست از آسیبپذیریهای NTP منتشر کرده است. همچنین این پایگاه بعضی از فروشندگان را نیز لیست کرده است که از NTP استفاده میکنند و میتوانند بر روی این آسیبپذیریها تأثیرگذار باشند.

ازآنجاکه بهرهبردار این آسیبپذیری در سرور در اختیار عموم قرار گرفته است، به مدیران سیستم قویاً پیشنهاد میشود هر چه سریعتر پیادهسازیهای NTP را بهروزرسانی کنند.

در گذشته ما شاهد این بودیم که مهاجمان توسط فرستادن پاکتهای جعلی UDP به سرور آسیبپذیر، از سرورهای NTP سوءاستفاده میکردند. این بستههای ارسال شده میزان زیادی از اطلاعات را درخواست میدادند که باید به آدرس IP مورد هدف DDOS فرستاده میشد.

بیش از ۴۰۰ گیگابیت حمله DDos تقویتشده مربوط به NTP علیه content-delivery و شرکت CloudFlare که یک شرکت anti-DDoS protection است؛ انجام شده است. همچنین در سال ۲۰۱۴ میزان حجم حملات DDos علیه سرویسهای معروف Gaming شامل League of Legends، EA.com وBattle.net (متعلق به شرکت Blizzard) از ۱۰۰ گیگابیت در ثانیه نیز عبور کرده است.

در یک پژوهش که توسط شرکت Arbor Networks در اواخر سال ۲۰۱۳ انجام شده است، محققان نشان دادند که تأثیرگذاری حملات تقویتشده NTP بسیار عظیم بوده و موجب ازکارافتادگی سرورهای بزرگ شده است.

منابع

[۱] http://dumpco.re/cve-2016-7434/

[۲] http://bugs.ntp.org/show_bug.cgi?id=3082

[۳] http://thehackernews.com/2016/11/ntp-server-vulnerability.html

(۱) PoC

(۲) Network Time Protocol daemon

(۳) single maliciously crafted packet

(۴) single malformed UDP packet

ثبت ديدگاه