نزدیک به ۳ میلیون دستگاه دارای سیستمعامل اندروید در جهان به حمله مردی در میان آسیبپذیر هستند که میتواند به مهاجمان اجازه دهد تا از راه دور یک کد دلخواه با سطح دسترسی ریشه(۱) را اجرا کرده و به طور کامل کنترل تلفن همراه را در دست گیرند.

بر طبق یک گزارش جدید[۱] از شرکت رتبهبندی امنیتی BitSight این مشکل به علت وجود آسیبپذیری در راهاندازی ناامن مکانیزم به روز رسانی OTA(2) است که توسط دستگاههای اندورید ارزان قیمت استفاده میشود که شامل BLS Studio G از فروشگاه Best Buy واقع در آمریکا میشود.

مکانیزم OTA آسیبپذیر که با شرکت موبایل چینی Ragentek Group مرتبط است، شامل یک باینری مخفی است که در آدرس /system/bin/debugs واقع است و توسط سطح دسترسی ریشه اجرا شده و بر روی کانالهای رمزنگاری نشده با سه میزبان ارتباط برقرار میکند.

بر طبق گفته محققان، این باینری که قابلیت اجرا شدن با دسترسی ویژه را دارا میباشد، نه تنها اطلاعات کاربران را در معرض خطر حمله مهاجمان MITM قرار میدهد بلکه به عنوان یک rootkit عمل کرده و به طور بالاقوه به مهاجمان اجازه میدهد تا از راه دور دستورات دلخواه را بر روی دستگاه آلوده شده به عنوان یک کاربر دارای امتیازات ویژه اجرا کنند.

مشاور CERT که مرتبط با این آسیبپذیری است در روز پنجشنبه ۱۷ نوامبر ۲۰۱۶ هشدار داده است[۲]: “همچنین، چندین روش وجود دارد که برای مخفی کردن اجرای این باینری استفاده میشود. این عملکرد میتواند به عنوان یک rootkit توصیف شود.”

مشابه عیب کشف شده در دستگاههای اندروید که یک firmware (Shanghai ADUPS Technology) اجرا میکرد[۳]، این عیب جدید کشف شده (CVE-2016-6564[4]) نیز در یک firmware مستقر است که توسط یک شرکت چینی راه اندازی شده است.

درحالی که AdUps firmware گرفتار سرقت اطلاعات کاربران شد، Ragentek firmware نه ارتباطات فرستاده شده و دریافت شده از تلفنهای هوشمند را رمزنگاری میکند و نه بر پایه code-signing است که نرمافزارهای قانونی را تأیید اعتبار کند.

این اشتباه بزرگ میتواند به مهاجمان از راه دور اجازه دهد تا اطلاعات خصوصی را از دستگاه آلوده شده استخراج کنند و از راه دور تمام اطلاعات دستگاه را پاک کنند و حتی این ممکن خواهد بود که اجازه دسترسی به دیگر سیستمهای واقع در یک شبکه مشترک را پیدا کنند و اطلاعات حساس را بدزدند.

دستگاههای اندروید آلوده شده

این آسیبپذیری در چندین گوشی تلفن همراه هوشمند از محصولات BLU و همچنین بیش از ۱۲ دستگاه از دیگر سازندگان کشف شده است. لیست گوشیهای اندروید آلوده شده در اینجا آورده شده است:

- BLU Studio G

- BLU Studio G Plus

- BLU Studio 6.0 HD

- BLU Studio X

- BLU Studio X Plus

- BLU Studio C HD

- Infinix Hot X507

- Infinix Hot 2 X510

- Infinix Zero X506

- Infinix Zero 2 X509

- DOOGEE Voyager 2 DG310

- LEAGOO Lead 5

- LEAGOO Lead 6

- LEAGOO Lead 3i

- LEAGOO Lead 2S

- LEAGOO Alfa 6

- IKU Colorful K45i

- Beeline Pro 2

- XOLO Cube 5.0

BitSight که یکی از شرکتهای تابعه Anubis Network است در گزارشی که در روز پنجشنبه ۱۷ نوامبر ۲۰۱۶ منتشر کرده است، میگوید: “این OTA باینری توسط دامنههای از پیش تنظیم شده در نرمافزار، قرار داده شده است. فقط یکی از این دامنهها، در زمان کشف این آسیبپذیری ثبت شده بود. اگر مهاجمان متوجه این موضوع شده بودند و این دو دامنه را ثبت میکردند، آنها به صورت خودکار به اجرای حملات دلخواه بر روی بیش از ۳٫۰۰۰٫۰۰۰ دستگاه و بدون نیاز به حمله مردی در میان، دسترسی داشتند.”

بعد از کشف این آسیبپذیری، محققان AnubisNetworks، آدرسها را ثبت کردند و در حال حاضر بر روی دو دامنه فرعی نیز کنترل دارند تا از چنین حملاتی در آینده جلوگیری کنند.

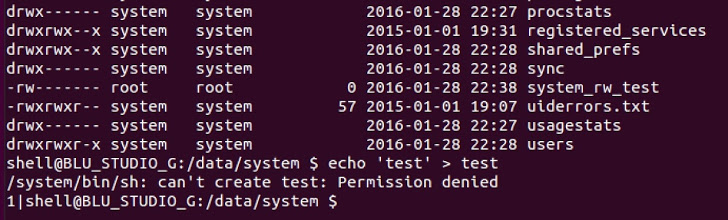

همچنان، تأثیر این آسیبپذیری قابل توجه است. محققان قادر به بهرهبرداری یک Backdoor در تلفن BLU Studio G هستند که به آنها اجازه میدهد یک فایل را در محلی که برای نرمافزارها رزرو شده است، همراه با اجازه دسترسی ادمین، نصب کنند.

اگرچه با مشاهده اطلاعاتی که تلفنهای هوشمند هنگام اتصال به ۲ دامنه ثبت شده توسط BitSight ارسال میکنند، محققان ۵۵ مدل از دستگاههای شناخته شده را که آلوده شدهاند، لیست کردهاند.

تا به امروز، تنها محصولات BLU به روز رسانی مناسب برای برطرف کردن این آسیبپذیری را ارائه دادند، اگرچه هنوز محققان BitSight این به روز رسانی را به منظور بررسی مؤثر بودن یا نبودن مورد آزمایش قرار ندادند. به هر حال، دیگر دستگاههای اندروید باقیمانده همچنان تحت تأثیر این آسیبپذیری قرار دارند.

برای دستیابی به اطلاعات فنی بیشتر در مورد این آسیبپذیری شما میتوانید به گزارش کاملی که توسط AnubisNetwork منتشر شده است، مراجعه کنید[۵].

این دومین مورد در طول یک هفته است که محققان در مورد یک backdoor از پیش نصب شده بر روی گوشیهای هوشمند دارای سیستم عامل اندروید هشدار میدهند[۶] که نه تنها قادر به ارسال میزان زیادی از اطلاعات شخصی شما به سرورهای چینی هستند، بلکه به مهاجمان اجازه میدهد تا کنترل دستگاه شما را در اختیار خود قرار دهند.

منابع

[۱] http://blog.anubisnetworks.com/blog/ragentek-android-ota-update-mechanism-vulnerable-to-mitm-attack

[۲] https://www.kb.cert.org/vuls/id/624539

[۳] http://thehackernews.com/2016/11/hacking-android-smartphone.html

[۴] http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2016-6564

[۵] http://blog.anubisnetworks.com/blog/ragentek-android-ota-update-mechanism-vulnerable-to-mitm-attack

[۶] http://thehackernews.com/2016/11/hacking-android-smartphone.html

[۷] http://thehackernews.com/2016/11/hacking-android-smartphone18.html

(۱) Root privileges

(۲) Over-the-Air

ثبت ديدگاه