مهاجمان میتوانند اطلاعات حساس شما نظیر کلمات عبور و حروف تایپ شده توسط شما را در هنگام وارد کردن آنها در تلفن همراه هوشمندتان، از طریق مشاهده تغییراتِ سیگنال وایرلس سرقت کنند.

گروهی از محققان از دانشگاه Shanghai Jaio Tong، دانشگاه فلوریدای جنوبی و دانشگاه ماساچوست بوستون یک روش جدید را نشان دادند که میتواند اطلاعات شخصی را از طریق آنالیز کردن تداخل سیگنالهای رادیویی و با استفاده از تنها یک WiFi hotspot بدذات(۱) فاش کند.

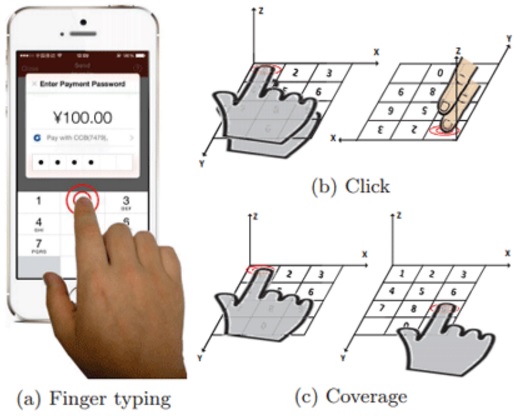

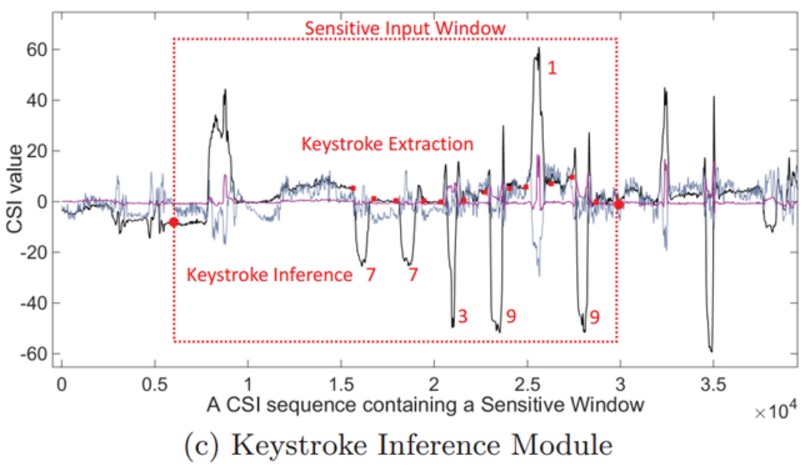

این حمله که WindTalker نامیده شده است، حرکات انگشت کاربر را بر روی صفحه لمسی تلفن همراه یا صفحه کلید کامپیوتر از طریق خواندن الگوهای سیگنال رادیویی که (۲)CSI نامیده میشوند، دنبال میکند.

CSI یک بخش از پروتکل WiFi است که اطلاعات عمومی را درباره وضعیت سیگنال WiFi تأمین میکند.

محققان در مقاله خود به نام “When CSI Meets Public WiFi: Inferring Your Mobile Phone Password via WiFi Signals.” توضیح دادند که: WindTalker از مشاهده Keystroke ها بر روی دستگاه تلفن همراه که منجر به حرکات مختلف دست و انگشت میشوند، استفاده میکند که نوعی تداخلات واحد را در سیگنالهای چند راهه(۳) ارائه میکند و میتواند از طریق CSI منعکس شود.

مهاجم میتواند ارتباط قوی بین تابع CSI و Keystrikeها را بهرهبرداری کرده و به شماره ورودی کاربر پی ببرد.

هنگامی که شما عدد PIN خود یا کلمه عبور خود را در هر نرمافزاری وارد میکنید یا اینکه قفل صفحه کلید را با دنبال کردن الگوی مربوطه توسط انگشت خود باز میکنید، حرکات انگشت شما سیگنالهای WiFi انتقال داده شده توسط تلفن همراه را تغییر میدهد و این حرکات بر روی سیگنال ثبت میشوند.

هم اکنون، مهاجمینی که بر روی یک Wi-Fi hotspot عمومی که شما به آن متصل هستید، کنترل دارند، میتوانند از طریق تداخل، آنالیز و مهندسی معکوس سیگنالها، دقیقا حدس بزنند چه اطلاعات حساسی را بر روی تلفن همراه خود یا در فیلدهای ورودی کلمات عبور، تایپ کردهاید.

حمله WindTalker به طور فوقالعادهای مؤثر است و نیاز به دسترسی به تلفن قربانی نداشته و بر روی تمامی تلفنهای همراه هوشمند کار میکند.

این حمله نیاز به کنترل یک WiFi access point بدذات توسط مهاجم دارد که هدف مورد نظر را در هنگام اتصال شناسایی کرده و اختلالات سیگنال WiFi مربوط به آن را جمع آوری کند.

WindTalker همچنین از طریق روترهای قدیمی اینترنت که تنها یک آنتن برای پخش سیگنالهای Wi-Fi داشتند کار نمیکند چراکه بر پایه فنّاوریای است که (۴)Multiple Input ,Multiple Output خوانده میشود.

اگرچه این مورد، مسئله خاصی نیست زیرا روترهای وایرلس جدید همگی دارای چندین آنتن و فنّاوری MMO هستند که روترها را قادر به اتصال و انتقال اطلاعات از چندین دستگاه به طور همزمان میکند.

محققان حمله WindTalker را در یک سناریوی جهان واقعی بر روی چندین دستگاه تلفن همراه مورد آزمایش قرار دادند و توانستند پین تراکنش ۶ رقمیای را بازیابی کنند که برای کامل کردن یک تراکنش پرداخت از طریق موبایل مربوط به سرویس پرداخت Alipay، مورد نیاز است.

محققان میگویند: “نتایج ارزیابیها نشان میدهد که مهاجمان میتوانند یک کلید مشخص را با نرخ بالایی بازیابی کنند. در عمل، مهاجمان انتخابهای بیشتری برای انجام دادن آموزشهای خاص برای کاربران دارند. برای مثال، میتوان به سادگی دسترسی به یک WiFi رایگان را به یک کاربر پیشنهاد داد که در عوض، قربانی باید با کلیک کردن بر روی اعداد مشخصی یک آموزش آنلاین را به اتمام برساند. همچنین میتوان با تقلید کردن یک Text Captchas، قربانی را مجبور به وارد کردن اعداد مشخصی کرد. حتی اگر تنها یک نمونه آموزشی برای هر keystroke باشد، WindTalker میتواند به نرخ بازیابی کامل ۶۸٫۳ درصد دستیابی پیدا کند.”

دقت حمله WindTalker بر اساس مدل گوشی مورد نظر متفاوت است و همچنین دقت حمله میتواند با زمان تایپ کردن بیشتر توسط کاربر و طبیعتا جمعآوری اطلاعات بیشتر توسط مهاجم، بهبود بیاید.

همچنین روش حمله WindTalker در بیست و سومین کنفرانس انجمن ماشینهای محاسباتی در مورد امنیت کامپیوتر و ارتباطات(۵) که در تاریخ ۲۴ تا ۲۸ اکتبر ۲۰۱۶ در وین اتریش برگزار شده بود، ارائه شده است.

منبع

[۱] http://thehackernews.com/2016/11/hack-wifi-password.html

(۱) Rogue

(۲) Channel State Information

(۳) Multi-path

(۴) MIMO

(۵) Association for Computing Machinery Conference on Computer and Communications Security

ثبت ديدگاه