در حال حاضر یک خطر جدید برای امنیت تلفن هوشمند شما وجود دارد. موبایل شما میتواند مورد حمله قرار گرفته و بدون اطلاع شما مورد ردیابی قرار گیرد.

یک ابزار جاسوسی تلفن همراه، که به “گیرنده IMSI” مشهور است، مدت طولانی است که توسط مراجع قانونی برای ردیابی و مانیتور کردن کاربران موبایل از طریق شبیهسازی(۱) یک برج مخابراتی و فریب دستگاههای آن برای اتصال به خود، استفاده میشود. گاهی اوقات حتی باعث قطع شدن تماسها و اینترنت، ارسال متون قلابی و نصب نرمافزار جاسوسی بر روی موبایل میشود.

نصب و راهاندازی چنین دستگاههای نظارتی از نوع Stingray هزینهبر بوده و نیاز به تلاش بسیار دارد، اما محققان به تازگی یک روش جدید و ارزان را کشف کردهاند تا عملیاتی مشابه را توسط یک Wi-Fi hotspot اجرا میکند.

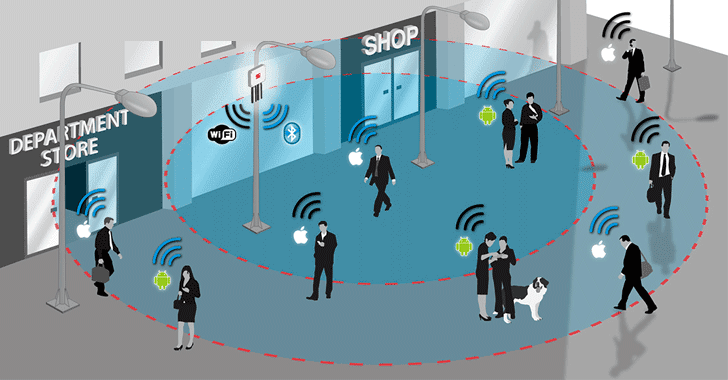

شبکههای Wi-Fi میتوانند شمارههای IMSI را از تلفنهای هوشمند نزدیک به خود بگیرند و تقریبا به همه اجازه میدهند که از طریق ارتباطات بیسیم مردم را ردگیری و مانیتور کنند.

IMSI یا شناسه مشترک موبایل بینالمللی(۲)، یک عدد ۱۵ رقمی منحصر به فرد است که برای احراز هویت یک شخص وقتی از یک شبکه به شبکه دیگر جا به جا میشود، مورد استفاده قرار میگیرد. این عدد در یک بخش فقط-خواندنی(۳) از سیم کارت و توسط اپراتور موبایل ذخیره میشود.

توجه: عدد IMSI با عدد IMEI فرق میکند. IMSI به یک کاربر حقیقی مربوط است در حالی که IMEI به یک دستگاه مشخص مربوط میشود.

سرقت اثر انگشت شما و ردیابی شما در هر محل

در یک ارائه در BlackHat Europe، محققانی (Piers O’Hanlon و Ravishankar Borgaonkar) از دانشگاه آکسفورد یک حمله جدید از نوع گیرنده IMSI که توسط WiFi کار میکند و به هر کسی اجازه دریافت شماره IMSI یک تلفن هوشمند را در کسری از ثانیه میدهد را شرح دادند.

این حمله سپس شماره IMSI را برای جاسوسی از کاربران در هر لحظه مورد استفاده قرار میدهد.

مشکل واقعی این است که بیشتر تلفنهای هوشمند شامل دستگاههای اندروید و iOS در جهان به شبکههای Wi-Fi متصل هستند.

دو پروتکل اجرایی در بیشتر سیستمعاملهای موبایلهای جدید وجود دارد:

- پروتکل احراز هویت توسعهپذیر(۴)

- پروتکلهای قرارداد کلید و احراز هویت(۵)

این پروتکلها به تلفنهای هوشمند اجازه میدهند تا به صورت خودکار به WiFi hotspotها متصل شوند.

تلفنهای هوشمند جدید به گونهای برنامهریزی شدهاند که به صورت خودکار به شبکههای WiFi شناخته شده با تحویل دادن شمارههای IMSI خود به log داخل شبکه و بدون تعامل با صاحب تلفن هوشمند، متصل شوند.

بنابراین مهاجمان پروتکلهای احراز هویت، WiFi را به گونهای بهرهبرداری میکنند که به آنها اجازه دهد تا یک ماسک(۶) “rogue access point” را به عنوان یک شبکه WiFi مشهور راه اندازی کنند و تلفنهای هوشمندِ در آن محدوده را گول بزنند تا به آن متصل شوند.

هنگام اتصال، rogue access point به سرعت شمارههای IMSI آنها را استخراج میکند. این دسترسی به شناسههای منحصر به فرد تلفن هوشمند، در مرحله بعد به مهاجمان اجازه میدهد تا شما را در هرجایی که باشید، ردیابی کنند.

قطع کردن تماسهای WiFi، برای دزیدن شماره شناسایی منحصر به فرد شما

محققان همچنان یک نوع حمله دیگر را نیز ارائه دادند که در آن مهاجمان میتوانند ویژگی تماس از طریق WiFi، که توسط اپراتورها ارائه میشود را سرقت کنند.

این تکنولوژی با تماس صوتی از طریق برنامههای WhatsApp یا Skype که از صدا بر روی پروتکل اینترنت استفاده میکنند متفاوت است.

در حقیقت، تماسهای WiFi، که توسط دستگاههای دارای اندروید و iOS پشتیبانی میشوند، به کاربران اجازه میدهد تا تماسهای صوتی را از طریق WiFi و با اتصال به Edge Packet Data Gateway(7) که از پروتکل رمزنگاری شده IP security(8) استفاده میکند، انجام دهند.

مشابه ویژگی اتصال خودکار WiFi، پروتکل Internet Key Exchange(9) برای احراز هویت تماسهای از طریق WiFi استفاده میشود که بر پایه شناسههایی مانند شماره IMSI است که بر روی EAP-AKA مبادله میشوند.

تبادلات به صورت رمزنگاری شده هستند، اما مشکل اینجاست که آنها توسط یک مرجع صدور گواهی محافظت نمیشوند.

محققان میگویند: این موضوع باعث حملات فردی در میان شده(۱۰) و به مهاجمان اجازه میدهد تا از طریق مداخله در ترافیکِ یک تلفن هوشمند، تلاش کنند تا یک تماس از طریق WiFi برقرار کرده و به سرعت شماره IMSI را استخراج کنند.

خبر خوب این است که شما میتوانید گزینه تماس از طریق WiFi را بر روی دستگاه خود غیرفعال کنید اما اتصال خودکار Wi-Fi تنها زمانی میتواند غیرفعال شود که یک شبکه در محدوده باشد.

محققان این موضوع را به شرکتهای سیستم عامل تلفن همراه شامل اپل، گوگل، مایکروسافت، بلکبری و دیگر اپراتورها مانند GSMA اطلاع دادند و با آنها جهت محافظت از شماره IMSI همکاری کردند.

اپل، در نتیجه گفتگو و تعامل با این محققان، یک تکنولوژی جدید در iOS نسخه ۱۰ قرار داده است که به گوشیها اجازه میدهد نامهای مستعار را به جای شناسهها تبادل کنند تا از این تهدید جلوگیری کنند.

منبع

[۱] http://thehackernews.com/2016/11/imsi-track-cellphone.html

(۱) Mimicking

(۲) International mobile subscriber identity

(۳) Read-only

(۴) Extensible Authentication Protocol (EAP)

(۵) Authentication and Key Agreement (AKA) protocols

(۶) Masquerading

(۷) EPDG

(۸) IPSec

(۹) IKEv2

(۱۰) man-in-the-middle (MITM)

ثبت ديدگاه