دستگاههای اندرویدی گوگل و سامسونگ در برابر یک حمله کانال جانبی[۱] با نام رمز Pixnapping آسیبپذیر تشخیص داده شدهاند که میتواند برای سرقت مخفیانه کدهای احراز هویت دومرحلهای (۲FA)، جدول زمانی نقشههای گوگل و سایر دادههای حساس بدون اطلاع کاربران، پیکسل به پیکسل، مورد بهرهبرداری قرار گیرد.

دستگاههای اندرویدی گوگل و سامسونگ در برابر یک حمله کانال جانبی[۱] با نام رمز Pixnapping آسیبپذیر تشخیص داده شدهاند که میتواند برای سرقت مخفیانه کدهای احراز هویت دومرحلهای (۲FA)، جدول زمانی نقشههای گوگل و سایر دادههای حساس بدون اطلاع کاربران، پیکسل به پیکسل، مورد بهرهبرداری قرار گیرد.

این حمله توسط گروهی از دانشگاهیان دانشگاه کالیفرنیا (برکلی)، دانشگاه واشنگتن، دانشگاه کالیفرنیا (سن دیگو) و دانشگاه کارنگی ملون با نام رمز Pixnapping نامگذاری شده است.

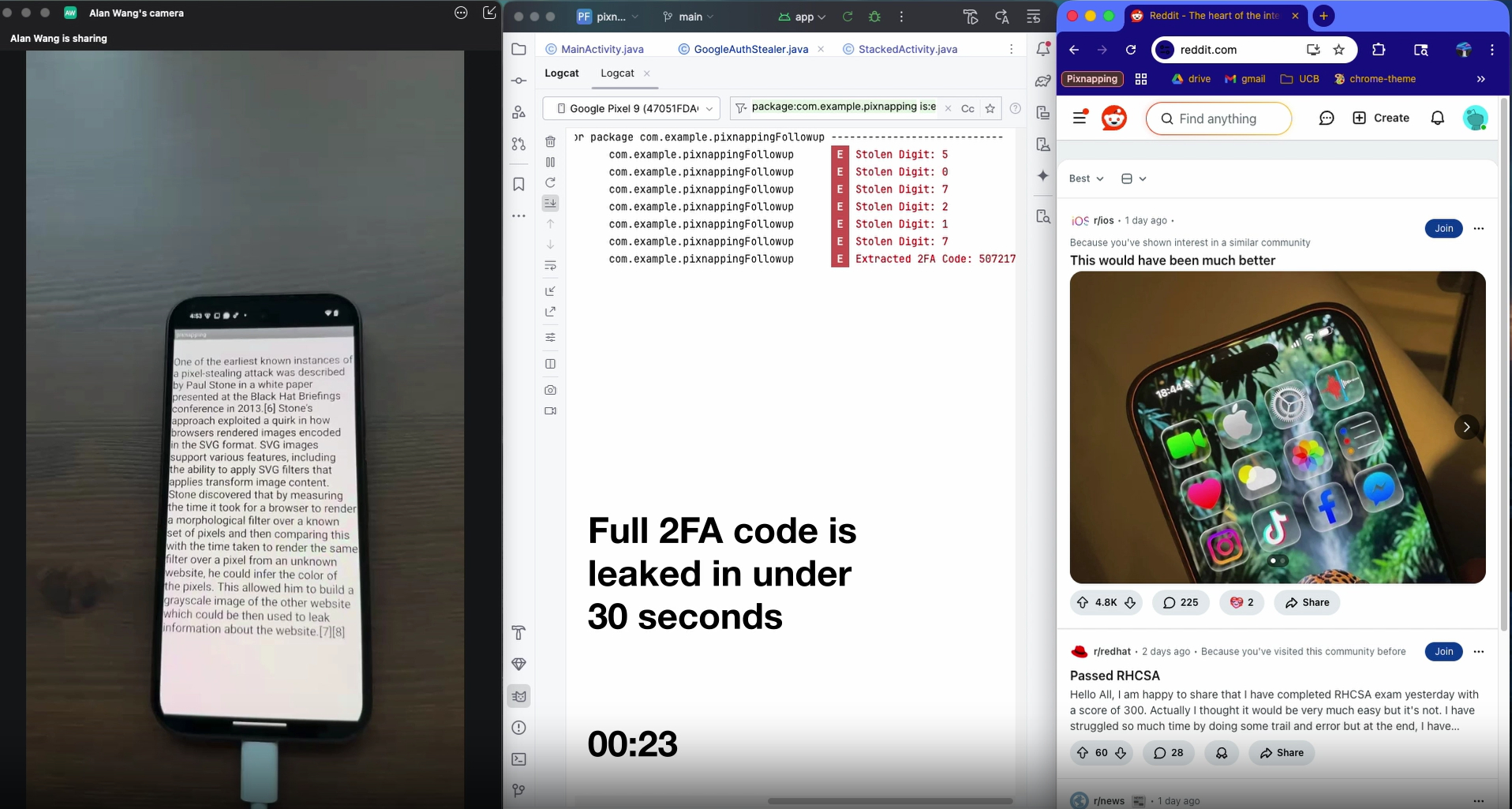

Pixnapping، در هسته خود، یک چارچوب سرقت پیکسل است که دستگاههای اندرویدی را بهگونهای هدف قرار میدهد که از راهکارهای مقابله با مرورگر عبور میکند و حتی با بهرهگیری از APIهای اندروید و یک کانال جانبی سختافزاری، دادهها را از برنامههای غیر مرورگر مانند Google Authenticator استخراج میکند و به یک برنامه مخرب اجازه میدهد تا از این تکنیک برای گرفتن کدهای ۲FA در کمتر از ۳۰ ثانیه استفاده کند.

محققان در مقالهای گفتند[۲]: «مشاهدات کلیدی ما این است که APIهای اندروید به مهاجم این امکان را میدهند که حملاتی مشابه حملات [پاول] استون[۳] را در خارج از مرورگر ایجاد کند. بهطور خاص، یک برنامه مخرب میتواند پیکسلهای قربانی را از طریق اهداف اندروید وارد خط لوله رندر کند و با استفاده از مجموعهای از فعالیتهای نیمهشفاف اندروید، روی آن پیکسلهای قربانی محاسبه انجام دهد.»

این مطالعه بهطور خاص بر روی پنج دستگاه از گوگل و سامسونگ که نسخههای ۱۳ تا ۱۶ اندروید را اجرا میکنند، متمرکز شده است و اگرچه مشخص نیست که آیا دستگاههای اندرویدی سایر تولیدکنندگان تجهیزات اصلی (OEM) در معرض Pixnapping هستند یا خیر، اما روش اساسی لازم برای انجام این حمله در همه دستگاههایی که سیستمعامل موبایل را اجرا میکنند، وجود دارد.

آنچه این حمله جدید را قابلتوجه میکند این است که هر برنامه اندرویدی میتواند برای اجرای آن استفاده شود، حتی اگر برنامه هیچ مجوز خاصی از طریق فایل مانیفست خود نداشته باشد. بااینحال، این حمله فرض میکند که قربانی به روش دیگری متقاعد شده است که برنامه را نصب و راهاندازی کند.

کانال جانبی که Pixnapping را ممکن میسازد، GPU.zip[4] است که توسط برخی از همین محققان در سپتامبر ۲۰۲۳ فاش شد. این حمله اساساً از یک ویژگی فشردهسازی در پردازندههای گرافیکی مجتمع مدرن (iGPU) برای انجام حملات سرقت پیکسل cross-origin در مرورگر با استفاده از فیلترهای SVG استفاده میکند.

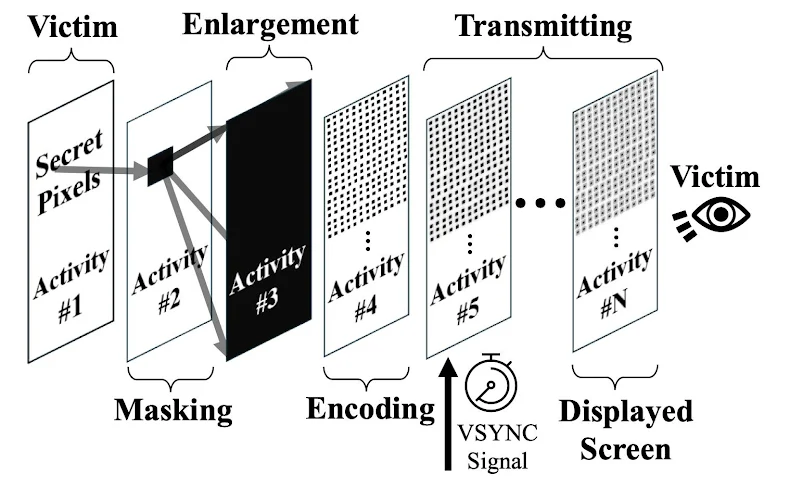

آخرین نوع حمله، این را با API blur پنجره اندروید ترکیب میکند تا دادههای رندر را فاش کند و سرقت از برنامههای قربانی را ممکن سازد. برای دستیابی به این هدف، از یک برنامه مخرب اندروید برای ارسال پیکسلهای برنامه قربانی به خط لوله رندر و همپوشانی فعالیتهای نیمه شفاف با استفاده از [۵]intents استفاده میشود – یک مکانیسم نرمافزاری اندروید که امکان پیمایش بین برنامهها و فعالیتها[۶] را فراهم میکند.

بهعبارتدیگر، ایده این است که یک برنامه هدف حاوی اطلاعات موردنظر (مثلاً کدهای ۲FA) را فراخوانی کرده و باعث شود دادهها برای رندر ارسال شوند، و پسازآن برنامه مخرب نصبشده روی دستگاه، مختصات یک پیکسل هدف (یعنی آنهایی که حاوی کد ۲FA هستند) را جدا کرده و مجموعهای از فعالیتهای نیمهشفاف را برای پوشاندن، بزرگ کردن و انتقال آن پیکسل با استفاده از کانال جانبی القا میکند. سپس این مرحله برای هر پیکسلی که به خط لوله رندر ارسال میشود، تکرار میشود.

محققان گفتند که اندروید به دلیل ترکیبی از سه عامل که به یک برنامه اجازه میدهد تا –

- فعالیتهای برنامه دیگری را به خط لوله رندر اندروید ارسال کند (مثلاً با اهداف)

- عملیات گرافیکی (مثلاً تاری) را روی پیکسلهای نمایش دادهشده توسط فعالیتهای برنامه دیگر القا کند

- عوارض جانبی وابسته به رنگ پیکسل عملیات گرافیکی را اندازهگیری کند

گوگل این مشکل را تحت شناسه CVE CVE-2025-48561 (امتیاز ۵٫۵ در CVSS) ردیابی میکند[۷]. این غول فناوری، پچهایی برای این آسیبپذیری بهعنوان بخشی از بولتن امنیتی اندروید سپتامبر ۲۰۲۵ خود منتشر کرد[۸] و گوگل خاطرنشان کرد[۹]: «برنامهای که درخواست تعداد زیادی محوشدگی میکند: (۱) با اندازهگیری مدتزمان لازم برای انجام محوشدگی در پنجرهها، سرقت پیکسل را فعال میکند، [و] (۲) احتمالاً بههرحال خیلی معتبر نیست.»

سخنگوی گوگل به The Hacker News گفت: «ما در بولتن امنیتی اندروید سپتامبر، پچی برای CVE-2025-48561 منتشر کردیم که تا حدی این رفتار را کاهش میدهد. ما در حال انتشار پچ دیگری برای این آسیبپذیری در بولتن امنیتی اندروید دسامبر هستیم. ما هیچ مدرکی دال بر بهرهبرداری در سطح اینترنت ندیدهایم.»

بااینحال، از آن زمان مشخص شده است که یک روش بهروزرسانیشده با «تغییر زمانبندی آن» وجود دارد که میتواند برای فعال کردن مجدد Pixnapping استفاده شود. این شرکت خاطرنشان کرد که در حال آمادهسازی یک وصله دوم و جامعتر برای رفع این حمله جدید است که از اقدامات مقابلهای موجود عبور میکند و افزود که بهرهبرداری از این نقص نیاز به دادههای خاصی در مورد دستگاه هدف دارد و هیچ مورد مخربی که از آن بهرهبرداری کند در گوگل پلی پیدا نکرده است.

علاوه بر این، این مطالعه نشان داد که درنتیجه این رفتار، مهاجم میتواند با دور زدن محدودیتهای اعمالشده[۱۰] از زمان اندروید ۱۱ که مانع از جستجوی لیست تمام برنامههای نصبشده روی دستگاه کاربر میشود، تشخیص دهد که آیا یک برنامه دلخواه روی دستگاه نصب شده است یا خیر. دور زدن لیست برنامهها همچنان وصله نشده است و گوگل آن را با عنوان “اصلاح نخواهد شد” علامتگذاری کرده است.

محققان نتیجه گرفتند: «مانند مرورگرها در ابتدا، طراحی عمداً مشارکتی و چندعاملی لایهبندی برنامههای تلفن همراه، محدودیتهای آشکار را ناخوشایند میکند.»

«لایهبندی برنامهها از بین نمیرود و برنامههای لایهبندی شده با سبک محدودیت بدون کوکیهای شخص ثالث بیفایده خواهند بود. یک پاسخ واقعبینانه این است که حملات جدید را بهاندازه حملات قدیمی ناخوشایند کنیم: به برنامههای حساس اجازه دهیم که انصراف دهند و قابلیتهای اندازهگیری مهاجم را محدود کنیم تا هرگونه اثبات مفهومی صرفاً در حد همان باشد.»

منابع

[۱] https://en.wikipedia.org/wiki/Side-channel_attack

[۲] https://www.pixnapping.com

[۳] https://web.archive.org/web/20130821233359/https://contextis.co.uk/files/Browser_Timing_Attacks.pdf

[۴] https://thehackernews.com/2023/09/researchers-uncover-new-gpu-side.html

[۵] https://developer.android.com/guide/components/intents-filters

[۶] https://developer.android.com/guide/components/activities/intro-activities

[۷] https://nvd.nist.gov/vuln/detail/CVE-2025-48561

[۸] https://source.android.com/docs/security/bulletin/2025-09-01

[۹] https://android.googlesource.com/platform/frameworks/native/+/41eafc6fe601f972dc86f6edf10ad7efbd3f59bd

[۱۰] https://developer.android.com/training/package-visibility

[۱۱] https://thehackernews.com/2025/10/new-pixnapping-android-flaw-lets-rogue.html

ثبت ديدگاه