محققان امنیت سایبری جزئیات یک درب پشتی جدید مبتنی بر Rust به نام ChaosBot را فاش کردهاند که میتواند به اپراتورها اجازه دهد تا شناسایی انجام دهند و دستورات دلخواه را روی میزبانهای آسیبدیده اجرا کنند.

محققان امنیت سایبری جزئیات یک درب پشتی جدید مبتنی بر Rust به نام ChaosBot را فاش کردهاند که میتواند به اپراتورها اجازه دهد تا شناسایی انجام دهند و دستورات دلخواه را روی میزبانهای آسیبدیده اجرا کنند.

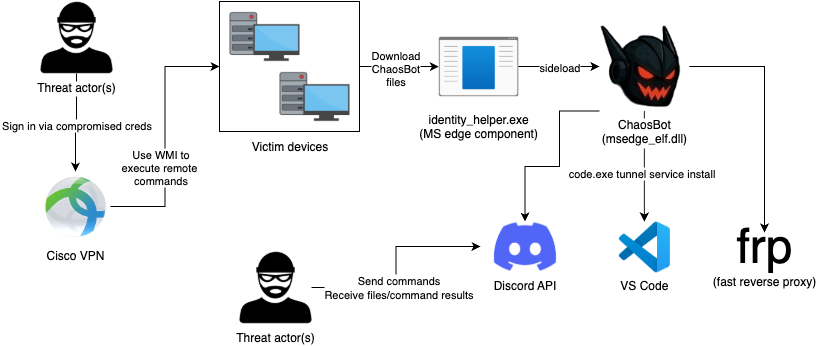

شرکت eSentire در یک گزارش فنی که هفته گذشته منتشر شد، گفت[۱]: «عاملان تهدید از اعتبارنامههای آسیبدیدهای که هم به Cisco VPN و هم به یک حساب Active Directory با امتیاز بالا به نام ‘serviceaccount’ نگاشت شده بودند، استفاده کردند. آنها با استفاده از حساب آسیبدیده، از WMI برای اجرای دستورات از راه دور در سیستمهای شبکه استفاده کردند و استقرار و اجرای ChaosBot را تسهیل کردند.»

این شرکت امنیت سایبری کانادایی اعلام کرد که اولین بار این بدافزار را در اواخر سپتامبر ۲۰۲۵ در محیط یک مشتری خدمات مالی شناسایی کرده است.

ChaosBot به دلیل بهرهبرداری از Discord برای فرماندهی و کنترل (C2) قابلتوجه است و نام خود را از یک پروفایل Discord که توسط عامل تهدید پشت آن نگهداری میشود، گرفته است. این عامل تهدید با نام مستعار آنلاین “chaos_00019” شناخته میشود و مسئول صدور دستورات از راه دور به دستگاههای آلوده است. حساب کاربری دوم Discord که با عملیات C2 مرتبط است، lovebb0024 است.

از طرف دیگر، مشاهده شده است که این بدافزار از پیامهای فیشینگ حاوی یک فایل میانبر ویندوز (LNK) مخرب بهعنوان یک بردار توزیع استفاده میکند. اگر گیرنده پیام فایل LNK را باز کند، یک دستور PowerShell برای دانلود و اجرای ChaosBot اجرا میشود، درحالیکه یک PDF جعلی که بهعنوان مکاتبات قانونی از بانک دولتی ویتنام ظاهر میشود، بهعنوان یک مکانیسم حواسپرتی نمایش داده میشود.

این بار داده یک DLL مخرب (“msedge_elf.dll”) است که با استفاده از باینری مایکروسافت اج به نام “identity_helper.exe” بارگذاری جانبی میشود، پسازآن شناسایی سیستم را انجام میدهد و یک پروکسی معکوس سریع ([۲]FRP) را دانلود میکند تا یک پروکسی معکوس[۳] را در شبکه باز کند و دسترسی مداوم به شبکه آسیبدیده را حفظ کند.

همچنین مشخص شده است که عاملان تهدید از این بدافزار برای پیکربندی ناموفق یک سرویس تونل کد ویژوال استودیو[۴] استفاده میکنند تا بهعنوان یک درب پشتی اضافی برای فعال کردن ویژگیهای اجرای دستور عمل کند. بااینحال، عملکرد اصلی این بدافزار، تعامل با یک کانال Discord ایجادشده توسط اپراتور با نام رایانه قربانی برای دریافت دستورالعملهای بیشتر است.

برخی از دستورات پشتیبانی شده در زیر فهرست شدهاند:

- shell، برای اجرای دستورات shell از طریق PowerShell

- scr، برای گرفتن اسکرینشات

- download، برای دانلود فایلها در دستگاه قربانی

- upload، برای آپلود فایل در کانال Discord

eSentire گفت: “انواع جدید ChaosBot از تکنیکهای فرار برای دور زدن [۵]ETW [ردیابی رویداد برای ویندوز] و ماشینهای مجازی استفاده میکنند.”

“اولین تکنیک شامل وصله کردن چند دستورالعمل اول ntdll!EtwEventWrite (xor eax, eax -> ret) است. تکنیک دوم آدرسهای MAC سیستم را در برابر پیشوندهای آدرس MAC ماشین مجازی شناختهشده برای VMware و VirtualBox بررسی میکند. در صورت یافتن تطابق، بدافزار خارج میشود.”

باجافزار Chaos ویژگیهای مخرب و ربودن کلیپبورد را به دست میآورد

این افشاگری در Fortinet منتشر شده است. FortiGuard Labs جزئیاتی از یک نوع باجافزار جدید [۶]Chaos که با زبان C++ نوشته شده است، ارائه میدهد که قابلیتهای مخرب جدیدی را برای حذف غیرقابلبرگشت فایلهای بزرگ بهجای رمزگذاری آنها و دستکاری محتوای کلیپبورد با تعویض آدرسهای بیتکوین با یک کیف پول تحت کنترل مهاجم برای هدایت انتقال ارزهای دیجیتال ارائه میدهد.

این شرکت اعلام کرد[۷]: “این استراتژی دوگانه رمزگذاری مخرب و سرقت مالی پنهان، تبدیل Chaos به یک تهدید تهاجمیتر و چندوجهی را که برای به حداکثر رساندن سود مالی طراحی شده است، برجسته میکند.”

با ترکیب تاکتیکهای اخاذی مخرب و ربودن کلیپبورد برای سرقت ارزهای دیجیتال، مهاجمان قصد دارند باجافزار Chaos-C++ را بهعنوان ابزاری قدرتمند معرفی کنند که نهتنها میتواند فایلها را رمزگذاری کند، بلکه محتوای هر فایلی بزرگتر از ۱.۳ گیگابایت را نیز حذف کرده و کلاهبرداری مالی را تسهیل کند.

دانلود کننده باجافزار Chaos-C++ خود را بهعنوان ابزارهای جعلی مانند System Optimizer v2.1 معرفی میکند تا کاربران را برای نصب آنها فریب دهد. شایانذکر است که نسخههای قبلی باجافزار Chaos، مانند Lucky_Gh0$t، تحت پوشش OpenAI ChatGPT و InVideo AI توزیع شده بودند[۸].

پس از اجرا، این بدافزار وجود فایلی با نام “%APPDATA%\READ_IT.txt” را بررسی میکند که نشان میدهد باجافزار قبلاً روی دستگاه اجرا شده است. اگر فایل وجود داشته باشد، وارد حالتی به نام حالت نظارت میشود تا کلیپبورد سیستم را زیر نظر داشته باشد.

درصورتیکه فایل وجود نداشته باشد، Chaos-C++ بررسی میکند که آیا با امتیازات مدیریتی در حال اجرا است یا خیر، و در این صورت، مجموعهای از دستورات را برای جلوگیری از بازیابی سیستم اجرا میکند و سپس فرآیند رمزگذاری را برای رمزگذاری کامل فایلهایی که کمتر از ۵۰ مگابایت هستند، آغاز میکند و فایلهایی را که حجمی بین ۵۰ مگابایت تا ۱.۳ گیگابایت دارند، احتمالاً به دلایل افزایش بهرهوری، نادیده میگیرد.

فورتینت گفت: «بهجای تکیه صرف بر رمزگذاری کامل فایل، ++Chaos-C ترکیبی از روشها، ازجمله رمزگذاری متقارن یا نامتقارن و یک روال XOR جایگزین را به کار میگیرد. دانلودکنندهی همهکارهی آن نیز اجرای موفقیتآمیز را تضمین میکند. این رویکردها در کنار هم، اجرای باجافزار را قویتر و مختل کردن آن را دشوارتر میکنند.»

منابع[۱] https://www.esentire.com/blog/new-rust-malware-chaosbot-uses-discord-for-command-and-control

[۲] https://github.com/fatedier/frp

[۳] https://www.cloudflare.com/learning/cdn/glossary/reverse-proxy

[۴] https://thehackernews.com/2025/08/attackers-abuse-velociraptor-forensic.html

[۵] https://learn.microsoft.com/en-us/windows-hardware/drivers/devtest/event-tracing-for-windows–etw-

[۶] https://thehackernews.com/2025/07/chaos-raas-emerges-after-blacksuit.html

[۷] https://www.fortinet.com/blog/threat-research/evolution-of-chaos-ransomware-faster-smarter-and-more-dangerous

[۸] https://thehackernews.com/2025/05/cybercriminals-target-ai-users-with.html

[۹] https://thehackernews.com/2025/10/new-rust-based-malware-chaosbot-hijacks.html

ثبت ديدگاه