شرکت امنیت سایبری هانترس اعلام کرد[۱] که بهرهبرداری فعال و در سطح اینترنت از یک نقص امنیتی وصله نشده که محصولات Gladinet CentreStack و TrioFox را تحت تأثیر قرار میدهد، مشاهده کرده است.

شرکت امنیت سایبری هانترس اعلام کرد[۱] که بهرهبرداری فعال و در سطح اینترنت از یک نقص امنیتی وصله نشده که محصولات Gladinet CentreStack و TrioFox را تحت تأثیر قرار میدهد، مشاهده کرده است.

این آسیبپذیری روز صفر که با شناسهی CVE-2025-11371 (امتیاز ۶٫۱ در CVSS) ردیابی میشود[۲]، یک اشکال گنجاندن فایل محلی غیرمجاز[۳] است که امکان افشای ناخواستهی فایلهای سیستم را فراهم میکند. این آسیبپذیری تمام نسخههای نرمافزار قبل از ۱۶٫۷٫۱۰۳۶۸٫۵۶۵۶۰ را تحت تأثیر قرار میدهد.

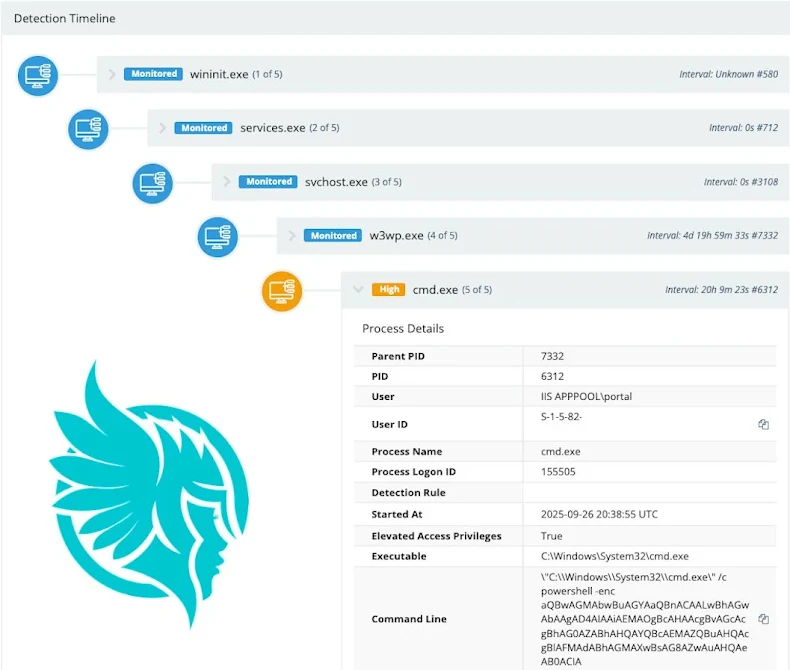

هانترس اعلام کرد که اولین بار این فعالیت را در ۲۷ سپتامبر ۲۰۲۵ شناسایی کرده و متوجه شده است که تاکنون سه مشتری آن تحت تأثیر قرار گرفتهاند.

شایان ذکر است که هر دو برنامه قبلاً تحت تأثیر CVE-2025-30406 (امتیاز ۹ در CVSS) قرار گرفتهاند[۴]، موردی از کلید ماشین کدگذاری شده[۵] که میتواند به یک عامل تهدید اجازه دهد تا از طریق آسیبپذیری deserialization ViewState، اجرای کد از راه دور را انجام دهد. این آسیبپذیری از آن زمان تاکنون تحت بهرهبرداری فعال قرار گرفته است.

به گفتهی هانترس، CVE-2025-11371 به یک عامل تهدید اجازه میداد تا کلید ماشین را از فایل Web.config برنامه بازیابی کند تا از طریق آسیبپذیری deserialization ViewState که قبلاً ذکر شد، اجرای کد از راه دور را انجام دهد. جزئیات بیشتر این نقص با توجه به کاوش فعال و عدم وجود وصله، مخفی نگه داشته شده است.

در یک موردبررسی شده توسط شرکت، نسخه آسیبدیده جدیدتر از ۱۶٫۴٫۱۰۳۱۵٫۵۶۳۶۸ بود و در برابر CVE-2025-30406 آسیبپذیر نبود، که نشان میدهد مهاجمان میتوانند از نسخههای قبلی بهرهبرداری کرده و از کلید ماشین کدگذاری شده برای اجرای کد از راه دور از طریق نقص deserialization ViewState استفاده کنند.

در این فاصله، به کاربران توصیه میشود که کنترلکنندهی “temp” را در فایل Web.config برای UploadDownloadProxy واقع در “C:\Program Files (x86)\Gladinet Cloud Enterprise\UploadDownloadProxy\Web.config” غیرفعال کنند.

“این امر بر برخی از عملکردهای پلتفرم تأثیر خواهد گذاشت؛ برایان مسترز، جیمز مکلاکلان، جای مینتون و جان هاموند، محققان هانترس، گفتند: «با این حال، این تضمین میکند که این آسیبپذیری تا زمانی که وصله نشود، قابل بهرهبرداری نخواهد بود.»

منابع[۱] https://www.huntress.com/blog/gladinet-centrestack-triofox-local-file-inclusion-flaw

[۲] https://www.cve.org/CVERecord?id=CVE-2025-11371

[۳] https://www.invicti.com/learn/local-file-inclusion-lfi

[۴] https://thehackernews.com/2025/04/gladinets-triofox-and-centrestack-under.html

[۵] https://thehackernews.com/2025/09/cisa-orders-immediate-patch-of-critical.html

[۶] https://thehackernews.com/2025/10/from-lfi-to-rce-active-exploitation.html

ثبت ديدگاه