تیمی از دانشگاهیان از ETH زوریخ[۱] و گوگل[۲] نوع جدیدی از حمله RowHammer را کشف کردهاند[۳] که تراشههای حافظه Double Data Rate 5 (DDR5) از شرکت SK Hynix، فروشنده نیمههادی کره جنوبی را هدف قرار میدهد.

تیمی از دانشگاهیان از ETH زوریخ[۱] و گوگل[۲] نوع جدیدی از حمله RowHammer را کشف کردهاند[۳] که تراشههای حافظه Double Data Rate 5 (DDR5) از شرکت SK Hynix، فروشنده نیمههادی کره جنوبی را هدف قرار میدهد.

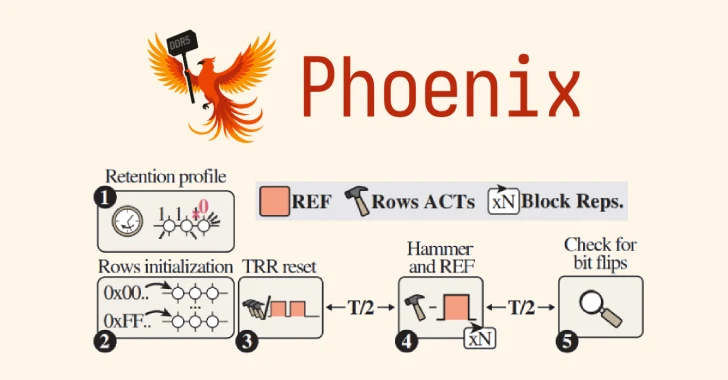

نوع حمله RowHammer، با نام رمز [۴]Phoenix ([5]CVE-2025-6202، امتیاز ۷٫۱ در CVSS)، قادر به دور زدن مکانیسمهای حفاظتی پیچیدهای است که برای مقاومت در برابر این حمله تعبیه شدهاند.

گروه امنیت رایانه (COMSEC) در ETH زوریخ گفت: “ما ثابت کردهایم که فعالسازی قابلاعتماد Bit Flip های RowHammer در دستگاههای DDR5 از SK Hynix در مقیاس بزرگتر امکانپذیر است. ما همچنین ثابت کردیم که ECC روی تراشه RowHammer را متوقف نمیکند و حملات End-to-End RowHammer هنوز با DDR5 امکانپذیر است.”

RowHammer به یک آسیبپذیری سختافزاری اشاره دارد[۶] که در آن دسترسی مکرر به یک ردیف حافظه در یک تراشه DRAM میتواند Bit Flip ها را در ردیفهای مجاور فعال کند و منجر به تخریب دادهها شود. این میتواند متعاقباً توسط بازیگران بد برای دسترسی غیرمجاز به دادهها، افزایش امتیازات یا حتی ایجاد حمله انکار سرویس مورداستفاده قرار گیرد.

اگرچه اولین بار در سال ۲۰۱۴ نشان داده شد، تراشههای DRAM آینده بیشتر در معرض حملات RowHammer[7] قرار دارند زیرا تولیدکنندگان DRAM برای افزایش ظرفیت DRAM به مقیاسبندی چگالی وابسته هستند.

در مطالعهای که توسط محققان ETH Zürich در سال ۲۰۲۰ منتشر شد، مشخص شد[۸] که “تراشههای DRAM جدیدتر در برابر RowHammer آسیبپذیرتر هستند: با کاهش اندازه ویژگیهای دستگاه، تعداد فعالسازیهای موردنیاز برای ایجاد یک bit flip RowHammer نیز کاهش مییابد.”

تحقیقات بیشتر در مورد این موضوع نشان داده است[۹] که این آسیبپذیری ابعاد مختلفی دارد و به متغیرهای مختلفی ازجمله شرایط محیطی (دما و ولتاژ)، تغییرات فرآیند، الگوهای دادههای ذخیرهشده، الگوهای دسترسی به حافظه و سیاستهای کنترل حافظه حساس است.

برخی از اقدامات اولیه برای کاهش حملات RowHammer شامل کد تصحیح خطا (ECC) و بهروزرسانی ردیف هدف (TRR) است. بااینحال، ثابت شده است که این اقدامات متقابل در برابر حملات پیچیدهتری مانند [۱۰]TRRespass، [۱۱]SMASH، [۱۲]Half-Double و [۱۳]Blacksmith بیاثر هستند.

آخرین یافتههای ETH Zürich و Google نشان میدهد که میتوان از سد دفاعی پیشرفته TRR در حافظه DDR5 عبور کرد و این امر، دری را برای چیزی که محققان آن را «اولین بهرهبرداری از افزایش امتیاز RowHammer در یک سیستم دسکتاپ استاندارد و در سطح تولید مجهز به حافظه DDR5» مینامند، باز میکند.

بهعبارتدیگر، نتیجه نهایی، یک بهرهبرداری از افزایش امتیاز است که در کمتر از ۱۰۹ ثانیه به ریشه یک سیستم DDR5 با تنظیمات پیشفرض دسترسی پیدا میکند. بهطور خاص، این حمله از این واقعیت بهرهبرداری میکند که روش کاهش، فواصل بهروزرسانی خاصی را برای تغییر بیتها در هر ۱۵ تراشه حافظه DDR5 در مجموعه آزمایشی که بین سالهای ۲۰۲۱ تا ۲۰۲۴ تولید شدهاند، نمونهبرداری نمیکند.

سناریوهای بهرهبرداری بالقوه شامل این تغییر بیتها، امکان هدف قرار دادن کلیدهای RSA-2048 یک ماشین مجازی مشترک برای شکستن احراز هویت SSH و همچنین استفاده از فایل باینری sudo برای افزایش امتیازات محلی به کاربر ریشه را فراهم میکند.

محققان گفتند: “از آنجایی که دستگاههای DRAM در طبیعت قابل بهروزرسانی نیستند، برای سالهای زیادی آسیبپذیر باقی خواهند ماند. ما توصیه میکنیم نرخ بهروزرسانی را به ۳ برابر افزایش دهید، که مانع از فعال شدن تغییر بیتها توسط Phoenix در سیستمهای آزمایشی ما شد.”

این افشاگری چند هفته پسازآن صورت میگیرد که تیمهای تحقیقاتی از دانشگاه جورج میسون و موسسه فناوری جورجیا، دو حمله مختلف RowHammer به نامهای [۱۴]OneFlip و [۱۵]ECC.fail را به ترتیب شرح دادند.

درحالیکه OneFlip حول محور ایجاد یک bit flip برای تغییر وزنهای مدل شبکه عصبی عمیق ([۱۶]DNN) و فعال کردن رفتار ناخواسته میچرخد، ECC.fail بهعنوان اولین حمله RowHammer سرتاسری توصیف میشود که علیه ماشینهای سرور DDR4 با حافظه ECC مؤثر است.

محققان گفتند: “برخلاف همتایان رایانه شخصی خود، سرورها محافظتهای بیشتری در برابر خرابی دادههای حافظه (مانند RowHammer یا bit flips اشعه کیهانی) به شکل کدهای تصحیح خطا دارند. اینها میتوانند bit flips را در حافظه تشخیص دهند و حتی بهطور بالقوه آنها را اصلاح کنند. ECC.fail با القای دقیق bit flips RowHammer در مکانهای خاصی از حافظه، این محافظتها را دور میزند.”

منابع[۱] https://comsec.ethz.ch/research/dram/phoenix

[۲] https://security.googleblog.com/2025/09/supporting-rowhammer-research-to.html

[۳] https://thehackernews.com/2025/07/gpuhammer-new-rowhammer-attack-variant.html

[۴] https://github.com/comsec-group/phoenix

[۵] https://www.cve.org/CVERecord?id=CVE-2025-6202

[۶] https://thehackernews.com/2024/03/new-zenhammer-attack-bypasses-rowhammer.html

[۷] https://arxiv.org/abs/2501.14328

[۸] https://ieeexplore.ieee.org/document/9138944

[۹] https://dl.acm.org/doi/10.1145/3566097.3568350

[۱۰] https://thehackernews.com/2020/03/rowhammer-vulnerability-ddr4-dram.html

[۱۱] https://thehackernews.com/2021/04/new-javascript-exploit-can-now-carry.html

[۱۲] https://thehackernews.com/2021/05/google-researchers-discover-new-variant.html

[۱۳] https://thehackernews.com/2021/11/new-blacksmith-exploit-bypasses-current.html

[۱۴] https://oneflipbackdoor.github.io

[۱۶] https://en.wikipedia.org/wiki/Deep_learning

[۱۷] https://thehackernews.com/2025/09/phoenix-rowhammer-attack-bypasses.html

ثبت ديدگاه