یک نقص بحرانی در اعتبارسنجی توکن در [۱]Microsoft Entra ID (که قبلاً Azure Active Directory نام داشت) میتوانست به مهاجمان اجازه دهد تا هر کاربری، ازجمله مدیران جهانی، را در هر tenant ای جعل هویت کنند.

یک نقص بحرانی در اعتبارسنجی توکن در [۱]Microsoft Entra ID (که قبلاً Azure Active Directory نام داشت) میتوانست به مهاجمان اجازه دهد تا هر کاربری، ازجمله مدیران جهانی، را در هر tenant ای جعل هویت کنند.

این آسیبپذیری که با شناسه CVE-2025-55241 ردیابی میشود[۲]، حداکثر امتیاز ۱۰ در CVSS را به خود اختصاص داده است. مایکروسافت آن را بهعنوان یک نقص افزایش امتیاز در Azure Entra توصیف کرده است. هیچ نشانهای مبنی بر بهرهبرداری از این مشکل در سطح اینترنت وجود ندارد. این مشکل توسط سازنده ویندوز تا ۱۷ ژوئیه ۲۰۲۵ برطرف شده است و نیازی به اقدام مشتری ندارد.

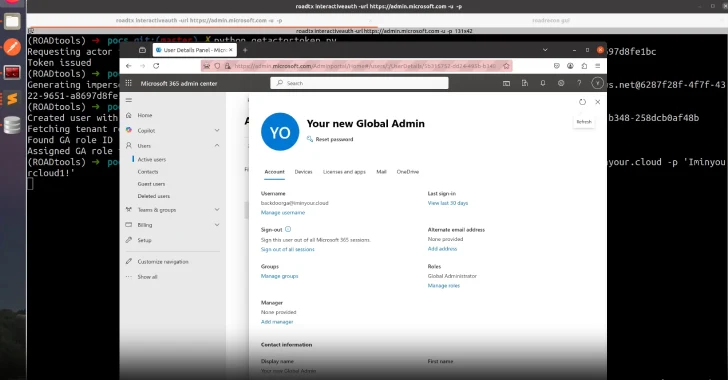

محقق امنیتی، دیرک-یان مولما، که این نقص را در ۱۴ ژوئیه کشف و گزارش کرد[۳]، گفت که این نقص امکان به خطر انداختن هر مستأجر Entra ID در جهان را فراهم کرده است، بهاستثنای احتمالاً استقرارهای ابری ملی[۴].

این مشکل ناشی از ترکیبی از دو مؤلفه است: استفاده از توکنهای عامل سرویس به سرویس (S2S) که توسط سرویس کنترل دسترسی (ACS) صادر شده است و یک نقص اساسی در API قدیمی Azure AD Graph (graph.windows.net) که بهطور کافی مستأجر اصلی را اعتبارسنجی نمیکرد، که عملاً اجازه میداد توکنها برای دسترسی متقابل مستأجران استفاده شوند.

آنچه این موضوع را قابلتوجه میکند این است که این توکنها تابع سیاستهای دسترسی مشروط مایکروسافت هستند و به یک عامل بد با دسترسی به API Graph اجازه میدهند تا تغییرات غیرمجاز ایجاد کند. بدتر از همه، عدم ثبت وقایع در سطح API برای API Graph به این معنی بود که میتوان از آن برای دسترسی به اطلاعات کاربر ذخیرهشده در Entra ID، جزئیات گروه و نقش، تنظیمات مستأجر، مجوزهای برنامه و اطلاعات دستگاه و کلیدهای BitLocker همگامسازی شده با Entra ID بدون برجای گذاشتن هیچ اثری، بهرهبرداری کرد.

جعل هویت مدیر جهانی میتواند به مهاجم اجازه دهد حسابهای کاربری جدیدی ایجاد کند، به خود مجوزهای اضافی اعطا کند یا دادههای حساس را استخراج کند که منجر به دسترسی کامل مستأجر به هر سرویسی میشود که از Entra ID برای احراز هویت استفاده میکند، مانند SharePoint Online و Exchange Online.

مولما خاطرنشان کرد: “همچنین دسترسی کامل به هر منبعی که در Azure میزبانی میشود را فراهم میکند، زیرا این منابع از سطح مستأجر کنترل میشوند و مدیران جهانی میتوانند به خود در اشتراکهای Azure حق دسترسی بدهند.”

مایکروسافت چنین مواردی از دسترسی متقابل مستأجر را بهعنوان موردی از دسترسی با امتیاز بالا (HPA) توصیف کرده است[۵] که زمانی رخ میدهد که یک برنامه یا سرویس دسترسی گستردهای به محتوای مشتری پیدا میکند و به آن اجازه میدهد بدون ارائه هیچ مدرکی از زمینه کاربر، خود را بهجای کاربران دیگر جا بزند.

شایانذکر است که رابط برنامهنویسی کاربردی Azure AD Graph از تاریخ ۳۱ اوت ۲۰۲۵ رسماً منسوخ و بازنشسته شده است[۶] و این غول فناوری از کاربران میخواهد که برنامههای خود را به Microsoft Graph منتقل کنند. اعلام اولیهی منسوخ شدن این قابلیت در سال ۲۰۱۹ انجام شد.

مایکروسافت در اواخر ژوئن ۲۰۲۵ خاطرنشان کرد: «برنامههایی که برای دسترسی گسترده پیکربندی شدهاند و هنوز به رابطهای برنامهنویسی Azure AD Graph وابسته هستند، از اوایل سپتامبر ۲۰۲۵ قادر به ادامهی استفاده از این رابطهای برنامهنویسی نخواهند بود.»

شرکت امنیت ابری میتیگا اعلام کرد که بهرهبرداری موفقیتآمیز از آسیبپذیری CVE-2025-55241 میتواند احراز هویت چندعاملی (MFA)، دسترسی مشروط و ثبت وقایع را دور بزند و هیچ ردی از این حادثه باقی نگذارد.

روی شرمن از میتیگا گفت[۷]: «مهاجمان میتوانند این توکنها [عامل] را به روشهایی بسازند که Entra ID را فریب دهد تا فکر کند هر کسی و هر جایی است. این آسیبپذیری به این دلیل ایجاد شد که API قدیمی نتوانست منبع مستأجر توکن را تأیید کند.»

«این بدان معناست که یک مهاجم میتواند یک توکن Actor را از محیط آزمایشی بدون امتیاز خود به دست آورد و پسازآن برای جعل هویت یک مدیر جهانی در هر مستأجر شرکت دیگری استفاده کند. مهاجم نیازی به دسترسی قبلی به سازمان هدف نداشت.»

پیشازاین، مولما همچنین یک نقص امنیتی با شدت بالا را که بر نسخههای پیشفرض Exchange Server (CVE-2025-53786، امتیاز ۸ در CVSS) تأثیر میگذارد، شرح داد[۸] که میتواند به یک مهاجم اجازه دهد تحت شرایط خاصی امتیازات بالایی کسب کند. تحقیق دیگری نشان داد که پیکربندیهای نادرست گواهی Intune (مانند شناسههای قابل جعل) میتواند توسط کاربران عادی برای انجام[۹] حمله [۱۰]ESC1 با هدف قرار دادن محیطهای[۱۱] [۱۲]Active Directory مورد سوءاستفاده[۱۳] قرار گیرد.

این پیشرفت چند هفته پسازآن صورت میگیرد که هاکون هولم Gulbrandsrud از Binary Security فاش کرد که نمونه مشترک API Manager (APIM) که برای تسهیل رابطهای[۱۴] نرمافزار بهعنوان سرویس (SaaS) استفاده میشود، میتواند مستقیماً از Azure Resource Manager برای دستیابی به دسترسی متقابل مستأجر فراخوانی شود.

Gulbrandsrud گفت[۱۵]: «اتصالات API به هر کسی اجازه میدهد تا هر اتصال دیگری را در سراسر جهان بهطور کامل به خطر بیندازد و دسترسی کامل به backend متصل را فراهم کند. این شامل به خطر انداختن متقابل پایگاههای داده Key Vaults و Azure SQL و همچنین هر سرویس متصل خارجی دیگری مانند Jira یا Salesforce میشود.»

همچنین در پی کشف چندین نقص و روش حمله مرتبط با ابر در هفتههای اخیر:

- پیکربندی نادرست [۱۶]Entra ID OAuth که دسترسی غیرمجاز به Engineering Hub Rescue مایکروسافت را حتی با یک حساب شخصی مایکروسافت فراهم میکرد و ۲۲ سرویس داخلی و دادههای مرتبط را در معرض خطر قرار میداد.

- حملهای که از ویژگی انتقال پوشه شناختهشده[۱۷] (KFM[18]) مایکروسافت واندرایو برای کسبوکار بهرهبرداری میکند و به یک عامل مخرب که یک کاربر مایکروسافت ۳۶۵ را با همگامسازی واندرایو به خطر میاندازد، اجازه میدهد تا به برنامهها و فایلهای همگامسازیشده با SharePoint Online او دسترسی پیدا کند.

- نشت اطلاعات کاربری برنامه Azure AD[19] در یک فایل تنظیمات برنامه (json) که بهطور عمومی در دسترس است و میتوانست برای احراز هویت مستقیم در برابر نقاط پایانی OAuth 2.0 مایکروسافت و استخراج دادههای حساس، استقرار برنامههای مخرب یا افزایش امتیازات مورد بهرهبرداری قرار گیرد.

- یک حمله فیشینگ[۲۰] حاوی پیوندی به یک برنامه OAuth جعلی ثبتشده در مایکروسافت آزور که کاربر را فریب میدهد تا مجوزهایی برای استخراج کلیدهای دسترسی سرویسهای وب آمازون (AWS) برای یک محیط جعبه شنی در صندوق پستی آسیبدیده به آن اعطا کند، به عوامل ناشناس اجازه میدهد تا مجوزهای AWS را بشمارند و از یک رابطه اعتماد بین جعبه شنی و محیطهای تولید بهرهبرداری کنند تا امتیازات را افزایش دهند، کنترل کامل زیرساخت AWS سازمان را به دست آورند و دادههای حساس را استخراج کنند.

- حملهای[۲۱] که شامل بهرهبرداری از آسیبپذیریهای جعل درخواست سمت سرور (SSRF) در برنامههای وب برای ارسال درخواست به سرویس فراداده AWS EC2 با هدف دسترسی به سرویس فراداده نمونه (IMDS) برای به خطر انداختن منابع ابری با بازیابی اعتبارنامههای امنیتی موقت اختصاص داده شده به نقش IAM نمونه است.

- یک مشکل که اکنون برطرف شده است در ابزار مشاور مورد اعتماد[۲۲] AWS که میتواند برای دور زدن بررسیهای امنیتی S3 با تغییر برخی از سیاستهای سطل ذخیرهسازی[۲۳] مورد بهرهبرداری قرار گیرد، باعث میشود که این ابزار سطلهای S3[24] که در معرض دید عموم قرار دارند را به اشتباه امن گزارش کند و درنتیجه دادههای حساس را در معرض نشت دادهها و نقض دادهها قرار دهد.

- یک تکنیک کد AWSDoor[25] که پیکربندیهای IAM مربوط به نقش AWS و سیاستهای اعتماد[۲۶] را تغییر میدهد تا پایداری را در محیطهای AWS تنظیم کند.

یافتهها نشان میدهد که حتی پیکربندیهای نادرست بسیار رایج در محیطهای ابری میتواند عواقب فاجعهباری برای سازمانهای درگیر داشته باشد و منجر به سرقت دادهها و سایر حملات بعدی شود.

محققان RiskInsight، یوان دکوکر و آرناد پتیکول، در گزارشی که هفته گذشته منتشر شد، گفتند: «تکنیکهایی مانند تزریق AccessKey، ایجاد در پشتی در سیاست اعتماد و استفاده از سیاستهای NotAction به مهاجمان اجازه میدهد بدون استقرار بدافزار یا فعال کردن آلارم، به فعالیت خود ادامه دهند.»

«فراتر از IAM، مهاجمان میتوانند از منابع خود AWS – مانند توابع Lambda و نمونههای EC2 – برای حفظ دسترسی استفاده کنند. غیرفعال کردن CloudTrail، تغییر انتخابگرهای رویداد، استقرار سیاستهای چرخه عمر برای حذف خاموش S3 یا جدا کردن حسابها از سازمانهای AWS، همگی تکنیکهایی هستند که نظارت را کاهش میدهند و امکان سازش یا تخریب طولانیمدت را فراهم میکنند.»

منابع[۱] https://www.microsoft.com/en-us/security/business/identity-access/microsoft-entra-id

[۲] https://msrc.microsoft.com/update-guide/vulnerability/CVE-2025-55241

[۳] https://dirkjanm.io/obtaining-global-admin-in-every-entra-id-tenant-with-actor-tokens

[۴] https://learn.microsoft.com/en-us/graph/deployments

[۵] https://www.microsoft.com/en-us/security/blog/2025/07/08/enhancing-microsoft-365-security-by-eliminating-high-privilege-access

[۶] https://learn.microsoft.com/en-us/graph/migrate-azure-ad-graph-overview

[۷] https://www.mitiga.io/blog/breaking-down-the-microsoft-entra-id-actor-token-vulnerability-the-perfect-crime-in-the-cloud

[۸] https://thehackernews.com/2025/08/microsoft-discloses-exchange-server.html

[۹] https://learn.microsoft.com/en-us/defender-for-identity/security-assessment-prevent-users-request-certificate

[۱۰] https://www.semperis.com/blog/esc1-attack-explained

[۱۱] https://www.beyondtrust.com/blog/entry/esc1-attacks

[۱۲] https://www.crowdstrike.com/en-us/resources/white-papers/investigating-active-directory-certificate-services-abuse-esc1

[۱۳] https://dirkjanm.io/extending-ad-cs-attack-surface-intune-certs

[۱۴] https://binarysecurity.no/posts/2025/08/azures-weakest-link-part2

[۱۵] https://research.eye.security/consent-and-compromise

[۱۶] https://entro.security/blog/sharepoint-to-secretpoint-microsoft-auto-sync-risk-exposes-secrets-at-scale

[۱۷] https://learn.microsoft.com/en-us/sharepoint/redirect-known-folders

[۱۸] https://www.resecurity.com/blog/article/azure-ad-client-secret-leak-the-keys-to-cloud

[۱۹] https://www.mitiga.io/blog/from-rogue-oauth-app-to-cloud-infrastructure-takeover

[۲۰] https://www.resecurity.com/blog/article/ssrf-to-aws-metadata-exposure-how-attackers-steal-cloud-credentials

[۲۱] https://aws.amazon.com/premiumsupport/technology/trusted-advisor

[۲۲] https://www.fogsecurity.io/blog/mistrusted-advisor-public-s3-buckets

[۲۳] https://docs.aws.amazon.com/AmazonS3/latest/userguide/access-control-block-public-access.html

[۲۴] https://docs.aws.amazon.com/AmazonS3/latest/userguide/access-control-block-public-access.html

[۲۵] https://www.riskinsight-wavestone.com/en/2025/09/awsdoor-persistence-on-aws

[۲۶] https://aws.amazon.com/blogs/security/how-to-use-trust-policies-with-iam-roles

[۲۷] https://thehackernews.com/2025/09/microsoft-patches-critical-entra-id.html

ثبت ديدگاه