محققان امنیت سایبری یک کمپین بدافزار جدید را شناسایی کردهاند که از فایلهای گرافیک برداری مقیاسپذیر (SVG) بهعنوان بخشی از حملات فیشینگ با جعل هویت سیستم قضایی کلمبیا استفاده میکند.

محققان امنیت سایبری یک کمپین بدافزار جدید را شناسایی کردهاند که از فایلهای گرافیک برداری مقیاسپذیر (SVG) بهعنوان بخشی از حملات فیشینگ با جعل هویت سیستم قضایی کلمبیا استفاده میکند.

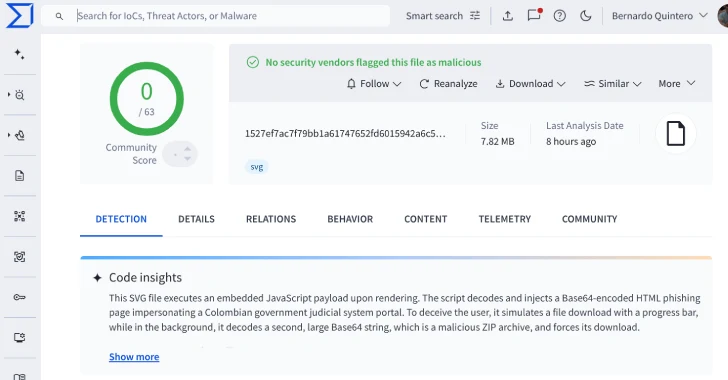

طبق گفته [۱]VirusTotal، فایلهای SVG از طریق ایمیل توزیع میشوند و برای اجرای یک بار داده جاوا اسکریپت جاسازیشده طراحی شدهاند که سپس یک صفحه فیشینگ HTML کدگذاری شده با Base64 را رمزگشایی و تزریق میکند که بهعنوان پورتالی برای Fiscalía General de la Nación، دفتر دادستان کل کلمبیا، ظاهر میشود.

سپس این صفحه یک فرآیند دانلود سند رسمی دولتی را با یک نوار پیشرفت جعلی شبیهسازی میکند، درحالیکه بهطور مخفیانه دانلود یک آرشیو ZIP را در پسزمینه آغاز میکند. ماهیت دقیق فایل ZIP فاش نشده است.

سرویس اسکن بدافزار متعلق به گوگل اعلام کرد که ۴۴ فایل SVG منحصربهفرد پیدا کرده است که همه آنها به دلیل استفاده از تکنیکهایی مانند مبهمسازی، چندریختی و مقادیر زیادی کد ناخواسته برای فرار از روشهای تشخیص استاتیک، توسط موتورهای آنتیویروس شناسایی نشدهاند.

درمجموع، تاکنون ۵۲۳ فایل SVG در سطح اینترنت شناسایی شده است که اولین نمونه آن به ۱۴ اوت ۲۰۲۵ برمیگردد.

ویروستوتال گفت: «با نگاهی عمیقتر، دیدیم که اولین نمونهها بزرگتر، حدود ۲۵ مگابایت، بودند و اندازه آنها با گذشت زمان کاهش یافته است، که نشان میدهد مهاجمان در حال تکامل بارهای داده خود بودهاند.»

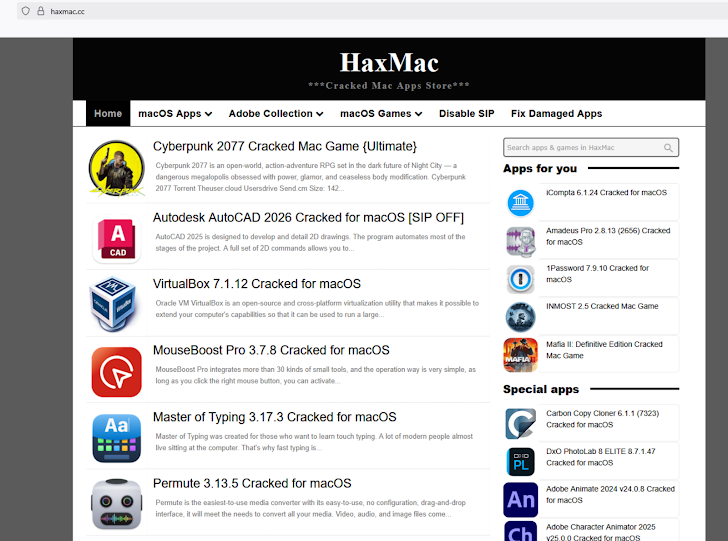

این افشاگری در حالی صورت میگیرد که از نسخههای کرکشده نرمافزارهای قانونی و تاکتیکهای سبک ClickFix برای فریب کاربران جهت آلوده کردن سیستمهای macOS اپل آنها با یک دزد اطلاعات به نام Atomic macOS Stealer (AMOS) استفاده میشود[۲] و مشاغل را در معرض سرقت اطلاعات اعتباری، سرقت مالی و سایر حملات بعدی قرار میدهد.

ترند میکرو گفت[۳]: «AMOS برای سرقت گسترده دادهها طراحی شده است و قادر به سرقت اطلاعات اعتباری، دادههای مرورگر، کیف پولهای ارز دیجیتال، چتهای تلگرام، پروفایلهای VPN، اقلام keychain، Apple Notes و فایلهای پوشههای رایج است. AMOS نشان میدهد که macOS دیگر یک هدف جانبی نیست. با افزایش محبوبیت دستگاههای macOS در محیطهای سازمانی، آنها به یک مرکز جذابتر و سودآورتر برای مهاجمان تبدیل شدهاند.»

زنجیره حمله اساساً شامل هدف قرار دادن کاربرانی است که به دنبال نرمافزار کرکشده در سایتهایی مانند haxmac[.]cc هستند و آنها را به لینکهای دانلود جعلی هدایت میکند که دستورالعملهای نصب را ارائه میدهند که برای فریب آنها جهت اجرای دستورات مخرب در برنامه ترمینال طراحی شدهاند و درنتیجه باعث استقرار AMOS میشوند.

شایانذکر است که اپل به دلیل محافظتهای Gatekeeper در macOS، از نصب فایلهای .dmg که فاقد گواهینامه رسمی مناسب هستند، جلوگیری میکند. این محافظتها مستلزم آن است که بستههای برنامه توسط یک توسعهدهنده شناسایی شده امضاشده و توسط اپل تأیید شوند.

این شرکت افزود: “با انتشار macOS Sequoia، تلاش برای نصب فایلهای .dmg مخرب یا امضا نشده، مانند فایلهایی که در کمپینهای AMOS استفاده میشوند، بهطور پیشفرض مسدود میشوند. اگرچه این امر خطر را بهطور کامل از بین نمیبرد، بهخصوص برای کاربرانی که ممکن است از محافظتهای داخلی عبور کنند، اما مانع از آلودگیهای موفقیتآمیز میشود و مهاجمان را مجبور میکند تا روشهای تحویل خود را تطبیق دهند.”

به همین دلیل است که عاملان تهدید بهطور فزایندهای روی ClickFix سرمایهگذاری میکنند، زیرا به سارق اجازه میدهد تا با استفاده از ترمینال و با استفاده از یک دستور curl که در صفحه دانلود نرمافزار مشخص شده است، روی دستگاه نصب شود.

ترند میکرو گفت: «درحالیکه محافظتهای پیشرفتهی Gatekeeper در macOS Sequoia با موفقیت آلودگیهای سنتی مبتنی بر .dmg را مسدود کردند، عاملان تهدید بهسرعت به روشهای نصب مبتنی بر ترمینال روی آوردند که در دور زدن کنترلهای امنیتی مؤثرتر بودند. این تغییر، اهمیت استراتژیهای دفاعی عمیق را که صرفاً به محافظتهای داخلی سیستمعامل متکی نیستند، برجسته میکند.»

این تحول همچنین به دنبال کشف یک «کمپین سایبری گسترده» رخ داده است که گیمرهایی را که به دنبال تقلب هستند با بدافزار [۴]StealC stealer و سرقت ارزهای دیجیتال هدف قرار میدهد و بیش از ۱۳۵۰۰۰ دلار برای عاملان تهدید به ارمغان آورده است.

طبق گفتهی [۵]CyberArk، این فعالیت به دلیل استفاده از قابلیتهای لودر StealC برای دانلود بارهای اضافی، در این مورد، یک دزد ارزهای دیجیتال که میتواند داراییهای دیجیتال را از کاربران در دستگاههای آلوده استخراج کند، قابل توجه است.

منابع[۱] https://blog.virustotal.com/2025/09/uncovering-colombian-malware-campaign.html

[۲] https://thehackernews.com/2025/06/new-atomic-macos-stealer-campaign.html

[۳] https://www.trendmicro.com/en_us/research/25/i/an-mdr-analysis-of-the-amos-stealer-campaign.html

[۴] https://thehackernews.com/2025/01/mintsloader-delivers-stealc-malware-and.html

[۵] https://www.cyberark.com/resources/threat-research-blog/cheaters-never-win-large-scale-campaign-targets-gamers-who-cheat-with-stealc-and-cryptojacking

[۶] https://thehackernews.com/2025/09/virustotal-finds-44-undetected-svg.html

ثبت ديدگاه