محققان امنیت سایبری، زنجیره حمله جدیدی را کشف کردهاند که از ایمیلهای فیشینگ برای ارائه یک درِ پشتی متنباز به نام VShell استفاده میکند.

محققان امنیت سایبری، زنجیره حمله جدیدی را کشف کردهاند که از ایمیلهای فیشینگ برای ارائه یک درِ پشتی متنباز به نام VShell استفاده میکند.

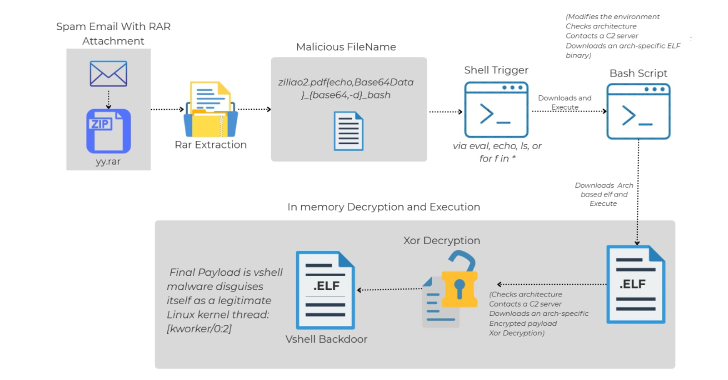

ساگار بِید، محقق Trellix، در یک گزارش فنی گفت[۱]: «زنجیره آلودگی بدافزار مخصوص لینوکس که با یک ایمیل اسپم حاوی یک فایل آرشیو RAR مخرب شروع میشود.»

این بدافزار در داخل محتوای فایل یا یک ماکرو پنهان نیست، بلکه مستقیماً در نام فایل کدگذاری شده است. مهاجم با استفاده هوشمندانه از تزریق دستور shell و کدهای Bash کدگذاری شده با Base64، یک عملیات ساده فهرستبندی فایل را به یک ماشه اجرای خودکار بدافزار تبدیل میکند.

این شرکت امنیت سایبری افزود که این تکنیک از یک الگوی ساده اما خطرناک که معمولاً در اسکریپتهای shell مشاهده میشود، استفاده میکند. این الگو زمانی ایجاد میشود که نام فایلها با پاکسازی ناکافی ارزیابی میشوند و درنتیجه باعث میشوند یک دستور بیاهمیت مانند eval یا echo اجرای کد دلخواه را تسهیل کند.

علاوه بر این، این تکنیک مزیت اضافی دور زدن دفاعهای سنتی را ارائه میدهد، زیرا موتورهای آنتیویروس معمولاً نام فایلها را اسکن نمیکنند.

نقطه شروع حمله، یک پیام ایمیل حاوی یک آرشیو RAR است که شامل فایلی با نام فایل مخرب ساخته شده است.

بهطور خاص، نام فایل شامل کد سازگار با Bash است که برای اجرای دستورات هنگام تفسیر توسط پوسته طراحی شده است. شایانذکر است که صرفاً استخراج فایل از آرشیو باعث اجرا نمیشود. در عوض، این اتفاق فقط زمانی رخ میدهد که یک اسکریپت یا دستور پوسته سعی در تجزیه نام فایل داشته باشد.

ترلیکس گفت، جنبه مهم دیگری که باید در نظر گرفته شود این است که ایجاد دستی نام فایل با این نحو امکانپذیر نیست، به این معنی که احتمالاً با استفاده از زبان دیگری ایجاد شده یا با استفاده از یک ابزار یا اسکریپت خارجی که اعتبارسنجی ورودی پوسته را دور میزند، حذف شده است.

این بهنوبه خود منجر به اجرای یک دانلودکنندهی جاسازیشده با رمزگذاری Base64 میشود که سپس از یک سرور خارجی، یک فایل باینری ELF را برای معماری سیستم مناسب (x86_64، i386، i686، armv7l یا aarch64) بازیابی میکند. این فایل باینری، بهنوبه خود، ارتباط با یک سرور فرمان و کنترل (C2) را آغاز میکند تا بار دادهی رمزگذاری شدهی VShell را دریافت، رمزگشایی و روی میزبان اجرا کند.

ترلیکس گفت که ایمیلهای فیشینگ بهعنوان دعوتنامهای برای یک نظرسنجی محصولات زیبایی پنهان شدهاند و گیرندگان را با پاداش پولی (۱۰ یوان چین) برای تکمیل آن فریب میدهند.

ساگار بِید توضیح داد: “نکته مهم این است که ایمیل شامل یک پیوست بایگانی RAR (‘yy.rar’) است، حتی اگر بهصراحت به کاربر دستور باز کردن یا استخراج آن را ندهد. کاربر با محتوای نظرسنجی حواسش پرت میشود و وجود پیوست ممکن است با یک سند یا فایل داده مرتبط با نظرسنجی اشتباه گرفته شود.”

VShell یک ابزار دسترسی از راه دور مبتنی بر Go است که در سالهای اخیر بهطور گسترده توسط گروههای هکری چینی، ازجمله UNC5174، مورداستفاده قرار گرفته است[۲]. این ابزار از shell معکوس، عملیات فایل، مدیریت فرآیند، ارسال پورت و ارتباطات رمزگذاری شده C2 پشتیبانی میکند.

آنچه این حمله را خطرناک میکند این است که این بدافزار کاملاً در حافظه عمل میکند و از شناسایی مبتنی بر دیسک جلوگیری میکند، و همچنین میتواند طیف وسیعی از دستگاههای لینوکس را هدف قرار دهد.

ترلیکس گفت: “این تجزیهوتحلیل، تکامل خطرناکی را در ارائه بدافزار لینوکس برجسته میکند که در آن یک نام فایل ساده جاسازیشده در یک بایگانی RAR میتواند برای اجرای دستورات دلخواه مورداستفاده قرار گیرد. زنجیره آلودگی از تزریق دستور در حلقههای shell بهرهبرداری میکند، از محیط اجرای مجاز لینوکس سوءاستفاده میکند و درنهایت یک بدافزار VShell قدرتمند با قابلیت کنترل کامل از راه دور بر روی سیستم ارائه میدهد.”

این توسعه در حالی صورت میگیرد که Picus Security یک تجزیهوتحلیل فنی از یک ابزار پس از اکسپلویت متمرکز بر لینوکس به نام RingReaper منتشر کرده است که از چارچوب io_uring هسته لینوکس برای دور زدن ابزارهای نظارتی سنتی استفاده میکند[۳]. در حال حاضر مشخص نیست چه کسی پشت این بدافزار است.

«بهجای فراخوانی توابع استاندارد مانند خواندن، نوشتن، بازیابی، ارسال یا اتصال، RingReaper از io_uringprimitives (بهعنوانمثال، io_uring_prep_*) برای اجرای عملیات معادل بهصورت ناهمزمان استفاده میکند.» این گفتهی محقق امنیتی، Sıla Özeren Hacıoğlu است[۴]. «این روش به دور زدن مکانیسمهای تشخیص مبتنی بر قلاب کمک میکند و قابلیت مشاهده فعالیتهای مخرب را در تلهمتری که معمولاً توسط پلتفرمهای EDR جمعآوری میشود، کاهش میدهد.»

RingReaper از io_uring برای شمارش فرآیندهای سیستم، جلسات شبه ترمینال فعال (PTS)، اتصالات شبکه و کاربران واردشده استفاده میکند[۵]، درحالیکه ردپای خود را کاهش میدهد و از شناسایی جلوگیری میکند. همچنین قادر به جمعآوری اطلاعات کاربر از فایل “/etc/passwd”، سوءاستفاده از فایلهای باینری SUID برای افزایش امتیاز و پاک کردن ردپای خود پس از اجرا است.

پیکوس گفت: «این بدافزار از رابط ورودی/خروجی ناهمزمان مدرن هسته لینوکس، io_uring، بهرهبرداری میکند تا اتکا به فراخوانیهای سیستمی مرسوم که ابزارهای امنیتی مرتباً آنها را رصد یا مسدود میکنند، به حداقل برساند.»

منابع[۱] https://www.trellix.com/blogs/research/the-silent-fileless-threat-of-vshell

[۲] https://thehackernews.com/2025/04/chinese-hackers-target-linux-systems.html

[۳] https://apa.aut.ac.ir/?p=11256

[۴] https://www.picussecurity.com/resource/blog/ringreaper-linux-malware-edr-evasion-tactics-and-technical-analysis

[۵] https://kernel.dk/io_uring.pdf

[۶] https://thehackernews.com/2025/08/linux-malware-delivered-via-malicious.html

ثبت ديدگاه