مرکز هماهنگی CERT ژاپن (JPCERT/CC) روز پنجشنبه ۱۴ اوت ۲۰۲۵ اعلام کرد که حوادثی را مشاهده کرده است که شامل استفاده از یک چارچوب فرماندهی و کنترل (C2) به نام CrossC2 است[۱] که برای گسترش عملکرد Cobalt Strike به پلتفرمهای دیگر مانند لینوکس و اپل macOS برای کنترل سیستم بین پلتفرمی طراحی شده است.

مرکز هماهنگی CERT ژاپن (JPCERT/CC) روز پنجشنبه ۱۴ اوت ۲۰۲۵ اعلام کرد که حوادثی را مشاهده کرده است که شامل استفاده از یک چارچوب فرماندهی و کنترل (C2) به نام CrossC2 است[۱] که برای گسترش عملکرد Cobalt Strike به پلتفرمهای دیگر مانند لینوکس و اپل macOS برای کنترل سیستم بین پلتفرمی طراحی شده است.

این آژانس اعلام کرد که این فعالیت بین سپتامبر و دسامبر ۲۰۲۴ شناسایی شده است و بر اساس تجزیهوتحلیل مصنوعات VirusTotal، چندین کشور ازجمله ژاپن را هدف قرار داده است.

یوما ماسوبوچی، محقق JPCERT/CC، در گزارشی که منتشر شد، گفت[۲]: “مهاجم از CrossC2 و همچنین ابزارهای دیگری مانند PsExec، Plink و Cobalt Strike در تلاش برای نفوذ به AD استفاده کرده است. تحقیقات بیشتر نشان داد که مهاجم از بدافزار سفارشی بهعنوان لودر برای Cobalt Strike استفاده کرده است.”

بار گذار سفارشی Cobalt Strike Beacon با نام رمز ReadNimeLoader نامگذاری شده است. CrossC2، یک Beacon و سازنده غیررسمی، قادر به اجرای دستورات مختلف Cobalt Strike پس از برقراری ارتباط با یک سرور از راه دور مشخصشده در پیکربندی است.

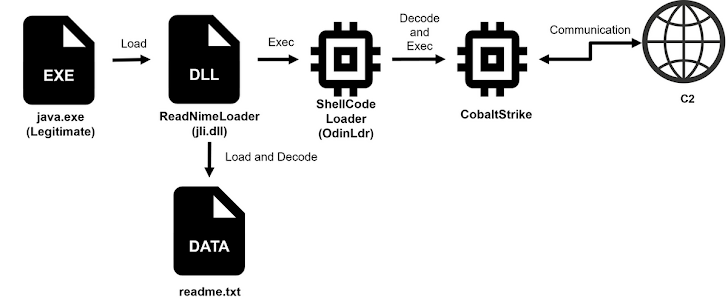

در حملاتی که توسط JPCERT/CC مستند شده است، یک وظیفه برنامهریزیشده توسط عامل تهدید در دستگاه آسیبدیده برای راهاندازی باینری java.exe قانونی استفاده میشود که سپس برای بارگذاری جانبی ReadNimeLoader (“jli.dll”) مورد بهرهبرداری قرار میگیرد.

این لودر که به زبان برنامهنویسی Nim نوشته شده است، محتوای یک فایل متنی را استخراج کرده و آن را مستقیماً در حافظه اجرا میکند تا از باقی گذاشتن ردپا روی دیسک جلوگیری شود. این محتوای بارگذاریشده یک لودر shellcode متنباز به نام OdinLdr است[۳] که درنهایت Cobalt Strike Beacon تعبیهشده را رمزگشایی کرده و آن را نیز در حافظه اجرا میکند.

ReadNimeLoader همچنین شامل تکنیکهای مختلف ضد اشکالزدایی و ضد تجزیهوتحلیل است که برای جلوگیری از رمزگشایی OdinLdr طراحی شدهاند، مگر اینکه مسیر مشخص باشد.

JPCERT/CC اعلام کرد که این کمپین حمله، سطحی از همپوشانی با فعالیت باجافزار BlackSuit/Black Basta که توسط Rapid7 در ژوئن ۲۰۲۵ گزارش شده بود[۴]، دارد و به همپوشانی در دامنه فرمان و کنترل (C2) مورداستفاده و فایلهای با نام مشابه اشاره کرد.

یکی دیگر از جنبههای قابلتوجه، وجود چندین نسخه ELF[5] از SystemBC است[۶]، یک درب پشتی که اغلب بهعنوان پیشساز استقرار Cobalt Strike و باجافزار عمل میکند.

ماسوبوچی گفت: “درحالیکه حوادث متعددی در رابطه با Cobalt Strike وجود دارد، این مقاله بر مورد خاصی تمرکز داشت که در آن CrossC2، ابزاری که عملکرد Cobalt Strike Beacon را به چندین پلتفرم گسترش میدهد، در حملات مورداستفاده قرار گرفت و سرورهای لینوکس را در یک شبکه داخلی به خطر انداخت.”

بسیاری از سرورهای لینوکس EDR یا سیستمهای مشابه را نصب نکردهاند، که آنها را به نقاط ورودی بالقوه برای نفوذ بیشتر تبدیل میکند و بنابراین، توجه بیشتری لازم است.

منابع

[۱] https://github.com/gloxec/CrossC2

[۲] https://blogs.jpcert.or.jp/en/2025/08/crossc2.html

[۳] https://github.com/emdnaia/OdinLdr

[۴] https://thehackernews.com/2025/06/former-black-basta-members-use.html

[۵] https://x.com/anyrun_app/status/1884207667058463188

[۶] https://thehackernews.com/2024/01/systembc-malwares-c2-server-analysis.html

[۷] https://thehackernews.com/2025/08/researchers-warn-crossc2-expands-cobalt.html

ثبت ديدگاه