آژانس امنیت سایبری و زیرساخت ایالاتمتحده (CISA) روز پنجشنبه یک نقص امنیتی بحرانی را که Citrix NetScaler ADC و Gateway را تحت تأثیر قرار میدهد، به فهرست آسیبپذیریهای شناختهشده مورد بهرهبرداری ([۱]KEV) خود اضافه کرد[۲] و رسماً تأیید کرد که این آسیبپذیری در سطح اینترنت مورداستفاده قرار گرفته است.

آژانس امنیت سایبری و زیرساخت ایالاتمتحده (CISA) روز پنجشنبه یک نقص امنیتی بحرانی را که Citrix NetScaler ADC و Gateway را تحت تأثیر قرار میدهد، به فهرست آسیبپذیریهای شناختهشده مورد بهرهبرداری ([۱]KEV) خود اضافه کرد[۲] و رسماً تأیید کرد که این آسیبپذیری در سطح اینترنت مورداستفاده قرار گرفته است.

نقص موردبحث CVE-2025-5777 (امتیاز ۹٫۳ در CVSS) است[۳]، نمونهای از اعتبارسنجی ورودی ناکافی که میتواند توسط یک مهاجم برای دور زدن احراز هویت در هنگام پیکربندی دستگاه بهعنوان یک سرور مجازی Gateway یا AAA مورد بهرهبرداری قرار گیرد. به دلیل شباهتهای آن با Citrix Bleed (CVE-2023-4966)، Citrix Bleed 2 نیز نامیده میشود.

این آژانس اعلام کرد: “Citrix NetScaler ADC و Gateway به دلیل اعتبارسنجی ورودی ناکافی، حاوی یک آسیبپذیری خواندن خارج از محدوده هستند. این آسیبپذیری میتواند منجر به خواندن بیشازحد حافظه شود، زمانی که NetScaler بهعنوان یک Gateway (سرور مجازی VPN، پروکسی ICA، CVPN، پروکسی RDP) یا سرور مجازی AAA پیکربندی شده باشد.”

CISA خاطرنشان کرد که نقصهایی مانند CVE-2025-5777، بردارهای حمله مکرر برای بازیگران سایبری مخرب هستند و خطر قابلتوجهی را برای شرکتهای فدرال ایجاد میکنند. به همین منظور، سازمانهای فدرال غیرنظامی (FCEB) موظفاند تا پایان ۱۱ ژوئیه ۲۰۲۵، اقدامات کاهشی را اجرا کنند.

اگرچه چندین فروشنده امنیتی از آن زمان گزارش دادهاند که این نقص در حملات دنیای واقعی مورد بهرهبرداری قرار گرفته است، Citrix هنوز توصیههای خود را برای انعکاس این جنبه بهروزرسانی نکرده است. تا تاریخ ۲۶ ژوئن ۲۰۲۵، آنیل شتی، معاون ارشد مهندسی NetScaler، گفت[۴]: «هیچ مدرکی مبنی بر بهرهبرداری از CVE-2025-5777 وجود ندارد.»

کوین بومونت، محقق امنیتی، در گزارشی[۵] که این هفته منتشر شد، گفت که بهرهبرداری از Citrix Bleed 2 از اواسط ژوئن آغاز شده است و افزود که یکی از آدرسهای IP که این حملات را انجام میدهد، قبلاً با فعالیت باجافزار RansomHub مرتبط بوده است.

دادههای GreyNoise نشان میدهد[۶] که تلاشهای بهرهبرداری از ۱۰ آدرس IP مخرب منحصربهفرد[۷] واقع در بلغارستان، ایالاتمتحده، چین، مصر و فنلاند در ۳۰ روز گذشته سرچشمه گرفته است. اهداف اصلی این تلاشها ایالاتمتحده، فرانسه، آلمان، هند و ایتالیا هستند.

اضافه شدن CVE-2025-5777 به کاتالوگ KEV در حالی است که نقص دیگری در همان محصول (CVE-2025-6543، امتیاز ۹٫۲ در CVSS) نیز بهطور فعال مورد بهرهبرداری قرار گرفته است[۸]. CISA این نقص را در تاریخ ۳۰ ژوئن ۲۰۲۵ به کاتالوگ KEV اضافه کرد[۹].

آکامای با هشدار نسبت به «افزایش شدید ترافیک اسکنر آسیبپذیری» پس از انتشار جزئیات بهرهبرداری[۱۰]، گفت[۱۱]: اصطلاح «Citrix Bleed» به این دلیل استفاده میشود که نشت حافظه میتواند بارها و بارها با ارسال همان بار داده ایجاد شود و در هر تلاش، بخش جدیدی از حافظه پشته نشت کند – که عملاً اطلاعات حساس را از بین میبرد.

«این نقص میتواند عواقب وخیمی داشته باشد، با توجه به اینکه دستگاههای آسیبدیده میتوانند بهعنوان VPN، پروکسی یا سرورهای مجازی AAA پیکربندی شوند. توکنهای جلسه و سایر دادههای حساس میتوانند در معرض دید قرار گیرند – که بهطور بالقوه امکان دسترسی غیرمجاز به برنامههای داخلی، VPNها، شبکههای مرکز داده و شبکههای داخلی را فراهم میکند.»

ازآنجاکه این دستگاهها اغلب بهعنوان نقاط ورودی متمرکز به شبکههای سازمانی عمل میکنند، مهاجمان میتوانند از جلسات سرقت شده برای دسترسی به پورتالهای ورود یکپارچه، داشبوردهای ابری یا رابطهای مدیریتی ممتاز استفاده کنند. این نوع حرکت جانبی – که در آن یک جای پا بهسرعت به دسترسی کامل به شبکه تبدیل میشود – بهویژه در محیطهای ترکیبی فناوری اطلاعات با تقسیمبندی داخلی ضعیف خطرناک است.

برای کاهش این نقص، سازمانها باید فوراً به نسخههای وصلهشدهی ذکرشده در گزارش ۱۷ ژوئن سیتریکس، ازجمله نسخه ۱۴.۱-۴۳.۵۶ و بالاتر، ارتقا دهند. پس از وصلهبندی، تمام جلسات فعال، بهویژه آنهایی که از طریق AAA یا Gateway تأیید اعتبار میشوند، باید بهاجبار خاتمه داده شوند تا هرگونه توکن دزدیدهشده بیاعتبار شود.

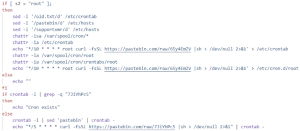

همچنین به مدیران توصیه میشود که لاگها (مثلاً ns.log) را برای درخواستهای مشکوک به نقاط پایانی تأیید اعتبار مانند “/p/u/doAuthentication.do” بررسی کنند و پاسخها را برای دادههای XML غیرمنتظره مانند فیلدهای <InitialValue> بررسی کنند. ازآنجاییکه این آسیبپذیری یک بازخوانی حافظه است، ردپای بدافزارهای سنتی را به جا نمیگذارد و باعث میشود ربودن توکن و بازپخش جلسه، فوریترین نگرانیها باشند.

این توسعه همچنین به دنبال گزارشهایی مبنی بر بهرهبرداری فعال از یک آسیبپذیری امنیتی حیاتی[۱۲] در [۱۳]OSGeo GeoServer GeoTools (CVE-2024-36401، امتیاز ۹٫۸ در CVSS) برای استقرار NetCat و استخراجکننده ارز دیجیتال XMRig در حملاتی که کره جنوبی را با استفاده از PowerShell و اسکریپتهای shell هدف قرار میدهند، صورت میگیرد. CISA این نقص را در ژوئیه ۲۰۲۴ به فهرست KEV اضافه کرد[۱۴].

AhnLab گفت[۱۵]: “عاملان تهدید، محیطهایی را با نصبهای آسیبپذیر GeoServer، ازجمله ویندوز و لینوکس، را هدف قرار میدهند و استخراجکننده سکه NetCat و XMRig را نصبکردهاند.”

“هنگامیکه یک استخراجکننده ارز نصب میشود، از منابع سیستم برای استخراج ارزهای مونرو عامل تهدید استفاده میکند. عامل تهدید سپس میتواند از NetCat نصب شده برای انجام رفتارهای مخرب مختلف، مانند نصب سایر بدافزارها یا سرقت اطلاعات از سیستم، استفاده کند.”

بهروزرسانی

سیتریکس، در بهروزرسانیای که در ۱۱ جولای منتشر کرد، از مشتریان خود خواست تا بهروزرسانیهای لازم را در اسرع وقت نصب کنند و خاطرنشان کرد که هنگام افشای عمومی این نقص، از هیچ بهرهبرداری در سطح اینترنت از CVE-2025-5777 اطلاعی نداشته است.

شِتی گفت[۱۶]: «درزمانی که ما CVE-2025-5777 را اعلام کردیم، هیچ مدرکی مبنی بر بهرهبرداری از CVE-2025-5777 وجود نداشت. متعاقباً، در ۱۱ جولای ۲۰۲۵، CISA CVE-2025-5777 را به فهرست آسیبپذیریهای شناختهشدهی مورد بهرهبرداری خود اضافه کرد.»

کریس بوترا، معاون اجرایی مدیر امنیت سایبری، در مورد کوتاهترین مهلت وصلهگذاری که تاکنون توسط این آژانس صادر شده است، بیانیه زیر را با The Hacker News به اشتراک گذاشت.

این آسیبپذیری در سیستمهای Citrix NetScaler ADC و Gateway که با نام Citrix Bleed 2 نیز شناخته میشود، خطر قابلتوجه و غیرقابل قبولی را برای امنیت سازمانهای غیرنظامی فدرال ایجاد میکند. CISA بهعنوان آژانس دفاع سایبری آمریکا و رهبر عملیاتی امنیت سایبری غیرنظامی فدرال، با دستور دادن به آژانسها برای وصلهگذاری ظرف ۲۴ ساعت، اقدام فوری انجام میدهد و ما همه سازمانها را تشویق میکنیم که فوراً وصلهگذاری کنند.

(این خبر پس از انتشار بهروزرسانی شد تا بیانیهای از Citrix و CISA را شامل شود.)

منابع

[۱] https://www.cisa.gov/known-exploited-vulnerabilities-catalog

[۲] https://www.cisa.gov/news-events/alerts/2025/07/10/cisa-adds-one-known-exploited-vulnerability-catalog

[۳] https://thehackernews.com/2025/06/citrix-bleed-2-flaw-enables-token-theft.html#citrix-patches-cve-2025-5777

[۴] https://www.netscaler.com/blog/news/netscaler-critical-security-updates-for-cve-2025-6543-and-cve-2025-5777

[۵] https://doublepulsar.com/citrixbleed-2-exploitation-started-mid-june-how-to-spot-it-f3106392aa71

[۶] https://viz.greynoise.io/tags/citrixbleed-2-cve-2025-5777-attempt?days=1

[۷] https://viz.greynoise.io/query/tags:%22CitrixBleed%202%20CVE-2025-5777%20Attempt%22%20last_seen:30d

[۸] https://thehackernews.com/2025/06/citrix-releases-emergency-patches-for.html

[۹] https://www.akamai.com/blog/security-research/mitigating-citrixbleed-memory-vulnerability-ase

[۱۰] https://www.cisa.gov/news-events/alerts/2025/06/30/cisa-adds-one-known-exploited-vulnerability-catalog

[۱۱] https://thehackernews.com/2025/07/cisa-adds-four-critical-vulnerabilities.html

[۱۲] https://thehackernews.com/2024/09/geoserver-vulnerability-targeted-by.html

[۱۳] https://thehackernews.com/2024/09/chinese-hackers-exploit-geoserver-flaw.html

[۱۴] https://thehackernews.com/2024/07/cisa-warns-of-actively-exploited-rce.html

[۱۵] https://asec.ahnlab.com/en/88917

[۱۶] https://www.netscaler.com/blog/news/netscaler-critical-security-updates-for-cve-2025-6543-and-cve-2025-5777

[۱۷] https://thehackernews.com/2025/07/cisa-adds-citrix-netscaler-cve-2025.html

ثبت ديدگاه