عوامل تهدید پشت گروه باجافزار Interlock، نوع جدیدی از تروجان دسترسی از راه دور (RAT) سفارشی خود را بهعنوان بخشی از یک کمپین گسترده با استفاده از نوعی از ClickFix به نام FileFix منتشر کردهاند.

عوامل تهدید پشت گروه باجافزار Interlock، نوع جدیدی از تروجان دسترسی از راه دور (RAT) سفارشی خود را بهعنوان بخشی از یک کمپین گسترده با استفاده از نوعی از ClickFix به نام FileFix منتشر کردهاند.

گزارش DFIR در یک تحلیل فنی که ۱۴ ژوئن ۲۰۲۵ با همکاری Proofpoint منتشر شد، گفت[۱]: “از ماه مه ۲۰۲۵، فعالیتهای مربوط به Interlock RAT در ارتباط با خوشههای تهدید تزریق وب LandUpdate808[2] (معروف به KongTuke) مشاهده شده است.”

این کمپین با وبسایتهای آسیبدیدهای که با یک اسکریپت تکخطی پنهان در HTML صفحه تزریق میشوند، آغاز میشود، که اغلب برای صاحبان سایت یا بازدیدکنندگان ناشناخته است.”

کد جاوا اسکریپت بهعنوان یک سیستم توزیع ترافیک (TDS) عمل میکند و از تکنیکهای فیلترینگ IP برای هدایت کاربران به صفحات تأیید CAPTCHA جعلی استفاده میکند که از ClickFix برای ترغیب آنها به اجرای یک اسکریپت PowerShell استفاده میکنند که منجر به استقرار NodeSnake (معروف به Interlock RAT) میشود.

استفاده از NodeSnake توسط Interlock قبلاً توسط Quorum Cyber بهعنوان بخشی از حملات سایبری که سازمانهای دولتی و آموزش عالی محلی را در بریتانیا در ژانویه و مارس ۲۰۲۵ هدف قرار داده بود، مستند شده بود[۳]. این بدافزار دسترسی مداوم، شناسایی سیستم و قابلیتهای اجرای فرمان از راه دور را تسهیل میکند.

درحالیکه نام این بدافزار به پایههای Node.js آن اشاره دارد، کمپینهای جدید مشاهده شده در ماه گذشته منجر به توزیع یک نوع PHP از طریق FileFix شدهاند. این فعالیت ماهیت فرصتطلبانهای دارد و طیف وسیعی از صنایع را هدف قرار میدهد.

محققان گفتند: “این مکانیسم تحویل بهروزرسانی شده، در حال استقرار نوع PHP از Interlock RAT مشاهده شده است که در موارد خاص منجر به استقرار نوع Node.js از Interlock RAT شده است.”

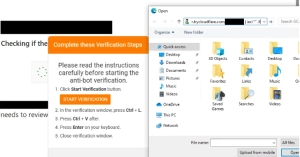

FileFix تکاملی از ClickFix است که از توانایی سیستمعامل ویندوز برای آموزش قربانیان به کپی و اجرای دستورات با استفاده از ویژگی نوار آدرس File Explorer استفاده میکند. این بدافزار اولین بار ماه گذشته توسط محقق امنیتی mrd0x بهعنوان یک اثبات ادعا (PoC) شرح داده شد[۴].

پس از نصب، بدافزار RAT شناسایی میزبان آلوده را انجام میدهد و اطلاعات سیستم را در قالب JSON استخراج میکند. همچنین امتیازات خود را بررسی میکند تا مشخص کند که آیا بهعنوان کاربر، مدیر یا سیستم اجرا میشود و با یک سرور از راه دور ارتباط برقرار میکند تا بارهای EXE یا DLL را دانلود و اجرا کند.

ماندگاری در دستگاه از طریق تغییرات رجیستری ویندوز انجام میشود، درحالیکه از پروتکل دسکتاپ از راه دور (RDP) برای فعال کردن حرکت جانبی استفاده میشود.

یکی از ویژگیهای قابلتوجه این تروجان، بهرهبرداری آن از زیر دامنههای [۵]Cloudflare Tunnel برای پنهان کردن مکان واقعی سرور فرمان و کنترل (C2) است. این بدافزار همچنین آدرسهای IP کدگذاری شده را بهعنوان یک مکانیسم پشتیبان جاسازی میکند تا اطمینان حاصل شود که حتی اگر Cloudflare Tunnel از کار بیفتد، ارتباط برقرار میماند.

محققان گفتند: «این کشف، تکامل مداوم ابزارهای گروه Interlock و پیچیدگی عملیاتی آنها را برجسته میکند. درحالیکه نوع Node.js از Interlock RAT به دلیل استفاده از Node.js شناخته شده بود، این نوع از PHP، یک زبان اسکریپتنویسی وب رایج، برای دسترسی و حفظ دسترسی به شبکههای قربانی استفاده میکند.»

[۱] https://thedfirreport.com/2025/07/14/kongtuke-filefix-leads-to-new-interlock-rat-variant

[۲] https://thehackernews.com/2025/06/anubis-ransomware-encrypts-and-wipes.html

[۳] https://thehackernews.com/2025/06/former-black-basta-members-use.html

[۴] https://thehackernews.com/2025/06/new-filefix-method-emerges-as-threat.html

[۵] https://thehackernews.com/2025/06/new-malware-campaign-uses-cloudflare.html

[۶] https://thehackernews.com/2025/07/new-php-based-interlock-rat-variant

ثبت ديدگاه