انویدیا از مشتریان خود میخواهد که کدهای تصحیح خطای سطح سیستم (ECC) را بهعنوان دفاعی در برابر نوعی از حمله RowHammer که علیه واحدهای پردازش گرافیکی (GPU) آن نشان داده شده است، فعال کنند.

انویدیا از مشتریان خود میخواهد که کدهای تصحیح خطای سطح سیستم (ECC) را بهعنوان دفاعی در برابر نوعی از حمله RowHammer که علیه واحدهای پردازش گرافیکی (GPU) آن نشان داده شده است، فعال کنند.

این سازنده پردازنده گرافیکی در توصیهنامهای که این هفته منتشر شد، گفت[۱]: «خطر بهرهبرداری موفقیتآمیز از حملات RowHammer بسته به دستگاه DRAM، پلتفرم، مشخصات طراحی و تنظیمات سیستم متفاوت است.»

این حملات که GPUHammer نام دارند[۲]، اولین بهرهبرداری RowHammer هستند که علیه پردازندههای گرافیکی انویدیا (بهعنوانمثال، پردازنده گرافیکی NVIDIA A6000 با حافظه GDDR6) نشان داده شدهاند و باعث میشوند کاربران مخرب پردازنده گرافیکی با ایجاد تغییر بیت در حافظه پردازنده گرافیکی، دادههای سایر کاربران را دستکاری کنند.

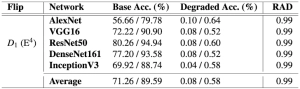

محققان دانشگاه تورنتو دریافتند که نگرانکنندهترین پیامد این رفتار، کاهش دقت مدل هوش مصنوعی (AI) از ۸۰ درصد به کمتر از یک درصد است.

[۳]RowHammer برای DRAMهای مدرن درست مانند Spectre و Meltdown[4] برای پردازندههای گرافیکی امروزی است. درحالیکه هر دو آسیبپذیری امنیتی در سطح سختافزار هستند، RowHammer رفتار فیزیکی حافظه DRAM را هدف قرار میدهد، درحالیکه Spectre از اجرای حدسی در CPUها بهرهبرداری میکند[۵].

RowHammer به دلیل[۶] تداخل الکتریکی در DRAM که ناشی از دسترسی مکرر به حافظه است، باعث تغییر بیت در سلولهای حافظه مجاور میشود، درحالیکه Spectre و Meltdown[7] به مهاجمان اجازه میدهند تا از طریق حمله کانال جانبی، اطلاعات ممتاز را از حافظه به دست آورند[۸] و بهطور بالقوه دادههای حساس را نشت دهند.

در سال ۲۰۲۲، محققان دانشگاه میشیگان و جورجیا تک تکنیکی به نام SpecHammer را توصیف کردند[۹] که RowHammer و Spectre را برای راهاندازی حملات حدسی ترکیب میکند. این رویکرد اساساً مستلزم ایجاد حمله Spectre v1 با استفاده از تغییر بیتهای Rowhammer برای وارد کردن مقادیر مخرب به گجتهای قربانی است.

GPUHammer جدیدترین نوع RowHammer است، اما گونهای است که قادر به ایجاد تغییر بیت در GPUهای NVIDIA با وجود راهکارهای مقابلهای مانند نرخ نوسازی هدف (TRR) است.

در یک اثبات مفهومی که توسط محققان توسعه داده شده است، استفاده از یک تلنگر تکبیتی برای دستکاری مدلهای شبکه عصبی عمیق ImageNet (DNN) قربانی میتواند دقت مدل را از ۸۰ درصد به کمتر از ۰٫۱ درصد کاهش دهد.

بهرهبردارهایی مانند GPUHammer یکپارچگی مدلهای هوش مصنوعی را که بهطور فزایندهای برای انجام پردازش موازی و انجام وظایف محاسباتی سنگین به GPUها وابسته هستند، تهدید میکند و نیازی به ذکر نیست که یک سطح حمله جدید برای پلتفرمهای ابری ایجاد میکند.

برای کاهش خطر ناشی از GPUHammer، توصیه میشود ECC را از طریق “nvidia-smi -e 1” فعال کنید. پردازندههای گرافیکی جدیدتر NVIDIA مانند H100 یا RTX 5090 به دلیل داشتن ECC روی تراشه[۱۰]، که به شناسایی و اصلاح خطاهای[۱۱] ناشی از نوسانات ولتاژ مرتبط با تراشههای حافظه کوچکتر و متراکمتر کمک میکند، تحت تأثیر قرار نمیگیرند.

کریس (شاوپنگ) لین، جویس کو و گوروراج سیلشوار، نویسندگان اصلی این مطالعه، گفتند: «فعال کردن کدهای تصحیح خطا (ECC) میتواند این خطر را کاهش دهد، اما ECC میتواند تا ۱۰ درصد سرعت بار کاری استنتاج [یادگیری ماشین] را در یک پردازنده گرافیکی A6000 کاهش دهد.» وی افزود که این امر همچنین ظرفیت حافظه را ۶٫۲۵ درصد کاهش میدهد.

این افشاگری در حالی صورت میگیرد که محققانی از آزمایشگاههای انفورماتیک اجتماعی NTT و CentraleSupelec، CrowHammer را ارائه کردند، نوعی حمله RowHammer که امکان حمله بازیابی کلید علیه طرح امضای پسا کوانتومی[۱۲] FALCON (FIPS 206) را فراهم میکند[۱۳]، که توسط NIST برای استانداردسازی انتخاب شده است[۱۴].

در این مطالعه آمده است[۱۵]: «با استفاده از RowHammer، ما RCDT [جدول توزیع تجمعی معکوس] FALCON را هدف قرار میدهیم تا تعداد بسیار کمی از بیتفلیپهای هدفمند را فعال کنیم و ثابت کنیم که توزیع حاصل بهاندازه کافی کج شده است تا یک حمله بازیابی کلید انجام دهد.»

ما نشان میدهیم که با توجه به چند صد میلیون امضا، یک بیتفلیپ هدفمند برای بازیابی کامل کلید امضا کافی است و با بیتفلیپهای بیشتر، بازیابی کلید با امضاهای کمتر امکانپذیر میشود.

منابع

[۱] https://nvidia.custhelp.com/app/answers/detail/a_id/5671

[۳] https://arxiv.org/abs/2211.07613

[۴] https://thehackernews.com/2024/10/new-research-reveals-spectre.html

[۵] https://apa.aut.ac.ir/?p=11286

[۶] https://thehackernews.com/2024/03/new-zenhammer-attack-bypasses-rowhammer.html

[۷] https://www.redhat.com/en/blog/what-are-meltdown-and-spectre-heres-what-you-need-know

[۸] https://thehackernews.com/2021/05/new-spectre-flaws-in-intel-and-amd-cpus.html

[۹] https://ieeexplore.ieee.org/document/9833802

[۱۰] https://ieeexplore.ieee.org/document/8809496

[۱۱] https://arxiv.org/abs/2204.10387

[۱۲] https://pqshield.com/falcon-a-post-quantum-signature-scheme

[۱۴] https://thehackernews.com/2024/09/google-chrome-switches-to-ml-kem-for.html

[۱۵] https://eprint.iacr.org/2025/1042

[۱۶] https://thehackernews.com/2025/07/gpuhammer-new-rowhammer-attack-variant.html

ثبت ديدگاه