محققان امنیت سایبری توجه را به یک «کمپین در مقیاس بزرگ» جلب میکنند که مشاهده شده است وبسایتهای قانونی را با تزریقهای مخرب جاوا اسکریپت (JSFireTruck) به خطر میاندازد.

محققان امنیت سایبری توجه را به یک «کمپین در مقیاس بزرگ» جلب میکنند که مشاهده شده است وبسایتهای قانونی را با تزریقهای مخرب جاوا اسکریپت (JSFireTruck) به خطر میاندازد.

طبق گفته واحد ۴۲ شبکههای پالو آلتو، این تزریقهای مخرب با استفاده از [۱]JSFuck مبهمسازی میشوند، که به یک «سبک برنامهنویسی مبهم و آموزشی» اشاره دارد[۲] که فقط از مجموعه محدودی از کاراکترها برای نوشتن و اجرای کد استفاده میکند.

این شرکت امنیت سایبری به دلیل توهینآمیز بودن این تکنیک، نام دیگری به نام JSFireTruck به آن داده است.

هاردیک شاه، برد دانکن و پرانای کومار چاپاروال، محققان امنیتی، گفتند[۳]: «وبسایتهای متعددی با جاوا اسکریپت مخرب تزریقشده شناسایی شدهاند که از مبهمسازی JSFireTruck استفاده میکنند که عمدتاً از نمادهای [، ]، +، $، { و } تشکیل شده است. مبهمسازی کد، هدف واقعی آن را پنهان میکند و مانع تجزیه و تحلیل میشود.»

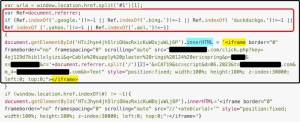

تجزیه و تحلیل بیشتر مشخص کرده است که کد تزریقشده برای بررسی ارجاعدهنده وبسایت (“document.referrer”) طراحی شده است[۴] که آدرس صفحه وب مبدأ درخواست را مشخص میکند.

اگر ارجاعدهنده یک موتور جستجو مانند گوگل، بینگ، داکداکگو، یاهو! یا AOL باشد، کد جاوا اسکریپت قربانیان را به URLهای مخربی هدایت میکند که میتوانند بدافزار، بهرهبرداری، کسب درآمد از ترافیک و تبلیغات مخرب را ارائه دهند.

واحد ۴۲ اعلام کرد که اندازهگیریهای آن، ۲۶۹،۵۵۲ صفحه وب را که با استفاده از تکنیک JSFireTruck بین ۲۶ مارس و ۲۵ آوریل ۲۰۲۵ به کد جاوا اسکریپت آلوده شدهاند، کشف کرده است. اولین افزایش ناگهانی در این کمپین در ۱۲ آوریل ثبت شد، زمانی که بیش از ۵۰،۰۰۰ صفحه وب آلوده در یک روز مشاهده شد.

محققان گفتند: “مقیاس و مخفیکاری این کمپین تهدید قابلتوجهی محسوب میشود. ماهیت گسترده این آلودگیها نشاندهنده یک تلاش هماهنگ برای به خطر انداختن وبسایتهای قانونی بهعنوان بردارهای حمله برای فعالیتهای مخرب بیشتر است.”

به HelloTDS سلام کنید!

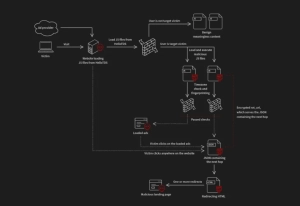

این پیشرفت در حالی رخ میدهد که شرکت Gen Digital از یک سرویس توزیع ترافیک (TDS) پیشرفته به نام HelloTDS رونمایی کرده است[۵] که برای هدایت مشروط بازدیدکنندگان سایت به صفحات جعلی CAPTCHA، کلاهبرداریهای پشتیبانی فنی، بهروزرسانیهای جعلی مرورگر، افزونههای ناخواسته مرورگر و کلاهبرداریهای ارز دیجیتال از طریق کد جاوا اسکریپت میزبانیشده از راه دور تزریقشده به سایتها طراحی شده است.

هدف اصلی TDS این است که بهعنوان یک دروازه عمل کند و ماهیت دقیق محتوایی را که باید پس از انگشتنگاری دستگاههای قربانیان به آنها تحویل داده شود، تعیین کند. اگر کاربر هدف مناسبی تشخیص داده نشود، قربانی به یک صفحه وب بیخطر هدایت میشود.

محققان Vojtěch Krejsa و Milan Špinka در گزارشی که این ماه منتشر شد، گفتند[۶]: “نقاط ورودی کمپین، وبسایتهای پخش جریانی آلوده یا تحت کنترل مهاجم، سرویسهای اشتراک فایل و همچنین کمپینهای تبلیغاتی مخرب هستند.”

“قربانیان بر اساس موقعیت جغرافیایی، آدرس IP و انگشتنگاری مرورگر ارزیابی میشوند. بهعنوانمثال، اتصالات از طریق VPN یا مرورگرهای بدون سر شناسایی و رد میشوند.”

مشخص شده است که برخی از این زنجیرههای حمله، صفحات جعلی CAPTCHA را ارائه میدهند که از استراتژی ClickFix[7] برای فریب کاربران جهت اجرای کد مخرب و آلوده کردن دستگاههای آنها با بدافزاری به نام [۸]PEAKLIGHT (معروف به Emmenhtal Loader) استفاده میکنند، بدافزاری که برای سارقان اطلاعات سرور مانند Lumma شناخته شده است.

اساس زیرساخت HelloTDS، استفاده از دامنههای سطح بالای .top، .shop و .com است که برای میزبانی کد جاوا اسکریپت و ایجاد تغییر مسیرها پس از یک فرآیند انگشتنگاری چندمرحلهای که برای جمعآوری اطلاعات شبکه و مرورگر طراحی شده است، استفاده میشوند.

محققان گفتند: “زیرساخت HelloTDS پشت کمپینهای جعلی CAPTCHA نشان میدهد که چگونه مهاجمان به اصلاح روشهای خود برای دور زدن محافظتهای سنتی، فرار از شناسایی و هدف قرار دادن انتخابی قربانیان ادامه میدهند.”

“با استفاده از انگشتنگاری پیچیده، زیرساخت دامنه پویا و تاکتیکهای فریب (مانند تقلید از وبسایتهای قانونی و ارائه محتوای بیخطر به محققان)، این کمپینها هم به پنهانکاری و هم به مقیاسپذیری دست مییابند.”

منابع

[۲] https://en.wikipedia.org/wiki/JSFuck

[۳] https://unit42.paloaltonetworks.com/malicious-javascript-using-jsfiretruck-as-obfuscation

[۴] https://developer.mozilla.org/en-US/docs/Web/API/Document/referrer

[۵] https://thehackernews.com/2025/06/wordpress-sites-turned-weapon-how.html

[۶] https://www.gendigital.com/blog/insights/research/inside-hellotds-malware-network

[۷] https://thehackernews.com/2025/06/new-atomic-macos-stealer-campaign.html

[۸] https://thehackernews.com/2025/03/clearfake-infects-9300-sites-uses-fake.html

[۹] https://thehackernews.com/2025/06/over-269000-websites-infected-with.html

ثبت ديدگاه