شکارچیان تهدید توجه خود را به نوع جدیدی از تروجان دسترسی از راه دور (RAT) به نام Chaos RAT جلب میکنند که در حملات اخیر سیستمهای ویندوز و لینوکس مورداستفاده قرار گرفته است.

شکارچیان تهدید توجه خود را به نوع جدیدی از تروجان دسترسی از راه دور (RAT) به نام Chaos RAT جلب میکنند که در حملات اخیر سیستمهای ویندوز و لینوکس مورداستفاده قرار گرفته است.

طبق یافتههای Acronis، این بدافزار ممکن است با فریب قربانیان برای دانلود یک ابزار عیبیابی شبکه برای محیطهای لینوکس توزیعشده باشد.

محققان امنیتی، سانتیاگو پونتیرولی، گابور مولنار و کریل آنتوننکو، در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفتند[۱]: “Chaos RAT یک RAT متنباز است که به زبان Golang نوشتهشده و پشتیبانی چند پلتفرمی را برای سیستمهای ویندوز و لینوکس ارائه میدهد.”

“با الهام از چارچوبهای محبوبی مانند Cobalt Strike و Sliver، Chaos RAT یک پنل مدیریتی ارائه میدهد که در آن کاربران میتوانند بارهای داده ایجاد کنند، جلسات را ایجاد کنند و ماشینهای آسیبدیده را کنترل کنند.”

اگرچه کار روی «ابزار مدیریت از راه دور» از سال ۲۰۱۷ آغاز شد، اما تا دسامبر [۲]۲۰۲۲ توجه چندانی را به خود جلب نکرد، تا اینکه در یک کمپین مخرب که برنامههای وب عمومی میزبانیشده روی سیستمهای لینوکس را با استخراجکننده ارز دیجیتال XMRig هدف قرار میداد، مورداستفاده قرار گرفت.

پس از نصب، این بدافزار به یک سرور خارجی متصل میشود و منتظر دستوراتی میماند که به آن اجازه میدهد پوستههای معکوس را راهاندازی کند، فایلها را آپلود/دانلود/حذف کند، فایلها و دایرکتوریها را بشمارد، از صفحه عکس بگیرد، اطلاعات سیستم را جمعآوری کند، دستگاه را قفل/راهاندازی مجدد/خاموش کند و URLهای دلخواه را باز کند. آخرین نسخه Chaos RAT نسخه ۵.۰.۳ است که در ۳۱ مه ۲۰۲۴ منتشر شد.

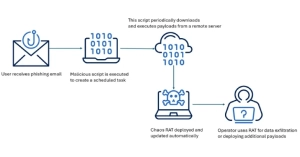

Acronis اعلام کرد که انواع لینوکس این بدافزار از آن زمان در سطح اینترنت شناسایی شدهاند، که اغلب در ارتباط با کمپینهای استخراج ارز دیجیتال هستند. زنجیرههای حمله مشاهدهشده توسط این شرکت نشان میدهد که Chaos RAT از طریق ایمیلهای فیشینگ حاوی لینکها یا پیوستهای مخرب به قربانیان توزیع میشود.

این مصنوعات طوری طراحی شدهاند که یک اسکریپت مخرب را رها کنند که میتواند برنامهریز وظایف “/etc/crontab” را تغییر دهد تا بدافزار را بهصورت دورهای بهعنوان راهی برای ایجاد پایداری، دریافت کند.

محققان گفتند: “کمپینهای اولیه از این تکنیک برای ارائه ماینرهای ارز دیجیتال و Chaos RAT بهطور جداگانه استفاده میکردند، که نشان میدهد Chaos در درجه اول برای شناسایی و جمعآوری اطلاعات در دستگاههای آسیبدیده به کار گرفته شده است.”

تجزیهوتحلیل نمونه اخیر[۳] آپلود شده در VirusTotal در ژانویه ۲۰۲۵ از هند با نام “NetworkAnalyzer.tar.gz” این احتمال را افزایش داده است که کاربران با جعل آن بهعنوان یک ابزار عیبیابی شبکه برای محیطهای لینوکس، فریب خورده و بدافزار را دانلود میکنند.

علاوه بر این، پنل مدیریتی که به کاربران امکان ساخت پیلود و مدیریت دستگاههای آلوده را میدهد، مستعد[۴] آسیبپذیری تزریق دستور[۵] (CVE-2024-30850، امتیاز ۸٫۸ در CVSS) است که میتواند با یک نقص اسکریپتنویسی بینسایتی[۶] (CVE-2024-31839، امتیاز ۴٫۸ در CVSS) ترکیب شود تا کد دلخواه را روی سرور با امتیازات بالا اجرا کند[۷]. هر دو آسیبپذیری از ماه مه ۲۰۲۴ توسط نگهدارنده Chaos RAT برطرف شدهاند.

درحالیکه در حال حاضر مشخص نیست چه کسی پشت استفاده از Chaos RAT در حملات دنیای واقعی است، این توسعه بار دیگر نشان میدهد که چگونه بازیگران تهدید همچنان از ابزارهای منبع باز به نفع خود استفاده میکنند و تلاشهای انتساب را گیج میکنند.

محققان گفتند: آنچه بهعنوان ابزار یک توسعهدهنده شروع میشود، میتواند بهسرعت به ابزار انتخابی بازیگران تهدید تبدیل شود. استفاده از بدافزارهای عمومی به گروههای APT کمک میکند تا در هیاهوی جرائم سایبری روزمره ادغام شوند. بدافزارهای متنباز، ابزاری «بهاندازه کافی خوب» ارائه میدهند که میتوان بهسرعت آن را سفارشی و مستقر کرد. وقتی چندین عامل از یک بدافزار متنباز استفاده میکنند، انتساب آن به دیگران دشوار میشود.

این افشاگری همزمان با ظهور یک کمپین جدید است که کاربران Trust Wallet را در دسکتاپ با نسخههای جعلی که از طریق لینکهای دانلود فریبنده، ایمیلهای فیشینگ یا نرمافزارهای همراه توزیع میشوند، هدف قرار میدهد. این نسخهها با هدف جمعآوری اعتبارنامههای مرورگر، استخراج دادهها از کیف پولهای مبتنی بر دسکتاپ و افزونههای مرورگر، اجرای دستورات و عمل بهعنوان یک بدافزار کلیپر[۸] توزیع میشوند.

کدار اس. پاندیت، محقق Point Wild، در گزارشی که این هفته منتشر شد[۹]، گفت: «پس از نصب، این بدافزار میتواند فایلهای کیف پول را اسکن کند، دادههای کلیپبورد را رهگیری کند یا جلسات مرورگر را برای گرفتن عبارات بازیابی یا کلیدهای خصوصی نظارت کند.»

منابع[۱] https://www.acronis.com/en-us/cyber-protection-center/posts/from-open-source-to-open-threat-tracking-chaos-rats-evolution

[۲] https://thehackernews.com/2022/12/cryptocurrency-mining-campaign-hits.html

[۳] https://www.virustotal.com/gui/file/68cfa09cf83a02c0c38ae95598d8660611efaf01a34c68157b6cfc9011ee5e13

[۴] https://blog.chebuya.com/posts/remote-code-execution-on-chaos-rat-via-spoofed-agents

[۵] https://nvd.nist.gov/vuln/detail/CVE-2024-30850

[۶] https://nvd.nist.gov/vuln/detail/CVE-2024-31839

[۷] https://www.wiz.io/vulnerability-database/cve/cve-2024-30850

[۸] https://thehackernews.com/2025/04/cryptocurrency-miner-and-clipper.html

[۹] https://www.pointwild.com/crypto-currency-wallet-theft-trust-wallet

[۱۰] https://thehackernews.com/2025/06/chaos-rat-malware-targets-windows-and.html

ثبت ديدگاه