یک نقص افزایش امتیاز در ویندوز سرور ۲۰۲۵ نشان دادهشده است که به مهاجمان امکان میدهد هر کاربری را در اکتیو دایرکتوری (AD) به خطر بیندازند.

یک نقص افزایش امتیاز در ویندوز سرور ۲۰۲۵ نشان دادهشده است که به مهاجمان امکان میدهد هر کاربری را در اکتیو دایرکتوری (AD) به خطر بیندازند.

یووال گوردون، محقق امنیتی آکامای، در گزارشی که با The Hacker News به اشتراک گذاشته شده است، گفت[۱]: “این حمله از ویژگی حساب خدمات مدیریتشدهی واگذارشده (dMSA) که در ویندوز سرور ۲۰۲۵ معرفی شده است بهرهبرداری میکند، با پیکربندی پیشفرض کار میکند و پیادهسازی آن ساده است.”

این مشکل احتمالاً بیشتر سازمانهایی را که به AD متکی هستند، تحت تأثیر قرار میدهد. در ۹۱ درصد از محیطهایی که بررسی کردیم، کاربرانی خارج از گروه مدیران دامنه یافتیم که مجوزهای لازم برای انجام این حمله را داشتند.

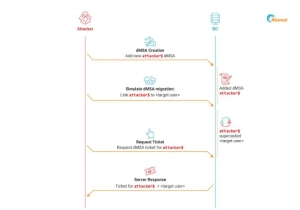

آنچه مسیر حمله را قابلتوجه میکند این است که از یک ویژگی جدید به نام حسابهای خدمات مدیریتشدهی واگذارشده (dMSA[2]) استفاده میکند که امکان مهاجرت از یک حساب خدمات قدیمی موجود را فراهم میکند. این ویژگی در ویندوز سرور ۲۰۲۵ بهعنوان راهکاری برای کاهش حملات Kerberoasting معرفی شد[۳].

این تکنیک حمله توسط شرکت زیرساخت و امنیت وب با نام مستعار BadSuccessor نامگذاری شده است. مایکروسافت در مستندات خود خاطرنشان میکند: «dMSA به کاربران اجازه میدهد تا آنها را بهعنوان یک حساب مستقل ایجاد کنند یا جایگزین یک حساب سرویس استاندارد موجود کنند. وقتی یک dMSA جایگزین یک حساب موجود میشود، احراز هویت برای آن حساب موجود با استفاده از رمز عبور آن مسدود میشود.»

«درخواست به مرجع امنیت محلی (LSA) هدایت میشود تا با استفاده از dMSA احراز هویت شود، که به هر چیزی که حساب قبلی میتوانست در AD به آن دسترسی داشته باشد، دسترسی دارد. در طول مهاجرت، dMSA بهطور خودکار دستگاههایی را که قرار است حساب سرویس روی آنها استفاده شود، یاد میگیرد و سپسازآن برای انتقال از همه حسابهای سرویس موجود استفاده میکند.»

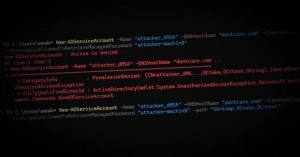

مشکلی که توسط آکامای شناسایی شده است این است که در طول مرحله احراز هویت [۴]dMSA Kerberos، گواهی ویژگی امتیاز (PAC) که در یک بلیت اعطای بلیت (یعنی اعتبارنامههای مورداستفاده برای تأیید هویت) که توسط یک مرکز توزیع کلید (KDC) صادرشده تعبیه شده است، هم شناسه امنیتی dMSA ([5]SID) و هم SID های حساب سرویس جایگزین شده و همه گروههای مرتبط با آن را شامل میشود.

این انتقال مجوزها بین حسابها میتواند با شبیهسازی فرآیند مهاجرت dMSA، دری را برای سناریوی بالقوه افزایش امتیاز باز کند تا هر کاربری، ازجمله مدیران دامنه را به خطر بیندازد و امتیازات مشابهی را به دست آورد، و حتی اگر دامنه ویندوز سرور ۲۰۲۵ یک سازمان اصلاً از dMSAها استفاده نکند، کل دامنه را نقض کند.

گوردون گفت: «یک واقعیت جالب در مورد این تکنیک «مهاجرت شبیهسازیشده» این است که نیازی به هیچ مجوزی روی حساب جایگزین ندارد. تنها شرط لازم، نوشتن مجوزها روی ویژگیهای یک dMSA است.»

«هنگامیکه ما یک dMSA را بهعنوان یک کاربر قبل از آن علامتگذاری کردیم، KDC بهطور خودکار فرض میکند که یک مهاجرت قانونی انجام شده است و با خوشحالی هر مجوزی را که کاربر اصلی داشت، به dMSA ما اعطا میکند، گویی ما جانشین قانونی آن هستیم.»

آکامای اعلام کرد که یافتهها را در تاریخ ۱ آوریل ۲۰۲۵ به مایکروسافت گزارش داده است و پسازآن، این غول فناوری این مشکل را از نظر شدت در سطح متوسط طبقهبندی کرد و اعلام کرد که به دلیل اینکه بهرهبرداری موفقیتآمیز مستلزم داشتن مجوزهای خاص توسط مهاجم روی شیء dMSA است، که نشاندهنده افزایش امتیازات است، شرایط لازم برای سرویسدهی فوری را ندارد. بااینحال، در حال حاضر یک وصله در دست تهیه است.

با توجه به اینکه هیچ راهحل فوری برای این حمله وجود ندارد، به سازمانها توصیه میشود که توانایی ایجاد dMSAها را محدود کرده و در صورت امکان، مجوزها را سختتر کنند. آکامای همچنین یک اسکریپت PowerShell منتشر کرده است[۶] که میتواند تمام مدیران اصلی غیر پیشفرض را که میتوانند dMSA ایجاد کنند، فهرست کند و واحدهای سازمانی (OU) را که هر مدیر اصلی در آنها این مجوز را دارد، فهرست کند.

گوردون گفت: «این آسیبپذیری یک مسیر بهرهبرداری ناشناخته و با تأثیر بالا را معرفی میکند که به هر کاربری که دارای مجوزهای CreateChild در یک OU است، این امکان را میدهد که هر کاربری را در دامنه به خطر بیندازد و قدرتی مشابه امتیاز Replicating Directory Changes که برای انجام حملات DCSync استفاده میشود، به دست آورد.»

منابع

[۱] https://www.akamai.com/blog/security-research/abusing-dmsa-for-privilege-escalation-in-active-directory

[۲] https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/delegated-managed-service-accounts/delegated-managed-service-accounts-overview

[۳] https://www.microsoft.com/en-us/security/blog/2024/10/11/microsofts-guidance-to-help-mitigate-kerberoasting

[۴] https://en.wikipedia.org/wiki/Kerberos_(protocol)

[۵] https://learn.microsoft.com/en-us/windows-server/identity/ad-ds/manage/understand-security-identifiers

[۶] https://github.com/akamai/BadSuccessor

[۷] https://thehackernews.com/2025/05/critical-windows-server-2025-dmsa.html

ثبت ديدگاه