محققان امنیت سایبری سه نقص امنیتی را در رابط وب سرور Rack Ruby فاش کردهاند[۱] که در صورت بهرهبرداری موفقیتآمیز، میتواند مهاجمان را قادر به دسترسی غیرمجاز به فایلها، تزریق دادههای مخرب و دستکاری گزارشها تحت شرایط خاص کند.

محققان امنیت سایبری سه نقص امنیتی را در رابط وب سرور Rack Ruby فاش کردهاند[۱] که در صورت بهرهبرداری موفقیتآمیز، میتواند مهاجمان را قادر به دسترسی غیرمجاز به فایلها، تزریق دادههای مخرب و دستکاری گزارشها تحت شرایط خاص کند.

این آسیبپذیریها که توسط فروشنده امنیت سایبری OPSWAT شناسایی و در زیر فهرست شدهاند[۲]:

- CVE-2025-27610 (امتیاز ۵ در CVSS)[3] – یک آسیبپذیری پیمایش مسیر که میتواند برای دسترسی به تمام فایلهای زیر دایرکتوری ریشه استفاده شود، با فرض اینکه مهاجم بتواند مسیر آن فایلها را تعیین کند.

- CVE-2025-27111 (ا امتیاز ۹ در CVSS)[4] – یک آسیبپذیری خنثیسازی نامناسب CRLF[5] و خنثیسازی نامناسب خروجی برای لاگها که میتواند برای دستکاری ورودیهای لاگ و تحریف فایلهای لاگ استفاده شود.

- CVE-2025-25184 (امتیاز ۷ در CVSS)[6] – یک آسیبپذیری خنثیسازی نامناسب CRLF و خنثیسازی نامناسب خروجی برای لاگها که میتواند برای دستکاری ورودیهای لاگ و تزریق دادههای مخرب استفاده شود.

بهرهبرداری موفقیتآمیز از این نقصها میتواند به مهاجم اجازه دهد تا رد حملات را پنهان کند، فایلهای دلخواه را بخواند و کد مخرب تزریق کند.

OPSWAT در گزارشی که با The Hacker News به اشتراک گذاشته است، گفت: «در میان این آسیبپذیریها، CVE-2025-27610 بهطور ویژهای جدی است، زیرا میتواند مهاجمان غیرمجاز را قادر به بازیابی اطلاعات حساس، ازجمله فایلهای پیکربندی، اعتبارنامهها و دادههای محرمانه کند و درنتیجه منجر به نقض دادهها شود.»

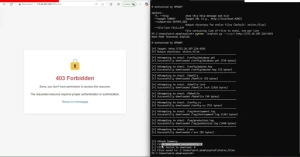

این نقص از این واقعیت ناشی میشود که [۷]Rack::Static، یک middleware که برای ارائه محتوای استاتیک مانند جاوا اسکریپت، stylesheets و تصاویر استفاده میشود، مسیرهای ارائهشده توسط کاربر را قبل از ارائه فایلها، پاکسازی نمیکند و منجر به سناریویی میشود که در آن یک مهاجم میتواند یک مسیر خاص ساختهشده برای دسترسی به فایلها خارج از دایرکتوری فایل استاتیک ارائه دهد.

OPSWAT گفت: «بهطور خاص، هنگامیکه پارامتر ریشه بهصراحت تعریف نشده باشد، Rack با اختصاص مقدار Dir.pwd به آن، این مقدار را بهطور پیشفرض به دایرکتوری کاری فعلی اختصاص میدهد و بهطور ضمنی آن را بهعنوان دایرکتوری ریشه وب برای برنامه Rack تعیین میکند.»

درنتیجه، اگر گزینه :root تعریف نشده باشد یا نسبت به گزینه :urls پیکربندی نادرستی داشته باشد، یک مهاجم احراز هویت نشده میتواند از CVE-2025-27610 از طریق تکنیکهای پیمایش مسیر برای دسترسی به فایلهای حساس خارج از دایرکتوری وب موردنظر استفاده کند.

برای کاهش خطر ناشی از این نقص، توصیه میشود که به آخرین نسخه بهروزرسانی شود. اگر وصله کردن فوری امکانپذیر نیست، توصیه میشود استفاده از Rack::Static را حذف کنید یا مطمئن شوید که root: به مسیری اشاره میکند که فقط شامل فایلهایی است که باید بهصورت عمومی قابلدسترسی باشند.

نقص بحرانی در سرویس رله رسانهای Infodraw

این افشا در حالی صورت میگیرد که یک نقص امنیتی بحرانی در سرویس رله رسانهای Infodraw (MRS) کشف شده است که امکان خواندن یا حذف فایلهای دلخواه را از طریق یک آسیبپذیری پیمایش مسیر (CVE-2025-43928، امتیاز ۹٫۸ در CVSS) در پارامتر نام کاربری در صفحه ورود به سیستم فراهم میکند.

شرکت Infodraw یک سازنده راهکارهای نظارت تصویری موبایل است که برای انتقال دادههای صوتی، تصویری و GPS از طریق شبکههای مخابراتی استفاده میشوند. طبق وبسایت این شرکت[۸]، دستگاههای آن توسط نیروهای انتظامی، تحقیقات خصوصی، مدیریت ناوگان و حملونقل عمومی در بسیاری از کشورها استفاده میشوند.

تیم فیلیپ شافرز، محقق امنیتی، در بیانیهای که با The Hacker News به اشتراک گذاشت، گفت: «یک آسیبپذیری جزئی Path Traversal به آن اجازه میدهد تا هر فایلی را از سیستمها برای مهاجمان غیرمجاز بخواند. علاوه بر این، یک «آسیبپذیری حذف دلخواه فایل» وجود دارد که به مهاجمان اجازه میدهد هر فایلی را از سیستم حذف کنند.»

این نقص که امکان ورود با نام کاربری را فراهم میکند، بر نسخههای ویندوز و لینوکس MRS تأثیر میگذارد. بااینحال، این نقص امنیتی همچنان بدون وصله باقیمانده است. سیستمهای آسیبپذیر در بلژیک و لوکزامبورگ پس از افشای مسئولانه، آفلاین شدهاند.

فیلیپ شفرز گفت[۹]: «به سازمانهای آسیبدیده توصیه میشود که فوراً برنامه را آفلاین کنند (زیرا با وجود هشدارهای اولیه، هیچ وصلهای از سوی سازنده در دسترس نیست و این احتمال وجود دارد که این آسیبپذیری در آینده نزدیک توسط عوامل مخرب مورد بهرهبرداری قرار گیرد).

اگر این امکان وجود ندارد، سیستمها باید با اقدامات اضافی (مانند استفاده از VPN یا باز کردن قفل IP خاص) محافظت شوند.»

[۱] https://github.com/rack/rack

[۲] https://www.opswat.com/blog/security-analysis-of-rack-ruby-framework-cve-2025-25184-cve-2025-27111-and-cve-2025-27610

[۳] https://github.com/advisories/GHSA-7wqh-767x-r66v

[۴] https://github.com/advisories/GHSA-7g2v-jj9q-g3rg

[۵] https://developer.mozilla.org/en-US/docs/Glossary/CRLF

[۶] https://github.com/advisories/GHSA-8cgq-6mh2-7j6v

[۷] https://rubydoc.info/github/rack/rack/Rack/Static

[۸] https://www.infodraw.com/products/mrs_software_suite/main.php

[۹] https://mint-secure.de/path-traversal-vulnerability-in-surveillance-software

[۱۰] https://thehackernews.com/2025/04/researchers-identify-rackstatic.html

ثبت ديدگاه