احتمالاً عوامل تهدید از یک آسیبپذیری جدید در SAP NetWeaver برای بارگذاری پوستههای وب JSP با هدف تسهیل بارگذاری غیرمجاز فایلها و اجرای کد بهرهبرداری میکنند.

احتمالاً عوامل تهدید از یک آسیبپذیری جدید در SAP NetWeaver برای بارگذاری پوستههای وب JSP با هدف تسهیل بارگذاری غیرمجاز فایلها و اجرای کد بهرهبرداری میکنند.

ReliaQuest در گزارشی که این هفته منتشر شد، گفت: “این بهرهبرداری احتمالاً به یک آسیبپذیری قبلاً افشاشده مانند CVE-2017-9844 یا یک مشکل گزارش نشدهی گنجاندن فایل از راه دور (RFI) مرتبط است.”

این شرکت امنیت سایبری اعلام کرد که احتمال یک آسیبپذیری روز صفر از این واقعیت ناشی میشود که چندین سیستم آسیبدیده در حال اجرای آخرین وصلهها بودهاند.

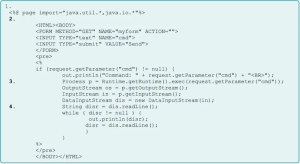

ارزیابی میشود که این نقص در نقطه پایانی “/developmentserver/metadatauploader” در محیط NetWeaver ریشه دارد و به عوامل تهدید ناشناخته این امکان را میدهد که پوستههای وب مبتنی بر JSP مخرب را در مسیر “servlet_jsp/irj/root/” برای دسترسی مداوم از راه دور بارگذاری کنند و payload های اضافی را ارائه دهند.

بهعبارتدیگر، پوسته وب سبک JSP برای بارگذاری فایلهای غیرمجاز، فعال کردن کنترل ریشهدار بر میزبانهای آلوده، اجرای کد از راه دور و استخراج دادههای حساس پیکربندی شده است.

حوادث منتخبی با استفاده از این framework پس از بهرهبرداری Brute Ratel C4 و همچنین تکنیک شناختهشدهای به نام Heaven’s Gate برای دور زدن محافظتهای نقطه پایانی مشاهده شدهاند.

حداقل در یک مورد، چندین روز طول کشید تا عاملان تهدید از دسترسی اولیه موفق به بهرهبرداری بعدی برسند، که این احتمال را افزایش میدهد که مهاجم ممکن است یک کارگزار دسترسی اولیه (IAB) باشد که دسترسی را به سایر گروههای تهدید در انجمنهای زیرزمینی به دست میآورد و میفروشد.

ReliaQuest گفت: “تحقیقات ما یک الگوی نگرانکننده را نشان داد که نشان میدهد دشمنان از یک بهرهبرداری شناختهشده استفاده میکنند و آن را با ترکیبی از تکنیکهای در حال تکامل برای به حداکثر رساندن تأثیر خود جفت میکنند.”

راهکارهای SAP اغلب توسط آژانسهای دولتی و شرکتها استفاده میشوند و آنها را به اهداف ارزشمندی برای مهاجمان تبدیل میکنند. ازآنجاییکه راهحلهای SAP اغلب در محل مستقر میشوند، اقدامات امنیتی برای این سیستمها به کاربران واگذار میشود. بهروزرسانیها و وصلههایی که بهسرعت اعمال نمیشوند، احتمالاً این سیستمها را در معرض خطر بیشتری برای نفوذ قرار میدهند. تصادفاً، SAP بهروزرسانیای را نیز برای رفع یک نقص امنیتی با شدت حداکثر (CVE-2025-31324، امتیاز ۱۰ در CVSS) منتشر کرده است که یک مهاجم میتواند از آن برای آپلود فایلهای دلخواه سوءاستفاده کند.

در یک توصیهنامه برای این آسیبپذیری آمده است: «SAP NetWeaver Visual Composer Metadata Uploader با مجوز مناسب محافظت نمیشود و به یک عامل غیرمجاز اجازه میدهد تا فایلهای اجرایی مخرب بالقوه را آپلود کند که میتواند بهشدت به سیستم میزبان آسیب برساند.»

احتمالاً CVE-2025-31324 به همان نقص امنیتی گزارش نشده اشاره دارد، زیرا مورد اول بر مؤلفه آپلود کننده فراداده نیز تأثیر میگذارد.

این افشاگری کمی بیش از یک ماه پسازآن صورت میگیرد که آژانس امنیت سایبری و زیرساخت ایالاتمتحده (CISA) در مورد بهرهبرداری فعال از یک نقص امنیتی با شدت بالای دیگر NetWeaver (CVE-2017-12637) هشدار داد که میتواند به یک مهاجم اجازه دهد فایلهای پیکربندی حساس SAP را به دست آورد.

بهروزرسانی

ReliaQuest به The Hacker News تأیید کرده است که فعالیت مخرب ذکرشده در بالا درواقع از یک آسیبپذیری امنیتی جدید که اکنون با شناسه CVE-2025-31324 ردیابی میشود، سوءاستفاده میکند.

این شرکت اعلام کرد: «این آسیبپذیری که ما در طول تحقیقات خود که در ۲۲ آوریل ۲۰۲۵ منتشر شد، شناسایی کردیم، در ابتدا گمان میرفت که یک مشکل گنجاندن فایل از راه دور (RFI) باشد. بااینحال، SAP بعداً آن را بهعنوان یک آسیبپذیری آپلود فایل بدون محدودیت تأیید کرد که به مهاجمان اجازه میدهد فایلهای مخرب را مستقیماً و بدون مجوز در سیستم آپلود کنند.»

(این خبر پس از انتشار بهروزرسانی شد تا بهرهبرداری از یک نقص جدید روز صفر را تأیید کند.)

منابع[۱] https://nvd.nist.gov/vuln/detail/cve-2017-9844

[۲] https://reliaquest.com/blog/threat-spotlight-reliaquest-uncovers-vulnerability-behind-sap-netweaver-compromise

[۳] https://thehackernews.com/2022/07/hackers-abusing-brc4-red-team.html

[۴] https://redcanary.com/blog/threat-detection/heavens-gate-technique-on-linux

[۵] https://support.sap.com/en/my-support/knowledge-base/security-notes-news/april-2025.html

[۶] https://www.cve.org/CVERecord?id=CVE-2025-31324

[۷] https://thehackernews.com/2025/03/cisa-adds-nakivo-vulnerability-to-kev.html

[۸] https://thehackernews.com/2025/04/sap-confirms-critical-netweaver-flaw.html

ثبت ديدگاه