یک نقص امنیتی با شدت بالا که بهتازگی فاش شده است که OttoKit (SureTriggers سابق) را در وردپرس تحت تأثیر قرار میدهد[۱]، طی چند ساعت پس از افشای عمومی مورد بهرهبرداری فعال قرار گرفت.

یک نقص امنیتی با شدت بالا که بهتازگی فاش شده است که OttoKit (SureTriggers سابق) را در وردپرس تحت تأثیر قرار میدهد[۱]، طی چند ساعت پس از افشای عمومی مورد بهرهبرداری فعال قرار گرفت.

این آسیبپذیری که بهعنوان CVE-2025-3102 ردیابی میشود (امتیاز ۸٫۱ در CVSS)، یک اشکال دور زدن مجوز است که به مهاجم اجازه میدهد تحت شرایط خاصی حسابهای سرپرست ایجاد کند و وبسایتهای حساس را کنترل کند.

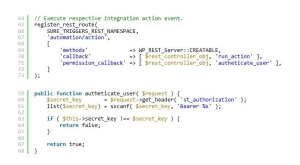

Wordánfence’s گفت[۲]: “افزونه SureTriggers: All-in-One Automation Platform برای وردپرس در برابر یک دور زدن احراز هویت که منجر به ایجاد حساب کاربری مدیریتی میشود به دلیل عدم وجود بررسی مقدار خالی در مقدار “secret_key” در تابع “autheticate_user” در همه نسخهها تا ۱٫۰٫۷۸، و ازجمله ۱٫۰٫۷۸ آسیبپذیر است.”

این آسیبپذیری این امکان را برای مهاجمان احراز هویت نشده ایجاد میکند که وقتی افزونه نصب و فعال میشود، اما با یک کلید API پیکربندی نشده است، حسابهای سرپرست را در وبسایت موردنظر ایجاد کنند.

بهرهبرداری موفقیتآمیز از این آسیبپذیری میتواند به مهاجم اجازه دهد تا کنترل کاملی بر سایت وردپرس به دست آورد و از دسترسی غیرمجاز برای آپلود افزونههای دلخواه، اعمال تغییرات مخرب برای ارائه بدافزارها یا هرزنامهها و حتی هدایت بازدیدکنندگان سایت به سایر وبسایتهای ناقص استفاده کند.

محقق امنیتی مایکل ماتزولینی (معروف به mikeyers) مسئول[۳] کشف و گزارش این نقص در ۱۳ مارس ۲۰۲۵ است. این مشکل در نسخه ۱٫۰٫۷۹ افزونه منتشرشده[۴] در ۳ آوریل ۲۰۲۵ بررسی شده است.

OttoKit این امکان را برای کاربران وردپرس فراهم میکند تا برنامهها و پلاگینهای مختلف را از طریق جریانهای کاری متصل کنند که میتواند برای خودکارسازی کارهای تکراری استفاده شود.

OttoKit این امکان را برای کاربران وردپرس فراهم میکند تا برنامهها و پلاگینهای مختلف را از طریق جریانهای کاری متصل کنند که میتواند برای خودکارسازی کارهای تکراری استفاده شود.

درحالیکه این افزونه بیش از ۱۰۰٫۰۰۰ نصب فعال دارد، باید توجه داشت که تنها زیرمجموعهای از وبسایتها درواقع قابل بهرهبرداری هستند، زیرا به این واقعیت بستگی دارد که این افزونه علیرغم نصب و فعال شدن، در حالت پیکربندی نشده باشد.

گفته میشود، مهاجمان قبلاً وارد باند بهرهبرداری شدهاند و سعی کردهاند بهسرعت از افشای اطلاعات برای ایجاد حسابهای مدیر جعلی با نامهای کاربری “xtw1838783bc” یا “test123123” در هر Patchstack استفاده کنند.

شرکت امنیتی وردپرس میگوید[۵]: «ازآنجاییکه تصادفیسازی میشود، احتمال اینکه نام کاربری، رمز عبور و نام مستعار ایمیل برای هر تلاش برای بهرهبرداری متفاوت باشد، بسیار زیاد است.»

تلاش برای حمله از چهار آدرس IP مختلف سرچشمه گرفته است:

- ۲a01:e5c0:3167::2 (IPv6)

- ۲۶۰۲:ffc8:2:105:216:3cff:fe96:129f (IPv6)

- ۱۶۹٫۱۵٫۲۰۱ (IPv4)

- ۱۷۳٫۶۳٫۲۲۴ (IPv4)

با توجه به بهرهبرداری فعال، به صاحبان سایتهای وردپرسی که به این افزونه اعتماد دارند، توصیه میشود برای محافظت بهینه، بهروزرسانیها را در اسرع وقت اعمال کنند، حسابهای مدیریت مشکوک را بررسی کنند و آنها را حذف کنند.

منابع[۱] https://wordpress.org/plugins/suretriggers

[۲] https://www.wordfence.com/blog/2025/04/100000-wordpress-sites-affected-by-administrative-user-creation-vulnerability-in-suretriggers-wordpress-plugin

[۳] https://www.wordfence.com/threat-intel/vulnerabilities/researchers/michael-mazzolini

[۴] https://wordpress.org/plugins/suretriggers/#developers

[۵] https://patchstack.com/articles/critical-suretriggers-plugin-vulnerability-exploited-within-4-hours

[۶] https://thehackernews.com/2025/04/ottokit-wordpress-plugin-admin-creation.html

ثبت ديدگاه