محققان امنیت سایبری جزئیاتی از یک وصله ناقص را برای یک نقص امنیتی که قبلاً رفع شده بود و بر جعبهابزار کانتینر NVIDIA تأثیر میگذاشتهاند که در صورت بهرهبرداری موفقیتآمیز، میتواند دادههای حساس را در معرض خطر قرار دهد را منتشر کردند.

محققان امنیت سایبری جزئیاتی از یک وصله ناقص را برای یک نقص امنیتی که قبلاً رفع شده بود و بر جعبهابزار کانتینر NVIDIA تأثیر میگذاشتهاند که در صورت بهرهبرداری موفقیتآمیز، میتواند دادههای حساس را در معرض خطر قرار دهد را منتشر کردند.

آسیبپذیری اصلی CVE-2024-0132 (امتیاز ۹٫۰ در CVSS) یک آسیبپذیری Time-of-Check Time-of-Use یا TOCTOU است[۱] که میتواند منجر به حمله فرار کانتینر شود و امکان دسترسی غیرمجاز به میزبان اصلی را فراهم کند.

درحالیکه این نقص توسط NVIDIA در سپتامبر ۲۰۲۴ برطرف شد، تجزیهوتحلیل جدیدی توسط Trend Micro نشان داد که این اصلاح ناقص است و همچنین یک نقص عملکرد مرتبط بر Docker در لینوکس وجود دارد که میتواند منجر به وضعیت انکار سرویس (DoS) شود.

عبدالرحمن اسماعیل، محقق Trend Micro در گزارش جدیدی که ۱۰ آوریل ۲۰۲۵ منتشر شد، گفت[۲]: “این مسائل میتواند مهاجمان را قادر سازد از انزوای کانتینر فرار کنند، به منابع میزبان حساس دسترسی پیدا کنند و باعث اختلالات شدید عملیاتی شوند.”

این واقعیت که آسیبپذیری TOCTOU پابرجاست به این معنی است که یک کانتینر ساختهشده خاص میتواند برای دسترسی به سیستم فایل میزبان و اجرای دستورات دلخواه با امتیازات ریشه مورد سوءاستفاده قرار گیرد. اگر ویژگی allow-cuda-compat-libs-from-container بهصراحت فعال باشد، این نقص بر نسخه ۱٫۱۷٫۴ تأثیر میگذارد.

Trend Micro گفت[۳]: “نقص خاصی در تابع mount_files وجود دارد. مشکل از عدم قفل مناسب هنگام انجام عملیات روی یک شی است. یک مهاجم میتواند از این آسیبپذیری برای افزایش امتیازات و اجرای کد دلخواه در زمینه میزبان استفاده کند.”

بااینحال، برای اینکه این افزایش امتیاز کار کند، مهاجم باید قبلاً توانایی اجرای کد در یک کانتینر را به دست آورده باشد.

این نقص به شناسه CVE CVE-2025-23359 (امتیاز ۹٫۰ در CVSS) اختصاص داده شده است[۴]، که قبلاً توسط شرکت امنیتی ابری Wiz بهعنوان یک دور گذر برای CVE-2024-0132 در فوریه ۲۰۲۵ پرچم گذاری شده بود و در نسخه ۱٫۱۷٫۴ برطرف شده است[۵].

این شرکت امنیت سایبری گفت همچنین در جریان تجزیهوتحلیل CVE-2024-0132 یک مشکل عملکردی را کشف کرده است که بهطور بالقوه میتواند منجر به آسیبپذیری DoS در دستگاه میزبان شود و روی نمونههای Docker در دستگاههای لینوکس تأثیر میگذارد.

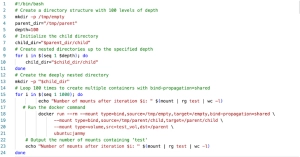

اسماعیل گفت: “زمانی که یک کانتینر جدید با چندین مانت پیکربندیشده با استفاده از (bind-propagation=shared) ایجاد میشود، چندین مسیر والد/فرزند ایجاد میشود.

این منجر به رشد سریع و غیرقابلکنترل جدول mount میشود و توصیفکنندههای فایل موجود (fd) را خسته میکند. درنهایت، Docker به دلیل خستگی fd قادر به ایجاد کانتینرهای جدید نیست. این جدول نصب بیشازحد بزرگ منجر به یک مشکل عملکرد بزرگ میشود و از اتصال کاربران به میزبان (یعنی از طریق SSH) جلوگیری میکند.

برای کاهش این مشکل، توصیه میشود جدول نصب لینوکس را برای رشد غیرعادی کنترل کنید، دسترسی Docker API را به پرسنل مجاز محدود کنید، سیاستهای کنترل دسترسی قوی را اعمال کنید و ممیزیهای دورهای اتصالات سیستم فایل Container-to-Host، پایههای حجم و اتصالات سوکت را انجام دهید.

منابع

[۱] https://apa.aut.ac.ir/?p=10670

[۲] https://www.trendmicro.com/en_us/research/25/d/incomplete-nvidia-patch.html

[۳] https://www.zerodayinitiative.com/advisories/ZDI-25-087/

[۴] https://thehackernews.com/2025/02/researchers-find-new-exploit-bypassing.html

[۵] https://nvidia.custhelp.com/app/answers/detail/a_id/5616

[۶] https://thehackernews.com/2025/04/incomplete-patch-in-nvidia-toolkit.html

ثبت ديدگاه