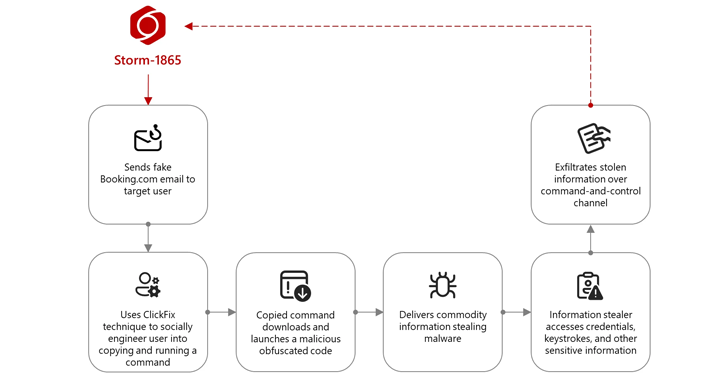

مایکروسافت با معرفی یک جعل هویت آژانس مسافرتی آنلاین Booking.com با استفاده از یک تکنیک مهندسی اجتماعی محبوب به نام ClickFix برای ارائه بدافزار سرقت اعتبار، یک کمپین فیشینگ در حال انجام را که بخش مهماننوازی را هدف قرار داده بود، شناسایی کرده است.

مایکروسافت با معرفی یک جعل هویت آژانس مسافرتی آنلاین Booking.com با استفاده از یک تکنیک مهندسی اجتماعی محبوب به نام ClickFix برای ارائه بدافزار سرقت اعتبار، یک کمپین فیشینگ در حال انجام را که بخش مهماننوازی را هدف قرار داده بود، شناسایی کرده است.

تیم اطلاعاتی تهدیدات این غول فناوری گفت این فعالیت در دسامبر ۲۰۲۴ آغاز شد و با هدف نهایی انجام کلاهبرداری مالی و سرقت فعالیت میکند. این کمپین تحت نام Storm-1865 را دنبال میکند.

مایکروسافت در گزارشی که با The Hacker News به اشتراک گذاشتهشده است، میگوید[۱]: «این حمله فیشینگ بهطور خاص افرادی را در سازمانهای مهماننوازی در آمریکای شمالی، اقیانوسیه، آسیای جنوبی و جنوب شرقی و اروپای شمالی، جنوبی، شرقی و غربی هدف قرار میدهد که بهاحتمالزیاد با Booking.com کار میکنند و ایمیلهای جعلی را ارسال میکنند که ادعا میشود از طرف آژانس میآیند.»

تکنیک ClickFix در ماههای اخیر فراگیر[۲] شده است، زیرا کاربران را فریب میدهد تا با استفاده از کپی، چسباندن و راهاندازی دستورالعملهای فریبندهای که فرآیند آلودگی را فعال میکنند، یک بدافزار را به بهانه رفع یک خطای فرضی (بهعنوانمثال، وجود ندارد) اجرا کنند. این تکنیک اولین بار در اکتبر ۲۰۲۳ در سطح اینترنت کشف شد.

دنباله حمله با ارسال یک ایمیل مخرب به یک فرد موردنظر در مورد یک بررسی منفی توسط یک مهمان ادعایی در Booking.com و درخواست از آنها برای “بازخورد” شروع میشود. این پیام همچنین یک پیوند یا یک پیوست PDF حاوی پیوندی را تعبیه میکند که ظاهراً گیرندگان را به سایت رزرو هدایت میکند.

بااینحال، در واقعیت، کلیک کردن روی آن قربانی را به یک صفحه تأیید صحت CAPTCHA جعلی هدایت میکند که روی یک «پسزمینه قابلمشاهده طراحیشده برای تقلید از صفحه قانونی Booking.com» قرار گرفته است. در انجام این کار، ایده این است که احساس امنیت کاذب ایجاد کنیم و احتمال یک سازش موفق را افزایش دهیم.

مایکروسافت گفت: “CAPTCHA جعلی جایی است که صفحه وب از تکنیک مهندسی اجتماعی ClickFix برای بارگیری بار مخرب استفاده میکند. این تکنیک به کاربر دستور میدهد تا از یک میانبر صفحهکلید برای باز کردن یک پنجره Windows Run استفاده کند، سپس دستوری را که صفحه وب به کلیپ بورد اضافه میکند چسبانده و اجرا کند.”

بهطور خلاصه، این فرمان از باینری قانونی mshta.exe برای رها کردن payload مرحله بعدی استفاده میکند که شامل خانواده بدافزارهای مختلف مانند XWorm، Lumma stealer، VenomRAT، AsyncRAT، Danabot و NetSupport RAT است.

مایکروسافت گفت قبلاً مشاهده کرده بود که Storm-1865 خریدارانی را که از پلتفرمهای تجارت الکترونیکی استفاده میکردند با پیامهای فیشینگ که منجر به صفحات وب پرداخت تقلبی میشد، هدف قرار میداد. بنابراین، ادغام تکنیک ClickFix، یک تکامل تاکتیکی را نشان میدهد که برای از بین بردن اقدامات امنیتی مرسوم در برابر فیشینگ و بدافزار طراحیشده است.

وی افزود: عامل تهدیدی که مایکروسافت بهعنوان Storm-1865 دنبال میکند مجموعهای از فعالیتها را در برمیگیرد که کمپینهای فیشینگ را انجام میدهند که منجر به سرقت دادههای پرداخت و هزینههای جعلی میشود.

این کمپینها حداقل از اوایل سال ۲۰۲۳ با افزایش حجم ادامه داشتهاند و شامل پیامهایی هستند که از طریق پلتفرمهای فروشنده، مانند آژانسهای مسافرتی آنلاین و پلتفرمهای تجارت الکترونیک، و سرویسهای ایمیل مانند Gmail یا iCloud Mail ارسال میشوند.

شایانذکر است که ترکیب طعمههای Booking.com و ClickFix برای انتشار XWorm نیز توسط Cofense مستند شده است[۳]، این شرکت اشاره میکند که “این تکنیک تقریباً دو برابر بیشتر از هر خانواده بدافزار دیگری با XWorm RAT دیده شده است.”

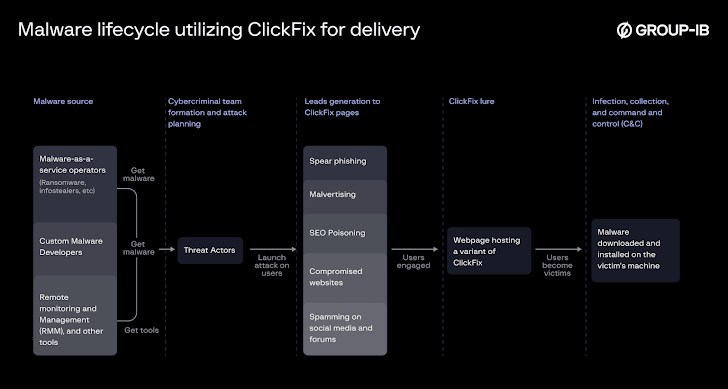

Storm-1865 تنها یکی از کمپینهای متعددی است که ClickFix را بهعنوان بردار توزیع بدافزار پذیرفتهاند. اثربخشی این تکنیک به حدی است که حتی گروههای nation-state روسیه مانند APT28 آن را برای فریب قربانیان خود به کار گرفتهاند[۴].

Group-IB در گزارش مستقلی که ۱۳ مارس ۲۰۲۵ منتشر شد، گفت[۵]: «بهویژه، این روش بر رفتار انسان سرمایهگذاری میکند: با ارائه یک «راهحل» قابلقبول برای یک مشکل درک شده، مهاجمان بار اجرا را بر دوش کاربر میگذارند و بهطور مؤثر بسیاری از دفاعهای خودکار را نادیده میگیرند.»

یکی از این کمپینها که توسط شرکت امنیت سایبری سنگاپور ثبت شده است، استفاده از ClickFix برای حذف دانلودری به نام SMOKESABER است که سپس بهعنوان مجرای برای Lumma Stealer عمل میکند. سایر کمپینها از تبلیغات نادرست، مسمومیت SEO، مشکلات GitHub، و انجمنهای ارسال هرزنامه یا سایتهای رسانههای اجتماعی با پیوندهایی به صفحات ClickFix استفاده کردهاند.

Group-IB گفت: «تکنیک ClickFix نشاندهنده تحولی در استراتژیهای مهندسی اجتماعی متخاصم است که از اعتماد کاربر و عملکرد مرورگر برای استقرار بدافزار استفاده میکند. اتخاذ سریع این روش توسط مجرمان سایبری و گروههای APT بر اثربخشی و موانع فنی پایین آن تأکید میکند.»

برخی از دیگر کمپینهای ClickFix که در چند هفته گذشته مستند شدهاند در زیر فهرست شدهاند:

- استفاده از تأییدیههای جعلی [۶]CAPTCHA برای شروع یک فرآیند چندمرحلهای اجرای PowerShell، که درنهایت سرقت اطلاعاتی مانند Lumma و Vidar را ارائه میکند.

- استفاده از چالشهای جعلی [۷]Google reCAPTCHA توسط یک بازیگر تهدید به نام Blind Eagle [8]برای استقرار بدافزار

- استفاده از پیوندهای تأیید جعلی رزرو[۹] برای هدایت کاربران به صفحات تأیید CAPTCHA که به Lumma Stealer منتهی میشود.

- استفاده از سایتهای جعلی با مضمون ویندوز[۱۰] برای هدایت کاربران به صفحات تأیید CAPTCHA که منجر به Lumma Stealer میشود.

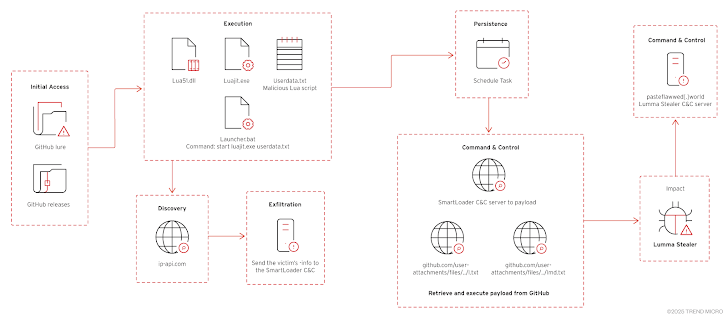

مکانیسمهای مختلف عفونت Lumma Stealer با کشف کمپین دیگری که از مخازن جعلی GitHub حاوی محتوای تولیدشده توسط هوش مصنوعی (AI) برای تحویل دزد از طریق لودری به نام SmartLoader استفاده میکند، بیشتر نشان داده میشود.

Trend Micro در تحلیلی که اوایل این هفته منتشر شد، گفت[۱۱]: “این مخازن مخرب بهعنوان ابزارهای غیر مخرب، ازجمله تقلبهای بازی، نرمافزارهای کرک شده و ابزارهای ارزهای دیجیتال پنهان شدهاند. این کمپین قربانیان را با وعدههای عملکرد غیرمجاز رایگان یا غیرقانونی ترغیب میکند و آنها را وادار به دانلود فایلهای ZIP (مانند Release.zip، Software.zip) میکند.”

این عملیات نشان میدهد که چگونه عوامل تهدید از اعتماد مرتبط با پلتفرمهای محبوب مانند GitHub برای انتشار بدافزار سوءاستفاده میکنند.

این یافتهها در شرایطی به دست آمد که Trustwave یک کمپین فیشینگ ایمیل را توضیح داد که از فریبهای مربوط به فاکتور برای توزیع نسخه بهروز شده بدافزار سرقت کننده دیگری به نام [۱۲]StrelaStealer استفاده میکند، که ارزیابی میشود توسط یک عامل تهدید به نام [۱۳]Hive0145 اداره میشود.

این شرکت گفت[۱۴]: «نمونههای StrelaStealer شامل مبهم سازی چندلایه سفارشی و صاف کردن جریان کد برای پیچیدهتر کردن تحلیل آن است. گزارش شده است که این عامل تهدید بهطور بالقوه یک رمز ارز تخصصی به نام Stellar loader ایجاد کرده است که بهطور خاص با StrelaStealer استفاده میشود.

منابع

[۱] https://www.microsoft.com/en-us/security/blog/2025/03/13/phishing-campaign-impersonates-booking-com-delivers-a-suite-of-credential-stealing-malware

[۲] https://thehackernews.com/2025/03/hackers-use-clickfix-trick-to-deploy.html

[۳] https://cofense.com/blog/the-rise-of-xworm-rat-what-cybersecurity-teams-need-to-know-now

[۴] https://thehackernews.com/2024/10/cert-ua-identifies-malicious-rdp-files.html

[۵] https://www.group-ib.com/blog/clickfix-the-social-engineering-technique-hackers-use-to-manipulate-victims

[۶] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/resurgence-of-a-fake-captcha-malware-campaign

[۷] https://blog.quarkslab.com/technical-dive-into-modern-phishing.html

[۸] https://thehackernews.com/2025/03/blind-eagle-hacks-colombian.html

[۹] https://www.gdatasoftware.com/blog/2025/03/38154-lummastealer-fake-recaptcha

[۱۰] https://github.com/PaloAltoNetworks/Unit42-timely-threat-intel/blob/main/2025-03-05-IOCs-for-Click-Fix-distribution-of-Lumma-Stealer.txt

[۱۱] https://www.trendmicro.com/en_us/research/25/c/ai-assisted-fake-github-repositories.html

[۱۲] https://thehackernews.com/2024/03/new-strelastealer-phishing-attacks-hit.html

[۱۳] https://securityintelligence.com/x-force/strela-stealer-todays-invoice-tomorrows-phish

[۱۴] https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/a-deep-dive-into-strela-stealer-and-how-it-targets-european-countries

[۱۵] https://thehackernews.com/2025/03/microsoft-warns-of-clickfix-phishing.html

ثبت ديدگاه