مایکروسافت جزئیات یک کمپین تبلیغاتی مخرب در مقیاس بزرگ را فاش کرده است که تخمین زده میشود بیش از یک میلیون دستگاه را بهعنوان بخشی ازآنچه گفته است یک حمله فرصتطلبانه طراحیشده برای سرقت اطلاعات حساس است در سراسر جهان تحت تأثیر قرار داده است.

مایکروسافت جزئیات یک کمپین تبلیغاتی مخرب در مقیاس بزرگ را فاش کرده است که تخمین زده میشود بیش از یک میلیون دستگاه را بهعنوان بخشی ازآنچه گفته است یک حمله فرصتطلبانه طراحیشده برای سرقت اطلاعات حساس است در سراسر جهان تحت تأثیر قرار داده است.

مایکروسافت که این فعالیت را در اوایل دسامبر ۲۰۲۴ شناسایی کرد، آن را تحت چتر گستردهتر Storm-0408 ردیابی میکند، نامی که برای مجموعهای از بازیگران تهدید استفاده میشود که برای توزیع دسترسی از راه دور یا بدافزار سرقت اطلاعات از طریق فیشینگ، بهینهسازی موتور جستجو (SEO)، یا تبلیغات نادرست شناخته میشوند.

تیم مایکروسافت Threat Intelligence گفت: «این حمله از وبسایتهای پخش غیرقانونی تعبیهشده با تغییر مسیرهای تبلیغات مخرب سرچشمه میگیرد، که منجر به یک وبسایت واسطه شد که در آن کاربر به GitHub و دو پلتفرم دیگر هدایت میشد».

این کمپین بر طیف گستردهای از سازمانها و صنایع، ازجمله دستگاههای مصرفکننده و سازمانی تأثیر گذاشت و ماهیت بیرویه این حمله را برجسته کرد.

مهمترین جنبه این کمپین استفاده از GitHub بهعنوان یک پلتفرم برای تحویل بارهای دسترسی اولیه است. حداقل در دو مورد مجزای دیگر، این payloaها در Discord و Dropbox میزبانی شدهاند. مخازن GitHub از آن زمان حذفشدهاند. این شرکت فاش نکرد که چه تعداد از این مخازن حذفشدهاند.

سرویس میزبانی کد متعلق به مایکروسافت بهعنوان بستری برای بدافزار dropper عمل میکند که مسئول استقرار یک سری برنامههای اضافی مانند Lumma Stealer و Doenerium است که بهنوبه خود قادر به جمعآوری اطلاعات سیستم هستند.

این حمله همچنین از یک زنجیره تغییر مسیر پیچیده متشکل از چهار تا پنج لایه استفاده میکند که تغییر مسیر اولیه در یک عنصر iframe در وبسایتهای جریان غیرقانونی که محتوای دزدی را ارائه میکنند تعبیه شده است.

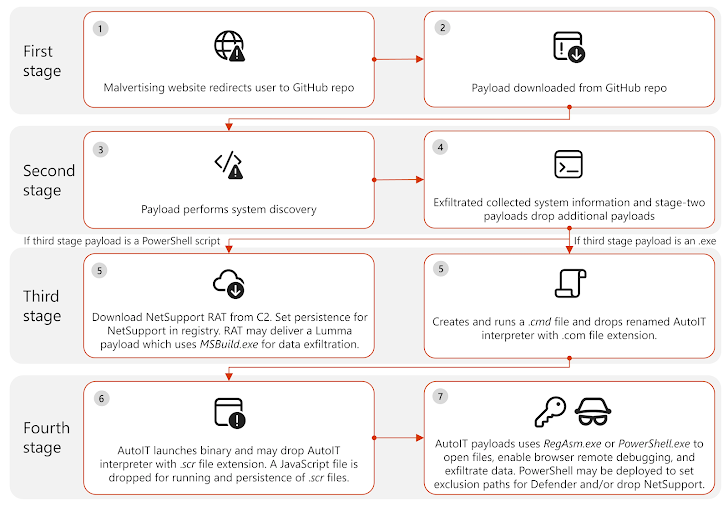

توالی عفونت کلی یک فرآیند چندمرحلهای است که شامل کشف سیستم، جمعآوری اطلاعات و استفاده از payloadهای متعاقب مانند اسکریپتهای NetSupport RAT و AutoIT برای تسهیل سرقت اطلاعات بیشتر است. این تروجان دسترسی از راه دور همچنین بهعنوان یک مجرا برای این بدافزار دزد عمل میکند.

-

- مرحله اول – جای پایی روی دستگاههای هدف ایجاد میکند

- مرحله دوم – شناسایی سیستم، جمعآوری و خروج و تحویل payload

- مرحله سوم – اجرای فرمان، تحویل payload، فرار دفاعی، تداوم، ارتباطات فرمان و کنترل، و استخراج دادهها

- مرحله چهارم – اسکریپت PowerShell برای پیکربندی موارد استثنای Microsoft Defender و اجرای دستورات برای دانلود دادهها از یک سرور راه دور

یکی دیگر از ویژگیهای این حملات استفاده از اسکریپتهای مختلف PowerShell برای دانلود NetSupport RAT، شناسایی برنامههای کاربردی نصبشده و نرمافزارهای امنیتی، بهویژه اسکن برای وجود کیف پولهای رمزنگاری شده است که نشاندهنده سرقت احتمالی دادههای مالی است.

مایکروسافت گفت: «علاوه بر دزدان اطلاعات، اسکریپتهای PowerShell، JavaScript، VBScript و AutoIT روی هاست اجرا میشدند. عاملهای تهدید از باینریها و اسکریپتهای زنده (LOLBAS) مانند PowerShell.exe، MSBuild.exe و RegAsm.exe برای C2 و استخراج دادههای کاربر و اعتبار مرورگر استفاده کردند.»

این افشاگری در حالی صورت میگیرد که کاسپرسکی فاش کرده است که وبسایتهای جعلی که بهعنوان چترباتهای هوش مصنوعی DeepSeek و Grok (AI) ظاهر میشوند، برای فریب کاربران برای نصب یک دزد اطلاعات پایتون که قبلاً مستند نشده بود، استفاده میشوند.

سایتهای فریب با مضمون DeekSeek که توسط حسابهای تائید شده در X (بهعنوانمثال، @ColeAddisonTech، @gaurdevang2 و @saduq5) تبلیغ میشوند نیز برای اجرای یک اسکریپت PowerShell استفاده شدهاند که از SSH برای دسترسی از راه دور به مهاجمان به رایانه استفاده میکند.

این شرکت امنیت سایبری روسیه گفت: «مجرمان سایبری از طرحهای مختلفی برای جذب قربانیان به منابع مخرب استفاده میکنند. معمولاً لینکهای چنین سایتهایی از طریق پیامرسانها و شبکههای اجتماعی توزیع میشوند. مهاجمان همچنین ممکن است از typosquatting یا خرید ترافیک تبلیغاتی به سایتهای مخرب از طریق برنامههای وابسته متعدد استفاده کنند.»

منابع

[۱] https://www.microsoft.com/en-us/security/blog/2025/03/06/malvertising-campaign-leads-to-info-stealers-hosted-on-github

[۲] https://securelist.com/backdoors-and-stealers-prey-on-deepseek-and-grok/115801

[۳] https://thehackernews.com/2025/03/microsoft-warns-of-malvertising.html

ثبت ديدگاه